Как разблокировать компьютер от вируса петя

Как разблокировать компьютер от криптовымогателя Petya?

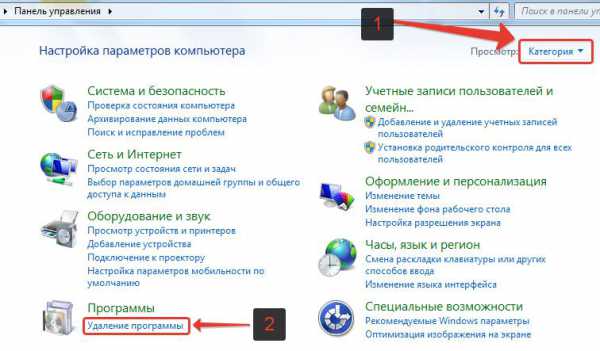

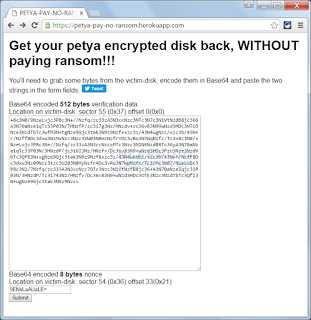

Недавно в сети появилась информация о том, что имеется возможность разблокировать компьютер, пострадавший от шифровальщика Petya, без перечислений вымогаемой суммы денег. Криптовымогатель оказался не слишком хорошо защищен и пользователь twitter с ником leostone разработал генератор ключей для Petya, который позволяет снять шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7 секунд. Пользователь, Fabian Wosar, создал специальный инструмент, который делает все самостоятельно. Для его работы нужно переставить зараженный диск в другой ПК с Windows OS. Как только это сделано, качаем Petya Sector Extractor (оригинал, зеркало mega.nz) и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот софт сканирует все диски для поиска Petya. Как только обнаруживается зараженный диск, программа начинает второй этап работы. Полученную информацию нужно загрузить на следующий сайт: https://petya-pay-no-ransom.herokuapp.com. Там будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes verification data и Base64 encoded 8 bytes nonce.Для этого в программе нажимаем кнопку Copy Sector, и вставляем скопированные в буфер данные в поле сайта Base64 encoded 512 bytes verification data.

Потом в программе выбираем кнопку Copy Nonce, и вставляем скопированные данные в Base64 encoded 8 bytes nonce на сайте.

В итоге должно получиться примерно вот так:

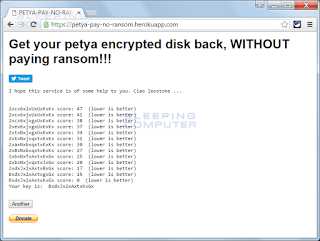

Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться некоторое время. В итоге получим следующее сообщение:

Записываем пароль, и подключаем зараженный диск обратно. Как только появится окно вируса, вводим свой пароль.

Petya начинает дешифровку тома, и все начинает работать по завершению процесса.

san-tit.blogspot.ru

Вирус Petya: все, что вам нужно знать об этом вирусе

Антивирусные программы стоят на компьютере практически каждого пользователя, однако иногда появляется троян или вирус, который способен обойти самую лучшую защиту и заразить ваше устройство, а что еще хуже — зашифровать ваши данные. В этот раз таким вирусом стал троян-шифратор «Петя» или, как его еще называют, «Petya». Темпы распространения данный угрозы очень впечатляют: за пару дней он смог «побывать» в России, Украине, Израиле, Австралии, США, всех крупных странах Европы и не только. В основном он поразил корпоративных пользователей (аэропорты, энергетические станции, туристическую отрасль), но пострадали и обычные люди. По своим масштабам и методам воздействия он крайне похож на нашумевший недавно вирус Wanna Cry.

Вы несомненно должны защитить свой компьютер, чтобы не стать жертвой нового трояна-вымогателя «Петя». В этой статье я расскажу вам о том, что это за вирус «Petya», как он распространяется, как защититься от данной угрозы. Кроме того мы затронем вопросы удаления трояна и дешифровки информации.

Что такое вирус «Petya»?

Для начала нам стоит понять, чем же является Petya. Вирус Петя — это вредоносное программное обеспечение, которое является трояном типа «ransomware» (вымогатель). Данные вирусы предназначены для шантажа владельцев зараженных устройств с целью получения от них выкупа за зашифрованные данные. В отличии от Wanna Cry, Petya не утруждает себя шифрованием отдельных файлов — он практически мгновенно «отбирает» у вас весь жесткий диск целиком.

Правильное название нового вируса — Petya.A. Кроме того, Касперский называет его NotPetya/ExPetr.

Описание вируса «Petya»

После попадания на ваш компьютер под управлением системы Windows, Petya практически мгновенно зашифровывает MFT (Master File Table — главная таблица файлов). За что же отвечает эта таблица?

Представьте, что ваш жесткий диск — это самая большая библиотека во всей вселенной. В ней содержатся миллиарды книг. Так как же найти нужную книгу? Только с помощью библиотечного каталога. Именно этот каталог и уничтожает Петя. Таким образом, вы теряете всякую возможность найти какой-либо «файл» на вашем ПК. Если быть еще точнее, то после «работы» Пети жесткий диск вашего компьютера будет напоминать библиотеку после торнадо, с обрывками книг, летающими повсюду.

Таким образом, в отличии от Wanna Cry, который я упоминал в начале статьи, Petya.A не шифрует отдельные файлы, тратя на это внушительное время — он просто отбирает у вас всякую возможность найти их.

После всех своих манипуляций он требует от пользователей выкуп — 300 долларов США, которые нужно перечислить на биткойн счет.

Кто создал вирус Петя?

При создании вируса Петя был задействован эксплойт («дыра») в ОС Windows под названием «EternalBlue». Microsoft выпустил патч, который «закрывает» эту дыру несколько месяцев назад, однако, не все же пользуются лицензионной копией Windows и устанавливает все обновления системы, ведь правда?)

Создатель «Пети» смог с умом использовать беспечность корпоративных и частных пользователей и заработать на этом. Его личность пока что неизвестна (да и навряд ли будет известна)

Как распространяется вирус Петя?

Вирус Petya чаще всего распространяется под видом вложений к электронным письмам и в архивах с пиратским зараженным ПО. В вложении может находиться абсолютно любой файл, в том числе фото или mp3 (так кажется с первого взгляда). После того, как вы запустите файл, ваш компьютер перезагрузится и вирус сымитирует проверку диска на ошибки CHKDSK, а сам в этот момент видоизменит загрузочную запись вашего компьютера (MBR). После этого вы увидите красный череп на экране вашего компьютера. Нажав на любую кнопку, вы сможете получить доступ к тексту, в котором вам предложат заплатить за расшифровку ваших файлов и перевести необходимую сумму на bitcoin кошелек.

Как защититься от вируса Petya?

- Самое главное и основное — возьмите за правило ставить обновления для вашей операционной системы! Это невероятно важно. Сделайте это прямо сейчас, не откладывайте.

- Отнеситесь с повышенным вниманием ко всем вложениям, которые приложены к письмам, даже если письма от знакомых людей. На время эпидемии лучше пользоваться альтернативными источниками передачи данных.

- Активируйте опцию «Показывать расширения файлов» в настройках ОС — так вы всегда сможете увидеть истинное расширение файлов.

- Включите «Контроль учетных записей пользователя» в настройках Windows.

- Необходимо установить один из лучших антивирусов, чтобы избежать заражения. Начните с установки обновления для ОС, потом установите антивирус — и вы уже будете в гораздо большей безопасности, чем раньше.

- Обязательно делайте «бэкапы» — сохраняйте все важные данные на внешний жесткий диск или в облако. Тогда, если вирус Petya проникнет на ваш ПК и зашифрует все данные — вам будет достаточно прост провести форматирование вашего жесткого диска и установить ОС заново.

- Всегда проверяйте актуальность антивирусных баз вашего антивируса. Все хорошие антивирусы следят за угрозами и своевременно реагируют на них, обновляя сигнатуры угроз.

- Установите бесплатную утилиту Kaspersky Anti-Ransomware. Она будет защищать вас от вирусов-шифраторов. Установка данного ПО не избавляет вас от необходимости установить антивирус.

Как удалить вирус Petya?

Как удалить вирус Petya.A с вашего жесткого диска? Это крайне интересный вопрос. Дело в том, что если вирус уже заблокировал ваши данные, то и удалять будет, фактически, нечего. Если вы не планирует платить вымогателям (чего делать не стоит) и не будете пробовать восстанавливать данные на диске в дальнейшем, вам достаточно просто произвести форматирование диска и заново установить ОС. После этого от вируса не останется и следа.

Если же вы подозреваете, что на вашем диске присутствует зараженный файл — просканируйте ваш диск одной из утилит для удаления вредоносного ПО или же установите антивирус Касперского и проведите полное сканирование системы. Разработчик заверил, что в его базе сигнатур уже есть сведения о данном вирусе.

Дешифратор Petya.A

Petya.A зашифровывает ваши данные очень стойким алгоритмом. На данный момент не существует решения для расшифровки заблокированных сведений. Тем более не стоит пытаться получить доступ к данным в домашних условиях.

Несомненно, мы бы все мечтали получить чудодейственный дешифратор (decryptor) Petya.A, однако такого решения просто нет. Вирус Wanna Cry поразил мир несколько месяцев назад, но лекарство для расшифровки данных, которые он зашифровал, так и не найдено.

Поэтому, если вы еще не стали жертвой вируса Петя — прислушайтесь к советам, которые я дал в начале статьи. Если вы все же потеряли контроль над своими данными — то у вас есть несколько путей.

- Заплатить деньги. Делать этого бессмысленно! Специалисты уже выяснили, что данные создатель вируса не восстанавливает, да и не может их восстановить, учитывая методику шифрования.

- Вытащить жесткий диск из вашего устройства, аккуратно положить его в шкаф и жать появления дешифратора. Кстати, Лаборатория Касперского постоянно работает в этом направлении. Доступные дешифраторы есть на сайте No Ransom.

- Форматирование диска и установка операционной системы. Минус — все данные будут утеряны.

Вирус Petya.A в Росси

В России и Украине было атаковано и заражено свыше 80 компаний на момент написания статьи, в том числе такие крупные, как «Башнефть» и «Роснефть». Заражение инфраструктуры таких крупных компаний говорит о всей серьезности вируса Petya.A. Несомненно, что троян-вымогатель будет и дальше распространяться по территории России, поэтому вам стоит позаботиться о безопасности своих данных и последовать советам, которые были даны в статье.

Petya.A и Android, iOS, Mac, Linux

Многие пользователи беспокоятся — «а может ли вирус Petya заразить их устройства под управлением Android и iOS. Поспешу их успокоить — нет, не может. Он рассчитан только на пользователей ОС Windows. То же самое касается и поклонников Linux и Mac — можете спать спокойно, вам ничего не угрожает.

Заключение

Итак, сегодня мы подробно обсудили новый вирус Petya.A. Мы поняли, чем является данный троян и как он работает, узнали как уберечься от заражения и удалить вирус, где взять дешифратор (decryptor) Petya. Надеюсь, что статья и мои советы оказались полезны для вас.

misterit.ru

Как защитить компьютер от вируса Petya

1

27 Июня 2017

Автор: Коняшин Андрей

На днях по сети разошёлся грозный вирус-шифровальщик с невинным названием Petya, который уже атаковал около 80 крупных компаний, включая сети Роснефти и Башнефти. Однако вирус может навредить и простым геймерам, так что рассказываем о том, как защититься от угрозы.Сегодня под атаку опасного вируса попали многие крупные нефтяные, телекоммуникационные и финансовые компании России и Украины. В вирусе, который блокирует компьютер и требует для разблокировки $300 в биткоинах, специалисты опознали вирус-вымогатель под названием Petya.Судя по всему, новый вирус распространяется самостоятельно - точно также, как недавно поразивший десятки тысяч пользователей троян WannaCry. Кроме крупных компаний атаке также подверглись отдельные государственные учреждения - так, с вирусом уже столкнулись сотрудники киевского метрополитена, аэропорта “Борисполь” и компьютерные системы правительства Украины. Обычные пользователи пока что на взломы не жаловались, но вирус вскоре может переключиться и на компьютеры простых геймеров - “Петя” уже вполне мог попасть на вашу машину через какую-нибудь рассылку. Чтобы минимизировать шанс того, что вирус-вымогатель доберётся и до вас, советуем следовать нескольким простым советам от VestiFinance:1. Устанавливайте вовремя обновления системы и патчи систем безопасности.2.Настройте почтовые фильтры, которые будут отсеивать зашифрованные архивы, исполняемые файлы, а офисные документы рекомендуется проверять на "песочницах" перед доставкой пользователям.3. Регулярно создавайте резервные копии своих систем.4. Подпишитесь на уведомления технической безопасности MicrosoftЗаметим также, что сами эксперты пока что не до конца уверены, что именно за вирус атакует компании: пока одни экспертные группы заявляют, что это какая-то разновидность шифровальщика Petya, другие уверяют, что вирус принадлежит к какому-то новому семейству вредоносного ПО.

Новая информация: на сайте vestifinance.ru опубликован рецепт от Symantec.

Специалисты опубликовали рекомендацию, суть которой - сделать вид, что компьютер уже заражен. В момент атаки Petya ищет файл C:\Windows\perfc. Если такой файл на компьютере уже есть, то вирус не станет начинать шифровку файлов, предполагая, что вся "грязная" работа уже сделана.Чтобы создать такой файл для защиты от Petya можно использовать обычный «Блокнот». Причем разные источники советуют создавать либо файл perfc (без расширения), либо perfc.dll. Специалисты также советуют сделать файл доступным только для чтения, чтобы вирус не мог внести в него изменения. Follow @Gmboxru| Dota 2 | 209178 | 769786 |

| Counter-Strike: Global Offensive | 186569 | 603468 |

| PLAYERUNKNOWN'S BATTLEGROUNDS | 56793 | 108464 |

| Grand Theft Auto V | 32525 | 62591 |

| Team Fortress 2 | 31018 | 52048 |

| Football Manager 2017 | 29922 | 57917 |

| ARK: Survival Evolved | 29618 | 47848 |

| Rocket League | 29010 | 51232 |

| h2Z1: King of the Kill | 24529 | 123665 |

| Sid Meier's Civilization V | 19868 | 30162 |

- Injustice 2

- Prey (2017)

- Titanfall 2

- NieR: Automata

- For Honor

- Angry Birds 2

- The Elder Scrolls: Legends

-

riotgames

Подписчики: 2,4 млн

Rift Rivals: NA vs. EU - Finals: TSM vs. Unicorns of Love

-

starladder1

Подписчики: 410 тыс

[RU] Double Dimension [1:0] XAKOHCHE | SL i-League Invitational by @@gunina_ok & @FeaverUA

-

beyondthesummit

Подписчики: 522 тыс

The Dire vs Infamous - King's Cup: America

-

pgl_clean

Подписчики: 612

Asia Minor Championship

-

esl_csgo

Подписчики: 2,2 млн

RERUN: Cloud9 vs. SK [Inferno] Map 3 - Grand Final - ESL One Cologne 2017

gmbox.ru

Вирус Petya. Что это такое и как защититься?

Что такое Petya.A?

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

ВИДЕО

Процесс заражения вирусом Petya. Видео: G DATA Software AG / YouTube

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, на Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

Из-за вируса Petya.A в супермаркете "Рост" перестали работать кассы. Фото: Х...евый Харьков / "ВКонтакте"

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

График интенсивности заражения вирусом Petya.A. Фото: ЕРА

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе".

gordonua.com

Вирус Петя угрожает России и Украине. Как распознать вирус. Защита от вируса

Новый вирус-шифровальщик Petya продолжает грязное дело своего предшественника WannaCry и массово заражает компьютеры пользователей.

Днем 27 июня "Петя" атаковал около 80 организаций в Украине и в России. Позднее сообщения о хакерских атаках поступили из Европы и Индии. По предварительным данным, аналогичным вирусом-вымогателем были заражены компьютерные сети в Нидерландах, Франции и Испании.

Создатель использованного для мощной кибератаки вируса Petya решил помочь со взломом своего изобретения

На следующий день после начала масштабной атаки вируса-шифровальщика Petya впервые за полгода дал о себе знать его создатель. Разработчик вредоносного ПО, называющий себя Янусом, появился в Twitter с предположением, что его изобретение удастся взломать. Ранее среди экспертов распространилось предположение, что под охватившую планету вирусную атаку могло быть замаскировано тестирование кибероружия или попытка вывести из строя инфраструктуру конкретного государства.По данным The Daily Beast, ранним утром в среду, когда глобальная атака Petya уже была приостановлена, разработчик вируса написал в Twitter: "Мы вернулись и рассматриваем NotPetya. Возможно, его удастся взломать нашим личным ключом?" Издание отмечает, что продавать вирус другим хакерам его разработчик начал в марте 2016 года. С декабря он не подавал о себе никаких вестей.По данным эксперта по безопасности, известной под псевдонимом Hasherezade, Янус - единственный обладатель исходного кода Petya, отмечается в статье. "Исходник так никуда и не просочился. Его могли продать, но я так не считаю", - считает собеседница издания, статью которого перевела InoPressa.По мнению автора статьи, запись Януса в Twitter косвенно доказывает его непричастность к произошедшей 27 июня атаке. Ранее эксперты высказали предположение, что под кибератаку с использованием Petya на самом деле могло быть замаскировано тестирование кибероружия спецслужбами какой-либо страны.Также предполагалось, что за действиями распространителей вируса могла скрываться попытка вывести из строя критическую инфраструктуру Украины, которая в наибольшей степени пострадала от вирусной атаки. Этого мнения придерживается основатель провайдера кибербезопасности Comae Technologies Маттье Суше. "Это кто-то, кто хочет отключить Украину и создать видимость того, что поработал вирус-вымогатель. Мотив политический - так же, как в декабре с электросетью ", - уверен эксперт.Ранее стало известно, что на Украине, которая первой пострадала от распространения вредоносной программы, вирус Petya изначально распространялся через программу M.E. Doc, которая пришла на замену российского софта для бухгалтерии "1С", после того как президент Петр Порошенко ввел санкции против российских IT-компаний.Программа M.E. Doc была установлена в сотнях государственных учреждений и коммерческих организаций на Украине, и именно поэтому, по мнению экспертов, кибератака имела такой масштабный характер. В результате заражения шифровальщиком на Украине из строя вышли компьютерные сети аэропортов, железнодорожных вокзалов, банков, операторов сотовой связи, энергетических компаний, АЭС и госучреждений.Кроме того, главный эксперт ООН по киберпреступности Нил Уолш предполагал, что главным мотивом распространителей вируса были не деньги. Специалист не исключил, что вирусная атака могла быть организована на уровне государства.При этом вирус, использовавшийся в ходе атаки, был основан на Petya, но сильно модифицирован. В "Лаборатории Касперского" новую версию шифровальщика назвали NotPetya.Также эксперты компании выяснили, что жертвы вируса не смогут вернуть доступ к зашифрованным данным на своем компьютере даже после выплаты выкупа вымогателям. Платить злоумышленникам бессмысленно, поскольку у них все равно нет возможности расшифровать данные.

Как работает страшный вирус Petya

Вирус-вымогатель, который блокирует доступ к данным и требует 300 долларов в биткоинах за разблокировку, известен в различных модификациях еще с 2016 года.

Вредоносная программа распространяется через спам-письмо. В частности, первые версии Petya маскировались под резюме. Когда пользователь открывал зараженное письмо, на экране появлялась Windows-программа, требовавшая прав администратора.

Если невнимательный пользователь соглашался предоставить программе соответствующие права, то вирус переписывал загрузочную область жесткого диска и показывал "синий экран смерти", предлагающий в срочном порядке перезагрузить компьютер.

Как отмечают эксперты Malwarebytes Labs, на этом этапе жесткий диск еще не зашифрован и данные можно спасти, выключив компьютер и подключив жесткий диск к другому компьютеру, чтобы скопировать информацию без потери.

После перезагрузки Petya автоматически запускает программу, маскирующуюся под утилиту CHKDSK, которая, впрочем, не проверяет жесткий диск на предмет ошибок, а шифрует его.

После шифрования компьютер показывает черный экран с сообщением о том, что пользователь стал жертвой вируса-вымогателя Petya. Хакеры требуют 300 долларов в биткоинах за восстановление доступа к данным.

Как бороться с вирусом Petya

В случае подозрения на заражение специалисты советуют не перезагружать компьютер (вирус срабатывает при перезагрузке и зашифровывает все файлы, содержащиеся на компьютере). Нужно загрузить «патч» с сайта Microsоft (программу, которая «латает» код: устраняет уязвимости, которые позволяли вирусу вносить изменения в работу программы) и сделать резервные копии важных данных.

В "Лаборатории Касперского" выяснили, что выплата выкупа создателям вируса ExPetr не поможет вернуть зашифрованные данные

Выплата требуемого выкупа создателям вируса-шифровальщика ExPetr не поможет пострадавшим от его атаки пользователям вернуть свои файлы. К такому выводу пришла компания "Лаборатория Касперского".

Как отмечается в сообщении компании, исследователи проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после шифрования файлов на зараженном компьютере у создателей вируса уже нет возможности расшифровать данные.

"Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае ExPetr (aka NotPetya) этого идентификатора нет. Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные", - говорится в сообщении компании.

В связи с этим обстоятельством эксперты "Лаборатории Касперского" предупредили о бессмысленности выплаты выкупа хакерам, поскольку это не поможет пользователям вернуть свои файлы.

Вирусом Petya.A уже заражены тысячи компьютеров

В Украине была поражена правительственная сеть, в России - компании "Роснефть", Mars, Nivea и другие. В Кремле заявили, что их вирус не затронул. Между тем Киев возложил ответственность за атаку на российские спецслужбы, назвав происходящее элементом гибридной войны.

По данным Group-IB, вирус Petya.A блокирует компьютеры и не дает запустить операционную систему. За возобновление работы и расшифровку файлов он требует выкуп в размере 300 долларов в биткоинах. Масштабная атака на нефтяные, телекоммуникационные и финансовые компании в России и в Украине была зафиксирована в районе 14:00 по Москве, передает ТАСС.

По данным "Лаборатории Касперского", шифровальщик использует поддельную электронную подпись Microsoft. Технология электронной подписи кода используется для того, чтобы показать пользователям, что программа разработана доверенным автором и гарантирует, что не нанесет вреда. В "Лаборатории Касперского" полагают, что вирус был создан 18 июня 2017 года.

Для прекращения распространения вируса в Group-IB рекомендуют немедленно закрыть TCP-порты 1024-1035, 135 и 445.

Вирус Petya захватывает мир

Эксперты уже сообщили, что новый вирус-вымогатель Petya распространился за пределы СНГ и поразил компьютерные сети по всему миру.

"Вирус Petya с контактным адресом [email protected] распространяется во всем мире, огромное количество стран затронуто", - написал на своей странице в Twitter руководитель международной исследовательской команды "Лаборатории Касперского" Костин Райю.

Он уточнил, что Petya использует поддельную цифровую подпись компании Microsoft. По данным Райю, хакеры-вымогатели уже получили по меньшей мере семь платежей в качестве выкупа за возвращение доступа к компьютерам, атакованным вирусом.

Журналисты агентства Reuters сообщают, что хакерская атака распространилась и на страны Европы. Вирус-вымогатель проник, в частности, в компьютерные сети Великобритании и Норвегии. Кроме того, следы Petya были обнаружены и в Индии.

По информации BNS, вирус добрался и до Литвы. "Мы получили несколько сообщений и проводим их расследования", - заявил официальный представитель Службы регулирования связи Ритис Райнис, отказавшись при этом назвать предприятия, которые могли пострадать от вируса.

Об атаках на свои системы сообщила британская рекламная фирма WPP. Голландская транспортная компания APM также заявила, что ее компьютеры заражены вирусом-вымогателем. При этом снимок экрана зараженного компьютера напоминает следы атаки, которая началась в Украине.

Сильно пострадала и Украина

В Украине среди прочих атаке подверглись банки "Ощадбанк", "Пивденный", ОТП, "Приватбанк"; аэропорт Борисполь, "Укрпочта", Киевский метрополитен, "Новая почта", "Укрэнерго", "Киевэнерго", сеть заправок ТНК, канал ATR, "Киевводоканал", официальный сайт правительства, ГП "Антонов", ГП "Документ", сообщает "112.Украина".

Национальный банк Украины (НБУ) уже предупредил банки и других участников финансового сектора о внешней хакерской атаке неизвестным вирусом. В НБУ также отметили, что в связи с кибератаками в финансовом секторе Украины были усилены меры безопасности и противодействия хакерским атакам, сообщается в пресс-релизе регулятора.

В "Укртелекоме" заявили, что компания продолжает предоставлять услуги доступа в интернет и телефонии, а компьютерные системы, сопровождающие колл-центр и центры обслуживания абонентов, не работают.

В аэропорту Борисполь, в свою очередь, предупредили, что "в связи с внештатной ситуацией возможны задержки рейсов". В настоящее время на официальном сайте аэропорта пассажирам недоступно онлайн-расписание рейсов.

В Киевском метрополитене заявили, что в результате атаки была заблокирована функция оплаты банковскими карточками. "Бесконтактные карты метро работают в обычном режиме", - отметили в столичной подземке.

В "Укрэнерго" сообщили, что в компании уже проводят расследование по факту кибератаки.

Кроме того, хакерская атака привела к отключению компьютерной системы мониторинга радиационного фона на Чернобыльской АЭС. Компьютеры под управлением Windows пришлось временно отключить, радиационный мониторинг промышленной площадки был переведен в ручной режим.

Как сообщили в Государственном агентстве по управлению зоной отчуждения, также не работает и официальный сайт Чернобыльской АЭС. "Все технологические системы станции работают в обычном режиме", - заверили в ведомстве.

Вирус Petya частично заблокировал работу Одесского городского совета. Ряд рабочих компьютеров, подключенных к локальной сети под управлением операционной системы Microsoft, не работает. Также определенные проблемы испытывают сотрудники ПАО "Одессагаз" и ПАО "Одессаоблэнерго".

Российская "Роснефть" была атакована вредоносным вирусом.

Компьютерные серверы "Роснефти" подверглись мощной хакерской атаке, сообщил официальный Twitter компании. Немногим позже начали поступать сообщения о заражении вирусом других компаний.

В связи с кибератакой "Роснефть" уже обратилась в правоохранительные органы. В компании надеются, что произошедшее никак не связано с текущими судебными процедурами.

"Ведомости" со ссылкой на два источника, близких к "Башнефти", пишут, что вирусом-вымогателем заражены все компьютеры "Башнефти". Вирус предупредил пользователей, что все их файлы заражены, а попытки самостоятельного восстановления бесполезны.

Центробанк РФ сообщил о выявлении случаев заражения компьютерных систем отечественных банков в результате хакерской атаки.

"Банк России сообщает о выявлении компьютерных атак, направленных на российские кредитные организации. По информации Банка России, в результате атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. Нарушений работы систем банков и нарушений предоставления сервисов клиентам не зафиксировано", - сообщили в пресс-службе регулятора (цитата по RNS).

В настоящее время Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России совместно с кредитными организациями работает над устранением последствий выявленных компьютерных атак, подчеркнули в Центробанке.

Хакерской атаке, предположительно, подверглись и все компьютеры корпоративного сервера московских ресторанов сети "Тануки - Ерш", передает ТАСС.

Пресс-служба Росэнергоатома сообщила, что все АЭС России работают в штатном режиме. Отсутствие следов хакерских атак подтвердили также в "Интер РАО", "Энел Россия", "Россетях" и "Системном операторе ЕЭС". В "Россетях" добавили, что для предотвращения возможных хакерских атак уже были приняты соответствующие меры.

До Petya был WannaCry

Предыдущая масштабная атака на организации по всему миру, орудием которой стал вирус WannaCry, произошла 12 мая. Вирус-шифровальщик массово выводил из строя компьютеры и требовал выкуп за дешифровку файлов пользователей. Сообщалось, что Россия больше других стран пострадала от WannaCry. Кибератака, в частности, затронула компанию "МегаФон", МВД, "Сбербанк", Минздрав. О попытке заражения сообщали в РЖД и Центробанке, где подчеркнули, что атака была безуспешной.

Эксперты американской компании Flashpoint пришли к выводу, что создателями вируса-вымогателя WannaСry могут быть выходцы из Южного Китая, Гонконга, Тайваня или Сингапура. В Group-IB подозревают хакеров из КНДР, которые к тому же пытались выдать себя за российских.

Как произошло заражение первых компьютеров

Специалисты компании Microsoft подтвердили вину софта "М.Е.Док" в хакерской атаке, которая вывела из строя компьютеры украинских служб и предприятий.

Согласно данным компании, в Украине были инфицированы 12,5 тысяч компьютеров. По словам специалистов Microsoft, хакерская атака была осуществлена при помощи вируса-вымогателя.

Отметим, что изначально такие данные в компании считали исключительно косвенными, но более детальное исследование подтвердило ранее поданное заявление украинской киберполиции - виноват M.E.Doc.

Весь процесс был запущен в 10.30 27 июня и до обеда угроза распространилась на компании по всей Украине, а произошло все после легального обновления программы для документооборота.

Также специалисты Microsoft отметили, что их бесплатный антивирус Windows Defender сумел распознать угрозу. Поэтому главный совет компании - всегда вовремя обновляйте операционную систему, ведь новые версии содержат в себе защиту от всех современных угроз.

В свою очередь, разработчик программного обеспечения M.E.Doc отрицает свою причастность к распространению вируса.

"Разработчик M.E.Doc как ответственный поставщик программного продукта следит за безопасностью и чистотой собственного кода. Для этого были заключены договора с крупными антивирусными компаниям. Также перед выпуском каждого обновления M.E.Doc передает в антивирусные компании свои файлы для анализа", - сказано в сообщении.

Актуальная версия пакета обновления была выпущена 22 июня, все файлы были проверены на наличие каких-либо вирусов, утверждают в M.E.Doc.

© md-eksperiment.org

Ключевые слова: Вирус Petya, вирус петя, новый вирус, WannaCry, заражение от вируса, как работает вирус петя, Защита от вируса, как защититься, атака вируса, Petya.A, вредоносная программа, вымогатель, спам-письмо, что делать, Как бороться, что делать, компьютер заражён, хакерская атака

md-eksperiment.org