Как узнать пароль администратора в windows 7

Как узнать пароль администратора windows 7, XP, Server 2003

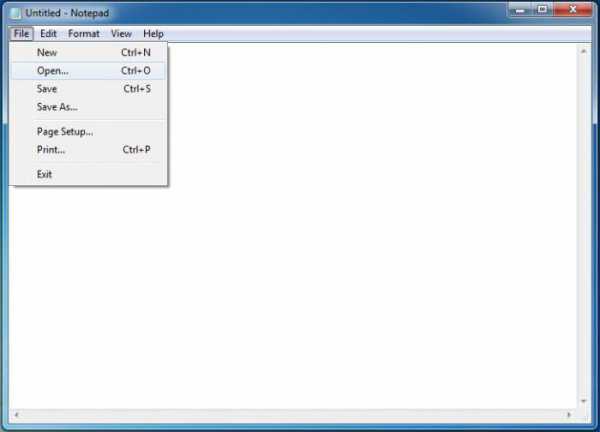

Вместо <имя пользователя> – имя вашей локальной пользовательской учетной записи, вместо пароль – ваш новый пароль. Итак, в первом случае узнать пароль windows 7 не удалось. Что же делать, как сбросить или узнать пароль windows? Программа позволяет Вам сбросить пароль администратора в windows 2000/XP. При загрузки ОС windows 7, на дисплее монитора показался пароль администратора.

Вместо <имя пользователя> – имя вашей локальной пользовательской учетной записи, вместо пароль – ваш новый пароль. Итак, в первом случае узнать пароль windows 7 не удалось. Что же делать, как сбросить или узнать пароль windows? Программа позволяет Вам сбросить пароль администратора в windows 2000/XP. При загрузки ОС windows 7, на дисплее монитора показался пароль администратора.

Ранее я уже писал о том, как можно сбросить пароль в ОС windows. Ophcrack представляет собой бесплатную утилиту с графическим и текстовым интерфейсом, которая позволяет довольно легко узнать пароли windows, состоящие из букв и цифр. Скачать ее можно в виде обычной программы для windows или Linux или же как Live CD, в случае, если отсутствует возможность войти в систему. По заявлению разработчиков, Ophcrack успешно находит 99% паролей.

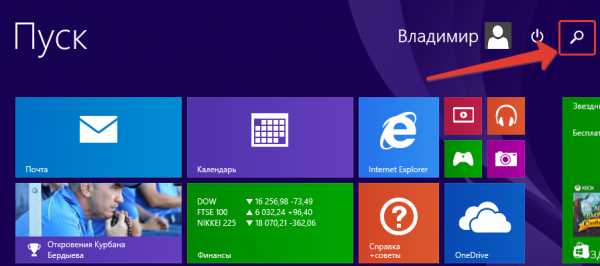

Как узнать пароль windows xp,7,8 за минуту, с помощью ESR (Elcomsoft System Recovery)

Для начала я скачал Ophcrack LiveCD для windows 7 (для XP на сайте присутствует отдельный ISO), установил пароль asreW3241 (9 символов, буквы и цифры, одна заглавная) и загрузился с образа (все действия проводились в виртуальной машине). После выбора текстового режима, все что остается делать — это дождаться окончания работы Ophcrack и посмотреть, какие пароли программе удалось выявить.

Попробуем слегка упростить задачу, к тому же, большинство пользователей все-таки используют сравнительно простые пароли. Пароль из второй попытки не такой уж и простой, и я предполагаю, что сложность паролей у многих пользователей не сильно от него отличается.

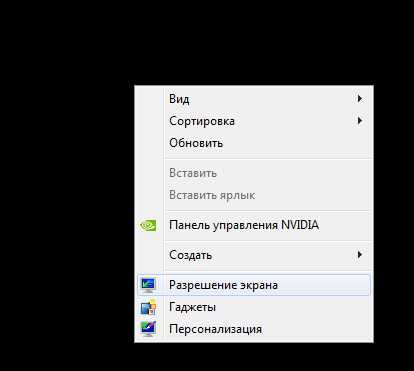

Это дополнительные программы, или другой способ взлома пароля, при этом есть большая опасность загубить свою операционную систему. Здесь я представляю самый актуальный стандартный способ, как обойти пароль учетной записи для Виндовс 7, если он утерян.

Срочно! Как узнать пароль Администратора?

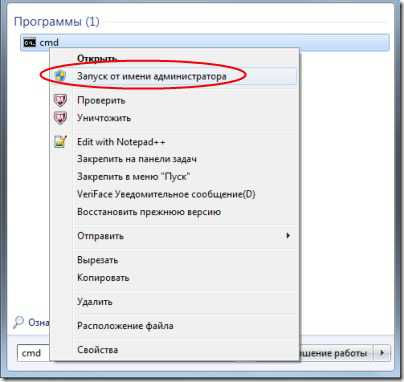

Выделите раздел HKEY_LOCAL_MACHINE . После перезагрузки продолжайте обычный вход в windows 7. Перед входом в систему Вы увидите окно командной строки. Важно! Если имя или пароль содержат пробелы, вводите их в «кавычках». Если у вас нет ни одной учетной записи администратора, такую можно легко создать. Создание нового пользователя. Теперь у Вас есть учетная запись с правами администратора и новым сетевым паролем.

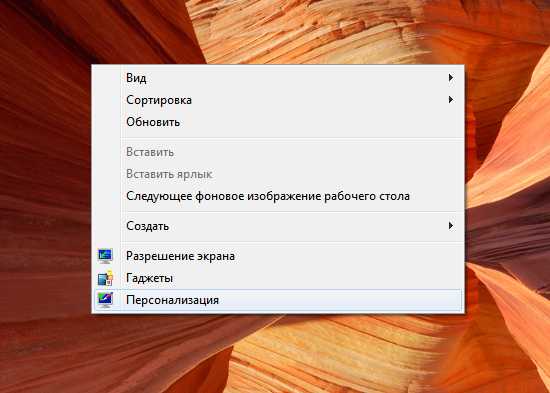

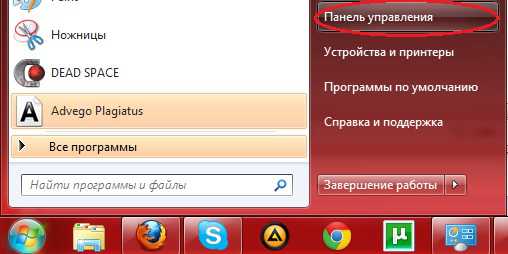

Для изменения параметров пользователей необходим доступ к панели управления windows или командной строке, запущенной с правами администратора из windows. Для этого на первом этапе мы входим в редактор реестра среды восстановления и подгружаем в него часть реестра (куст) установленной windows 7 .

Дальше всё просто — в появившемся окне командной строки производим необходимые операции с пользователями и входим в windows. Предлагаю вам ознакомиться более подробнее о windows 7. я думаю в интересных статьях вы найдете для себя что-то новое и интересное.

odvenadtar.ru

Как узнать пароль windows 7 и windows XP

Если вам вдруг по каким-либо причинам стало необходимостью узнать пароль Виндовс, то я вам расскажу несколько способов по этой теме. Не уверен, что на восьмой версии ОС мои методы работают, но на XP и седьмой версии работают 100%.

Вы должны понимать, что сейчас речь идет не о сбросе пароля. Мои способы никакого отношения к сбросу не имеют. Здесь речь пойдет именно о вопросе, как узнать пароль от компьютера. Эта процедура у нас много времени не отнимет, поскольку работать мы будет не столько вручную, сколько используя посторонние проверенные программы для так называемого «взлома» пароля.

Ophcrack — одна из лучших программ в своем жанре, с помощью которой можно быстро получить данные для входа администратора

Программу можно установить бесплатно. К слову, выглядит утилита весьма красиво, а самое главное, ее функционал именно тот, который нам нужен. На данный момент программка есть для двух ОС: для Linux и, соответственно, для той, которая нас интересует. Можно и через Live CD работать с утилитой. Если вы совсем не можете попасть в систему. Сами разработчики утверждают, что с вероятностью 99% пароль программе удается отыскать. Но мы это сейчас лично протестируем.

Разбираемся со сложным паролем, установленным в windows 7

Я реши работать с LiveCD и выбрал именно седьмую версию windows. Пароль в системе у меня был следующим: «asreW3241». Как вы видите, он довольно сложный, поэтому вручную его подобрать невозможно. Я загрузил систему с образа. Как вы понимаете, работал с виртуальной машиной.

Итак, перед нами открылось центральное меню программы. Мы можем либо открыть графический вид программы, или текстовый вид. Лично у меня первый вид почему-то решил не запускаться (возможно, причина в виртуальной машине). Поэтому я работал с текстовым видом, а здесь уже все было в порядке. При обычном запуске ПК, думаю, никаких проблем и с графическим режимом все будет в порядке.

После того, как пользователь запускает утилиту в текстовом виде, ему, в принципе, ничего делать больше и не надо. Программа уже сама будет анализировать «ситуацию» и предоставлять нам пароли. Анализ происходил в течение восьми минут. Но, опять же, возможно, проблема в виртуальной машине. При обычном запуске системы программа выполнила свою работу бы гораздо быстрее. В любом случае, программа для паролей со своей основной задачей не справилась.

Пробуем тестировать утилиты с простым паролем

Раз программа с тяжелой задачей не справилась, давайте немного упростим ей задачу и поставим не особо сложный пароль. Он будет следующим: «remon7k». Как вы видите, здесь только маленькие буквы и одна цифра.

Я вновь решают работать с LiveCD и вновь открывают текстовый вид программы. Провела свою работу утилита буквально за две минуты. И результат был положительным! Пароль действительно был определен.

Будем скачивать программу?

Не рекомендую заглядывать на всякие неизвестные сайты, где также можно скачать программу. Лучше всего сделать это с официального сайта, где всегда размещена «свежая» версия» Ophcrack. Вот ссылка:

https://ophcrack.sourceforge.net/

Я рекомендую вам загружаться именно через LiveCD. Хоть программа и чуть медленнее будет работать, но зато этот способ самый проверенный и надежный. Вероятность подобрать пароль администратора велика.

Что в итоге?

Я не буду вам гарантировать, что с помощью данной утилиты вы действительно сможете узнать пароль на виндвовс 7 или других ОС. Но все-таки с простыми паролями программа справляется на «ура». Разработчики уверяют, что в 99% случаях Ophcrack справляется со своей задачей, возможно, это не совсем так, но факт остается фактом – утилита работает. К тому же, во втором тестировании мы установили тоже самый простой пароль, поэтому с паролями небольшой сложности программа справляется отлично.

mega4ip.ru

userLevel2system и узнаем пароль администраторской учетной записи

Повышаем привилегии до системных с помощью сплоита KiTrap0d, а также вытягиваем пароль админа с помощью PWdump и L0phtCrack.

Итак, изложу суть дела. Представим очень знакомую ситуацию (для студентов и секретарш ): администраторская учетная запись заблокирована от кривых рук паролем, а мы находимся в обычной (гостевой) учетной записи. Не зная пароля или не имея прав администратора, мы не можем шариться на рабочем столе админа (типа «C:\Users\admin» — Отказано в доступе), не можем изменять папки Program Files и windows … — а нам очень нужно! Что делать?

1. KiTrap0D forever! — повышаем привилегии аж до System

В начале 2010 года хакером T. Ormandy была опубликована 0-day уязвимость , позволяющая повысить привилегии в любой версии windows. Этот сплоит получил название KiTrap0d и в нынешних базах антивирусов занесен в раздел типа Win32.HackTool («хакерский инструмент» ).

Описание уязвимости из первых уст вы можете почитать по адресу: https://archives.neohapsis.com/archives/fulldisclosure/2010-01/0346.html

Итак, отключаем антивирус (ну, вы же мне доверяете! ). Далее скачивам сплоит из моих документов по адресу https://www.box.net/shared/1hjy8x6ry3 (пароль nagits — чтобы антивирус не ругался) или поищите на сайте https://exploit-db.com по имени Tavis Ormandy. Скомпилированный сплоит состоит из 2 файлов: библиотека vdmexploit.dll и исполняемый vdmallowed.exe. По щелчку на exe-шнике запускается сплоит и открывается командная строка cmd.exe с системными привилегиями NT AUTHORITY\SYSTEM!

А теперь, как говорится, флаг вам в руки! Обладая такими правами, можно скопировать нужные вам файлы, узнать ценную информацию…

2. Узнаем пароль администраторской учетной записи

…, но все таки будет гораздо полезнее узнать пароль админа.

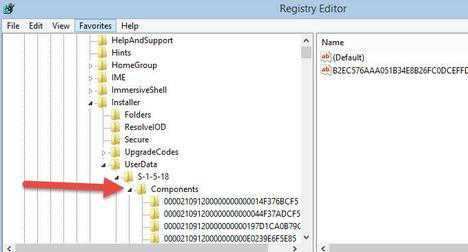

Пароли учетных записей в windows хранятся в виде хешей в специальных ветвях реестра HKLM\SAM и HKLM\SECURITY и доступ к ним закрыт даже администраторам. Соответствующие файлы базы данных Security Account Manager находятся в папке %SystemRoot%\system32\config в файлах SAM и SYSTEM, но скопировать их просто так также не получится, впрочем, об этом чуть позже. Поэтому так важно, что мы получаем именно системные права.

Я расскажу о двух подходах получения заведомого пароля. Один касается, как вы наверное поняли, реестра — дамп паролей. Второй подход, как советует капитан очевидность, заключается в получении файла SAM.

2. Способ 1. Дампим пароли

Пользоваться будем достаточно известной утилитой pwdump, которую вы можете скачать из Моих документов по адресу https://www.box.net/shared/9k7ab4un69 (пароль nagits). Переключаемся в командную строку cmd.exe с системными правами и запускаем pwdump.

По команде

C:\pwdump.exe localhost > C:\pass_dump.txtутилита сбросит дамп паролей в файл.

Например, pass_dump.txt может выглядеть так:

No history available Uzver:1001:NO PASSWORD*********************:NO PASSWORD*********************::: VirtualNagits:1000:NO PASSWORD*********************:32ED87BDB5FDC5E9CBA88547376818D4::: Completed.Видно, что Uzver — обычный пользователь, не защищен паролем, а VirtualNagits — администратор, и приведен хеш его пароля.

Далее, остается воспользоваться брутфорсером для расшифровки дампа.

Я для примера буду пользоваться программой l0phtcrack. Скачать шароварную можете по адресу www.l0phtcrack.com/.

Начиная с windows NT 3.1 (27 июля 1993) пароли хранятся в т.н. NTLM-хеше. К сожалению, программа l0phtcrack согласится атаковать NTLM-хеши только после регистрации\покупки программного продукта. Кстати установку необходимо запускать с правами администратора — как минимум. Поэтому установочный файл запускаем из под cmd.exe с правами System.

Итак, у меня есть установленная и зарегистрированная l0phtcrack v5.04 и pass_dump.txt:

В программе l0phtcrack давим на кнопку Import:

Выбираем импорт из файла PWDUMP (From PWDUMP file), указываем наш pass_dump.txt.

Теперь необходимо в опциях отметить взлом NTLM паролей:

Подтверждаем выбор нажатием OK и нажимаем Begin Audit .

Есть! Хитроумный пароль «123456» администратора получен!

Вместо pwdump и l0phtcrack рекомендую также воспользоваться freeware программой Cain&Abel. Этим замечательным инструментом я похвастаюсь в другой статье).

2. Способ 2. Получаем пароли из файла SAM.

Вообще, скопировать файл SAM из С:\windows\system32\config\ нельзя даже под правами SYSTEM, поскольку они «заняты другим приложением». Диспетчер задач не поможет, поскольку если вы даже и найдете виновный, отвечающий за Security Account Manager процесс, завершить вы его не в силах, поскольку он системный. В основном все их копируют с помощью загрузочного диска, в таком случае нам даже и не нужны права администратора. Но зачастую в руках нет LiveCD…

Дак вот, считать эти файлы можно с помощью низкоуровнего доступа к диску.

Это очень хорошо описано на сайте https://wasm.ru/article.php?article=lockfileswork под заголовком (Чтение файла с помощью прямого доступа к диску).

Вот ссылка на скомпилированную программу: https://wasm.ru/pub/21/files/lockfileswork/RawRead.rar (Пример чтения SAM с помошью прямого доступа к тому).

С помощью команды (из cmd.exe с системными правами, не забыли еще KiTrap0D?):

D:\RawRead.exe D:\TMP\SAMпрограмма копирует файл SAM из системной директории \config\SAM в файл, указанный в параметре, т.е. D:\TMP\SAM

Брутфорсер l0phtcrack поддерживает импорт SAM-файлов, но программа яросно предупреждает о шифровании SYSKEY:

L0phtcrack не обладает возможностью взлома расширенного SYSKEY-шифрования базы данных SAM. Поэтому, если на взламываемой системе используется SYSKEY-шифрование (помойму оно используется, начиная с Service Pack 3 for NT 4.0, в 2000/XP — по умолчанию), необходимо дополнительно расшифровывать SAM файл, либо пользоваться способом 1.

О расшифровке SAM файла я вам предлагаю почитать самостоятельно на сайте xakep.ru: Как нам реорганизовать Syskey

https://www.box.net/shared/9k7ab4un69nagits.wordpress.com

Как узнать пароль администратора в windows xp / vista / win7

Начну по порядку:

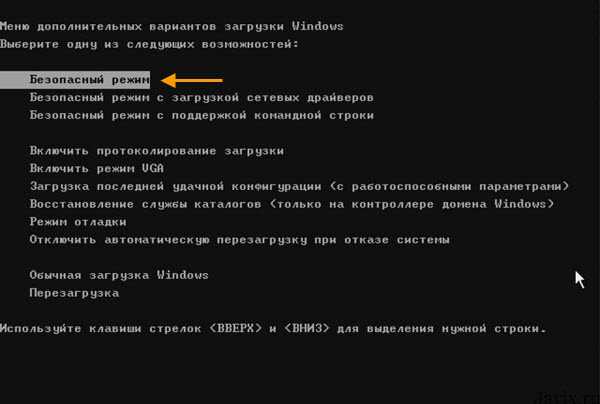

1. Надо загрузиться с Live CD или Live USB

2. Взять файлы SAM и system

3. Узнавать пароль по хэшам из файлов SAM и system

1. Если пароль на биос не стоит или(и) можно загрузиться с внешних носителей, то приступайте к пункту 2. Но если стоит пароль на биос, то можно попробовать его сломать, есть несколько способов:

а) Перемычками и батарейкой на материнской плате

На материнской плате компьютера найдите BIOS перемычку. Эту перемычку часто называют CLEAR, Clear CMOS, JCMOS1, CLR, CLRPWD, PASSWORD, PASS или PSW, как показано на рисунке справа. Вам нужно будет переместить перемычку с её места положения. Например, на рисунке справа перемычка замыкает контакты 1 и 2, нужно просто её переместить, чтобы она замыкала контакты 2 и 3.Как только перемычка будет перемещена, включите компьютер, и пароль должен быть очищен. Как только пароль будет сброшен, выключите компьютер и верните перемычку в исходное положение. Расположение перемычек устанавливается производителями компьютеров и материнских плат. Тем не менее, ниже приведены некоторые общие соображения о том, где его найти. Помните, что большинство материнских плат имеет десятки различных перемычек, убедитесь, что вы изменяете перемычку именно CMOS, а не что-нибудь другое. Если эти общие рекомендации не помогут найти перемычку относительно вашей материнской платы, то попробуйте воспользоваться документацией на компьютер или следуйте инструкции ниже.

1. На краю платы – Большинство перемычек находятся на краю материнской платы для легкого доступа. Осмотрите все видимые края материнской платы.

2. Возле батареи CMOS – некоторые производители выбирают места для перемычек возле CMOS батареи.

3. Возле процессора – некоторые производители выбирают места для перемычек возле чипа процессор компьютера.

4. Под клавиатурой или в нижней части ноутбука – Если вы работаете на ноутбуке, переключатель находится под клавиатурой или в нижней части ноутбука в отсеке, где находится оперативная памяти (в новых ноутбуках перемычкой сбиваются только настройки! Примерный год выпуска “новых” ноутбуков 2004 год, то есть сейчас старых почти нет).

5. Другие места – Хотя не исключено, что перемычка не может быть на видном месте, большинство производителей пытаются облегчить жизнь путем размещения перемычки в любом другом видном, легко доступном месте, смотрите внимательно.

Удаление CMOS батареи, которая показана на рисунке справа, вызовет сброс всех CMOS настроек, включая пароль. Для этого найдите и удалите батарею CMOS с материнской платы, по крайней мере, на минут пять. После этого поставьте батарею обратно в компьютер и включите его снова.

Но в ноутбуках и нетбуках, таким способом сбросить пароль НЕЛЬЗЯ, так как стоит энергосберегающая память – eeprom!

Для обладателей ноутбуков и нетбуков подходит только способ б

б) Если при троекратном вводе не правильного пароля выскакивает окошко с цифрами, нужно их записать на бумажку и написать здесь, и я скажу вам пароль от биоса. Итак, когда мы смогли загрузиться с внешних накопителей(cd/dvd, usb), приступаем к пункту 2

2. Нужно вытащить из установленного windows (раздел диск на котором стоит ОС и от которой нужно узнать пароль) файлы SAM и system. Заходим любым файловым менеджером буква диска(обычно С ):\WINDOWS\system32\config кидаем в удобное для вас место, например на flash накопитель, файлы SAM и system После того, как мы имеем у себя хэши паролей (SAM, system), приступаем к 3-му пункту

3. Запускаем программу saminside, её можно найти в разделе, “Каталог файлов” Нажимаем Файл-импорт файлов реестра SAM и system… Выбираем файлы, которые вытащили, сначало SAM, потом system Теперь выбираем, как программа будет ломать(перебором, с помощью таблиц, по маске или словарям), во вкладке, “Аудит”. Заходим в сервис-настройки и выбираем вкладку, соответствующей атаке и настраиваем, например вкладка, Атака полным перебором: Первая галочка, “Все печатаемые символы с ASCII-кодами 32…255″-значит, что программа будет подбирать пароли, состоящие из симвлов(скобки, “собака”, точка … , русский и английский алфавит, включая пробелы). Если пароль не маленький, то таким способом будет ломаться очень долго, лучше выбрать следующие галочки, в которых только английский алфавит большими буквами, следующая галочка-только английский алфавит маленькими буквами буквами. Далее только цифры; символы, ну и последний параметр символов-это те, которые вы впишите в окошко(без запятых, например, йцукен12346;%?**)qwr) Формирование паролей Здесь желательно выбрать наиболее приближенное значение пароля-от скольких и до скольких. Если пароль очень большой то:

1.Желательно использовать таблицы или словари с оффициального сайта программы, подключить их надо в настройках saminside

2. Подбирать пароль на нескольких компьютерах. Используемые материалы: Компьютерная помощь Поддержка, консультация, справка онлайн InsidePro Software

computers-lab.ru