Windows 10 device guard как отключить

Device Guard в Windows 10. Политика целостности кода

Дата публикации: 13.04.2016

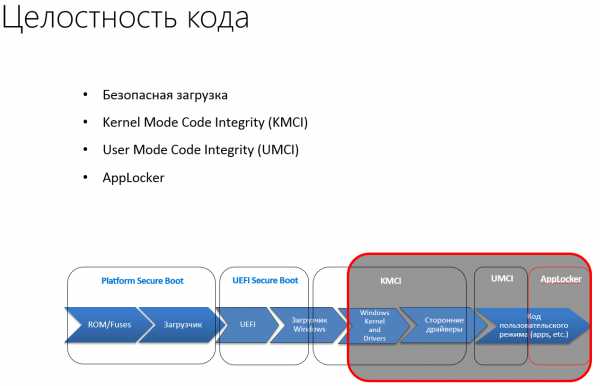

Device Guard – набор программно-аппаратных технологий защиты, доступный для устройств с Windows 10. Статья посвящена одной из компонент Device Guard – политике Code Integrity (CI). С деталями настройки и применения CI можно познакомиться здесь.

Назначение Device Guard

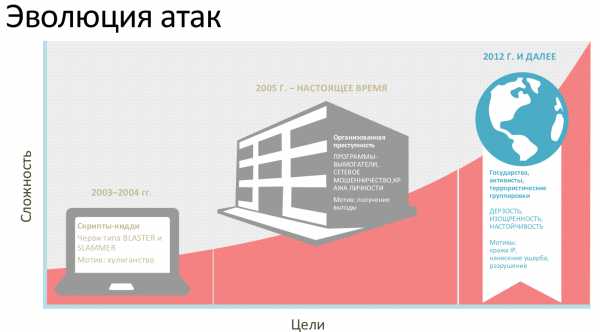

В современном мире киберугрозы развиваются очень быстро. Технологии защиты уже не поспевают за развитием вредоносных программ, как за их количеством, так и расширяющимся спектром атак.Вирусы из забавы для одиночек переросли в организованную киберпреступность. Автоматизация и низкая стоимость сложных атак не оставляет шанса даже небольшим компаниям оставаться незамеченными.

Настройка политики Code Integrity

Настройка Device Guard в пользовательском режиме (User Mode Code Integrity) наиболее близка к обычным задачам ограничения запуска программного обеспечения.

Для того чтобы создать политику Code Integrity на эталонном компьютере, потребуется создать теневую копию диска и запустить командлет сканирования файлов. В данном случае теневая копия позволяет получить процессу сканирования доступ ко всем, в том числе открытым на момент сканирования, файлам.

#Create a ShadowCopy to avoid locks $s1 = (gwmi -List Win32_ShadowCopy).Create("C:\","ClientAccessible") $s2 = gwmi Win32_ShadowCopy | ? { $_.ID -eq $s1.ShadowID } $d = $s2.DeviceObject + "\" cmd /c mklink /d C:\scpy "$d"Полученный снимок диска, подмонтированный в папку C:\scpy, можно просканировать следующим командлетом:

New-CIPolicy -Level PcaCertificate -Fallback Hash -FilePath C:\BasePolicy.xml -ScanPath C:\scpy -UserPEsДанная команда создаст список подписей (сертификатов), обнаруженных на эталонном компьютере, и посчитает хэш-коды исполняемых файлов, не имеющих подписи. Результатом будет XML-файл содержащий следующие параметры:

Опция, включающая работу модуля Code Integrity в режиме аудита, при котором все не попадающие под сформированную политику исполняемые файлы записываются в журнал аудита.

Пример обнаруженного сертификата. Все подписанные им исполняемые файлы будут выполняться без ограничений.

Пример обнаруженного файла без цифровой подписи. При совпадении хэш-кода, данный файл будет запущен.

Полученный XML-файл необходимо скомпилировать в бинарный формат и поместить в системную папкуC:\Windows\System32\CodeIntegrity\.

ConvertFrom-CIPolicy C:\BasePolicy.xml C:\SIPolicy.bin cp C:\SIPolicy.bin c:\Windows\System32\CodeIntegrity\SIPolicy.p7bПосле перезагрузки компьютера механизм Code Integrity начнет работу в режиме аудита. Проверив запуск и работу всех необходимых программ, можно дополнить политику данными, собранными аудитом, выполнив следующую команду.

New-CIPolicy -Level PcaCertificate -Fallback Hash C:\AuditPolicy.xml -AuditКлюч -Audit указывает, что необходимо создать политику на основе записей в журнале аудита.

Файл AuditPolicy.xml аналогичен по структуре файлу BasePolicy.xml, сформированному ранее.

Для объединения результатов первичного сканирования и собранной в режиме аудита информации существует команда объединения политик.

Merge-CIPolicy –OutputFilePath C:\Final.xml –PolicyPaths C:\ BasePolicy.xml,C:\AuditPolicy.xmlЧтобы включить принудительное применение политики, в полученном файле отключаем режим аудита.

Set-RuleOption -Option 3 -FilePath C:\Final.xml -DeleteВ результате удаляется запись Enabled:Audit Mode из XML-файла, и такая политика будет блокировать всё неучтенное в ней ПО.

Далее компилируем XML-файл в бинарный формат, снова выполнив команду

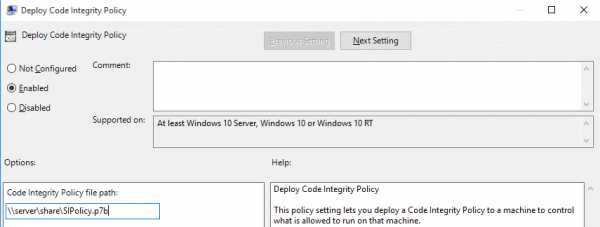

ConvertFrom-CIPolicy C:\Final.xml C:\SIPolicy.binРаспространить политику на целевые компьютеры можно как скопировав удобным способом файл SIPolicy.bin, так и воспользовавшись групповой политикой Windows 10 в разделе Computer Configuration\Administrative Templates\System\Device Guard.

Создание файла-каталога

Политика Code Integrity представляет собой монолитный список разрешенного программного обеспечения, что не всегда удобно. Для использования новых или обновленных программ, если их не удаётся заверить электронной подписью, можно создать файл-каталог.

Для примера возьмём программу 7zip, для которой создадим файл каталога, содержащий как данные об дистрибутиве, так и о всех исполняемых файлах после установки дистрибутива.

Для этого на станции без активного Device Guard запустим утилиту мониторинга PackageInspector (входит в состав Windows 10 Enterprise), указав в качестве параметров букву диска для наблюдения и запускаемый файл дистрибутива программы.

.\PackageInspector.exe start C: -path c:\Distr\7z1508-x64.exeПо окончании установки 7zip проверяем его запуск и работу и останавливаем мониторинг командой.

.\PackageInspector.exe stop c: -name C:\Distr\7zip.cat -cdfpath c:\Distr\7zip.cdfФайл 7zip.cdf покажет все исполняемые файлы, подвергшиеся мониторингу.Файл 7zip.cat содержит скомпилированную информацию для Device Guard.Чтобы созданный файл каталога стал доверенным для Device Guard, подпишем его своей цифровой подписью.

Если у администратора уже имеется импортированный сертификат с назначением Code Sign, его можно использовать для подписи прямо из PowerShell, указав алгоритм хеширования SHA256, необходимый для Device Guard.

Get-ChildItem cert:\CurrentUser\My -codesign Set-AuthenticodeSignature -HashAlgorithm SHA256 7zip-osnova.cat @(Get-ChildItem cert:\CurrentUser\My -codesign)[0]Сертификат должен быть выдан доверенным центром сертификации, корневой сертификат которого был импортирован на эталонный компьютер перед созданием политики.Далее нужно поместить сгенерированный и подписанный файл каталога на нужные компьютеры, скопировав в хранилище каталогов по пути

C:\Windows\System32\CatRoot\{F750E6C3-38EE-11D1-85E5-00C04FC295EE}

В отличие от политики, файлы каталогов применяются сразу и без перезагрузки. Теперь установка и работа 7zip на компьютере разрешена.Более подробная документация находится на портале TechNet по адресу:https://technet.microsoft.com/ru-ru/library/mt463091(v=vs.85).aspx

Автор статьи: Андрей Каптелин

Данный материал написан участником сообщества. В статье представлено мнение автора, которое может не совпадать с мнением корпорации Microsoft. Microsoft не несет ответственности за проблемы в работе аппаратного или программного обеспечения, которые могли возникнуть после использования материалов данной статьи.

msdn.microsoft.com

Функция Device Guard в Windows 10 позволит заблокировать систему от вредоносных программ

Команда Microsoft разрабатывает Windows 10, стараясь принять во внимание, насколько это возможно, потребности всех категорий пользователей. Компания пытается угодить как домашним пользователям, которые, понятное дело, хотят больше возможностей и усовершенствований в пользовательском интерфейсе, так и корпоративным работникам, которые по столь же понятным причинам хотят, чтобы Microsoft усилила меры по обеспечению безопасности использования операционной системы на предприятиях.

На этой неделе Microsoft принимала участие в конференции RSA в Сан-Франциско, где подробно объяснила, что конкретно было предпринято для обеспечения безопасности в новой версии Windows. Софтверный гигант выделил три особенности, которые должны отвечать потребностям бизнеса: Device Guard, Windows Hello и Microsoft Passport.

Device Guard обеспечит улучшенную защиту от угроз вредоносных программ, блокируя любые приложения кроме тех, которые прибыли из надежных источников. Сюда относятся программы, которые были подписаны конкретным поставщиком программного обеспечения, приложения в Windows Store, а также ПО, проверенное в рамках организации.

Пользователь сможет управлять тем, какие источники можно считать надежными и использовать инструменты для подписи Win32 и универсальных программ, которые не были подписаны их разработчиками. Некоторые производители уже согласились поддерживать Device Guard на своих устройствах, в том числе Acer, Fujitsu, HP, Lenovo и Toshiba.

Windows Hello и Microsoft Passport – это два других нововведения в системе безопасности Windows 10, которые принесут пользу как обычным пользователям, так и в бизнесе. Обе функции были представлены еще в прошлом месяце на конференции WinHEC, но теперь они вступили в заключительную фазу развития, характеризующуюся сотрудничеством Microsoft с производителями, которые объединят их в своих продуктах.

Windows Hello и Microsoft Passport повысят безопасность Windows 10 и персональных данных пользователей за счет использования биометрических данных и двухэтапной аутентификации на уровне предприятий. Обе технологии способны обеспечить гораздо более высокий уровень безопасности по сравнению с традиционным паролем.

Помимо распознавания отпечатков пальцев, что уже поддерживается в Windows, новая версия платформы позволит входить в систему с помощью распознавания лица. Последнее будет доступно на всех компьютерах, оснащенных Intel RealSense 3D-камерой (F200), которая использует инфракрасный лазер, несколько объективов и чип, предназначенный для анализа изображений.

Сочетание этих трех технологий обещает значительное улучшение в системе безопасности, причем как для домашних пользователей, так и для компаний, которые традиционно гораздо более внимательны к этому вопросу.

Источник: Microsoft

WindowsTips.ru

В Windows 10 добавят защитную функцию Device Guard.

13 мая 2015 г

Компания Microsoft уже говорила о нескольких новых функциях, которые должны улучшить безопасность ПК под управлением системы Windows 10. Но безопасности, как известно, много не бывает. Еще одним дополнительным нововведением реализованным в новой операционке Windows 10 станет защитная функция Device Guard, предназначенная в основном для защиты данных на корпоративных устройствах.

Функция Device Guard представляет собой комплекс программных и аппаратных методов подтверждения подлинности приложений.

Суть этой технологии заключается в дополнительной проверке устанавливаемых приложений путём проверки их цифровых подписей. Система проверяет цифровую подпись приложения и разрешает установку и запуск только из доверенных источников.

Эта новая защитная функция Windows 10 функция позволяет контролировать в компании, что за приложения устанавливают сотрудники на свои устройства. Цифровая подпись может быть выдана корпорацией Microsoft, Магазином Windows Store, самой компанией или другим источником, который компания считает надежным. Подвергаться проверке могут как современные универсальные приложения, так и классические настольные программы Win32.

Device Guard в отличие от ранее имеющихся программ проверки цифровых подписей использует средства виртуализации и аппаратной защиты. А также, эта технология аутентификации отделена от остальных компонентов Windows, благодаря чему ее труднее скомпрометировать. О поддержке новой технологии защиты Device Guard уже заявили такие корпорации, как Acer, Lenovo, Toshiba и HP.

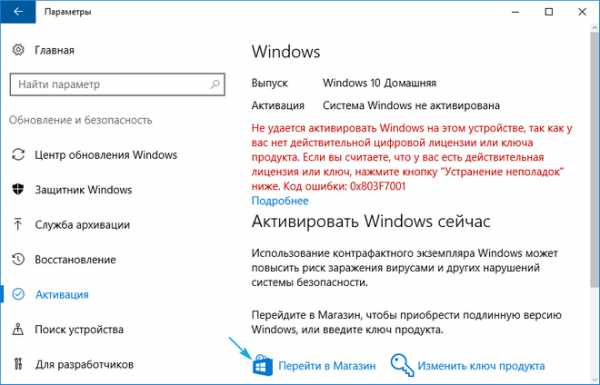

Также известно, что проверка цифровой подписи приложений Device Guard пока считается дополнительной функцией защиты. Её можно будет включать, отключить или ограничивать ее полномочия настройками.

Более подробной информации о Device Guard пока нет, но известно, что установить ее можно будет из различных источников, как со специального магазина Windows Store, так и из интернета от конкретных издателей.

Компания Microsoft предупреждает, что это нововведение ни в коем случае не отменяют необходимость установки классических средств защиты типа антивирусных программ и иных комплексных пакетов.

Перезвоните мне в течение 10 минут!

PokupaemSoft.ru

Windows 10 и инновации в области безопасности (Device Guard, Windows Hello и Microsoft Passport)

Еще в октябре мы рассказывали, какие новшества в области безопасности и проверки подлинности ожидаются в Windows 10. На конференции RSA в Сан-Франциско вы получили возможность узнать подробности о том, какие возможности они открывают для корпоративных клиентов.

Скотт Чарни (Scott Charney), корпоративный вице-президент подразделения Trustworthy Computing, выступал с докладом об инновациях в области безопасности, благодаря которым данные клиентов облачных сервисов Майкрософт становятся более прозрачными и управляемыми. Также он рассказал о ключевых нововведениях в Windows 10 — технологиях Device Guard, Microsoft Passport и Windows Hello.

Device Guard — это функция, до сих пор не имевшая названия, о которой мы уже писали в блоге. С ее помощью организации смогут держать устройства под контролем, обеспечивая передовую защиту от новых и неизвестных версий вредоносного ПО и постоянных угроз повышенной сложности (APT). Эта функция еще надежнее защищает Windows 10 от вредоносных программ и угроз «нулевого дня»: она блокирует все приложения, кроме доверенных, т. е. приложений, подписанных поставщиками ПО, Магазином Windows или даже вашей организацией. Вы сможете сами определять, какие источники Device Guard будет считать надежными. А с помощью сопутствующих инструментов можно легко подписать универсальные и классические (Win32) приложения, у которых нет подписи поставщика ПО.

Применение Device Guard

Чтобы защитить пользователей от вредоносного ПО, при запуске приложения Windows определяет, надежно ли оно, и при необходимости уведомляет пользователя о рисках. С помощью аппаратной технологии и виртуализации Device Guard может принимать такие решения изолированно от остальных процессов в ОС. Это позволяет защититься от злоумышленников и вредоносных программ, которые смогли получить полный доступ к системе. Такой подход гарантирует значительное преимущество перед традиционными антивирусами и технологиями контроля приложений (AppLocker, Bit9 и другие), в работу которых может вмешаться администратор или вредоносная программа. На практике Device Guard будет часто использоваться в сочетании с этими традиционными технологиями. Кроме того, с помощью Device Guard эти решения смогут блокировать исполняемое ПО и ПО на основе сценариев, тогда как антивирус будет защищать систему на других фронтах (приложения JIT (например, Java), макросы в документах и т. п.). С помощью технологий контроля приложений можно задавать, каким доверенным приложениям разрешено выполняться на устройстве. В этом случае вместо защиты от вредоносных программ они будут служить для управления производительностью и соблюдением требований.

OEM-производители поддерживают Device Guard

Следующие OEM-партнеры приветствуют использование Device Guard на своих устройствах, сертифицированных для Windows 8.

Корпоративные решения для управления доступом в Windows 10

Device Guard — это одно из главных достижений в области безопасности в Windows 10, однако не стоит забывать и о вопросах управления доступом, которые часто встают перед организациями и пользователями.

Windows Hello[i] и Microsoft Passport, о которых было объявлено в прошлом месяце на конференции WinHEC, — вот две основные возможности, разработанные для этих целей. Системная поддержка биометрической аутентификации и корпоративной двухфакторной аутентификации в Windows 10 поможет обезопасить коммерческие данные и операции в Интернете, не требуя регулярной смены паролей.

Датчики отпечатков пальцев уже есть на некоторых устройствах с Windows, и они будут работать с Windows Hello. Кроме того, совместно с нашими партнерами-изготовителями оборудования мы разрабатываем устройства под управлением Windows 10 с поддержкой Windows Hello. Мы с радостью сообщаем, что все OEM-системы, оснащенные трехмерной камерой Intel® RealSense™ (F200), будут поддерживать разблокировку системы через распознавание лица в Windows Hello, включая автоматический вход в Windows, и разблокировку Microsoft Passport без ввода ПИН-кода. Взгляните на три великолепных устройства, которые обладают такой возможностью.

Ноутбук Dell Inspiron 15 (i5548-4167SLV). Сенсорный экран с диагональю 15,6 дюйма и разрешением Full HD. Процессор Intel Core i5-5200U. 12 ГБ памяти, жесткий диск на 1 ТБ. Трехмерная камера Intel RealSense 1080p.

Ноутбук HP ENVY 15 (v010nr). Сенсорный экран с диагональю 15,6 дюйма и разрешением Full HD. Процессор Intel Core i5-5200U. 8 ГБ памяти, жесткий диск на 1 ТБ. Трехмерная камера Intel RealSense 1080p.

Моноблок Lenovo B50-30. Сенсорный экран с диагональю 23,8 дюйма и разрешением Full HD. Процессор Intel Core i7-4790S. 6 ГБ памяти, твердотельный гибридный накопитель на 2 ТБ. Трехмерная камера Intel RealSense 1080p.

Эти устройства работают с технологией Windows Hello. С помощью ИК-лазеров, нескольких объективов и специального процессора камера Intel® RealSense™ F200 анализирует изображения. Технология распознавания лица Windows Hello сможет работать не только с камерой Intel RealSense, но этот отличный вариант уже доступен на рынке. Так что спешите приобрести устройства с этой технологией.

Организации, которые воспользуются возможностями Device Guard, Microsoft Passport и Windows Hello, смогут защитить себя от самых распространенных видов атак. Мы уже получаем отзывы от клиентов, и они сообщают, что функции безопасности Windows 10 стали для них одной из основных причин для миграции.

Если вы еще не присоединились к программе предварительной оценки Windows и хотели бы сделать это, перейдите по ссылке ниже. Вы сможете своими глазами увидеть, как развивается Windows 10! Если вы не уверены, стоит ли устанавливать Windows 10 Technical Preview, сначала внимательно прочтите вопросы и ответы — это разрешит ваши сомнения.

Крис Хэллэм (Chris Hallum)

[i] Для работы технологии Windows Hello требуется специальная ИК-камера с подсветкой (для распознавания лица), технология распознавания радужки или технология сканирования отпечатка пальца с поддержкой Windows Biometric Framework.

Updated June 18, 2015 5:18 am

blogs.windows.com