Wannacry как защититься windows 7

Как защитить себя от вируса Wannacry в windows?

Здравствуйте. 12 мая 2017 года мир столкнулся с новой компьютерной угрозой — вирус wannacry windows 7 поразил за несколько часов более ста тысяч ПК с операционной системой Виндовс, нанеся непоправимый ущерб как крупным компаниям, так и домашним пользователям. Сегодня расскажу о путях распространения заразы, негативных последствиях и способах защиты.

«Хочется плакать!»

Именно так перевели многие ресурсы название вируса, но, на самом деле полное название шифровальщика звучит так – «ransomware wanacrypt0r 2.0», то есть, «cry» — это сокращение от «cryptor».

Но, судя по ужасающим результатам воздействия трояна, именно такую реакцию он вызывал у тысяч юзеров по всем миру. Ну как тут не заплакать, когда все файлы на ПК за короткий промежуток времени были зашифрованы без возможности восстановления. А на рабочем столе появилось окно с предложением заплатить злоумышленникам около 500 долларов для снятия блокировки.

Да еще и на счетчик ставят: если не произвести оплату сразу, то через несколько часов стоимость спасения увеличивается в два раза. А спустя 12 часов все файлы будут потеряны.

Сразу же хочу предупредить – ни в коем случае не платите «пиратам». Возможно, Вы получите решение для спасения файлов, но вирус по-прежнему останется в системе, и по истечению нескольких дней снова начнет проявлять активность.Способы заражения Wannacry windows XP

Конечно же, вирус поражает не только эту ОС, но и более новые версии, но именно XP оказался самым уязвимым. Да и большинство корпоративных клиентов продолжают использовать данную систему (банкоматы, терминалы самообслуживания и т.д.), что оказалось большим упущением с их стороны. К примеру, в Китае, где «зараза» разгулялась по полной, пострадали многие предприятия, выпускающие электронику известных мировых брендов. А это вылилось в миллионные убытки всего за пару дней.

Как оказалось, злоумышленникам удалось найти дыры в безопасности Виндовс (устаревший протокол SMB1), и добраться через них к ядру ОС. То есть, для заражения не нужно даже открывать файл с вирусом, достаточно просто включить ПК или подключиться к сети интернет. Известны случаи, когда опасность распространялась молниеносно между сетевыми компьютерами и даже поражала файлы, хранящиеся на «облачных» сервисах (Яндекс диск, Google Drive, Dropbox, One Drive).

Wannacry windows 10 поражает не только диск С, но и другие разделы накопителя, и даже внешние носители, подключенные к ноутбуку. Если заметили первые признаки заражения, сразу же отключите все флешки, съемные HDD (SSD). По возможности заблокируйте доступ к папкам, которые синхронизируются с «облаком».Еще одним способом распространения является стандартный метод – через электронную почту. Вам приходит письмо с предложением оформить выгодный кредит или получить бесплатно карту какого-либо банка. В тексте присутствуют ссылки для перехода на сайт, кликнув по которым Вы запустите «машину судного дня»:

Или же Вам присылают изображение, документ во вложении, открыв который, Вы открываете вирусу двери к Вашей файловой системе.

Почему же антивирусное ПО никак не реагирует на угрозу? Дело в том, что злоумышленники использовали брешь в безопасности Виндовс, троян спокойно пробирается по лазейке, не подавая никаких признаков, на которые должны реагировать защитные программы.Существует ли защита от Wannacry?

- Самый лучший способ – не открывать письма от неизвестных отправителей, не переходить по подозрительным ссылкам. Особенно, если в социальных сетях Вам предлагают посмотреть пикантное видео с участием знаменитостей, а для этого нужно кликнуть на линк с окончанием «exe», к примеру, «posle_finala_evrovideniya_nachalas_orgiya.exe».

- Компания Microsoft также выпустила обновление безопасности, нужно только установить его. Для этого стоит активировать функцию автоматического обновления (если она отключена), скачать последние апдейты и вздохнуть с облегчением.

- Не забывайте создавать резервные копии важных файлов и сохранять их на облачных сервисах или съемных носителях. Не пожалейте денег на приобретение качественного софта для создания бэкапов. Вариантов очень много, например, недавно я рассказывал о EaseUS BackUP. Если хотите лучше разобраться в этой теме, просто спросите у Гугла:

- Этот вариант немного примитивный, но всё же. Если не нуждаетесь в интернет подключении (во время набора текстов, в процессе игры, просмотра фильмов, скачанных на ПК, и т.д.), просто отключитесь от сети – отсоедините кабель, деактивируйте беспроводной модуль WiFi.

Доступен еще один эффективный метод защиты — используйте патч от wannacry, выбрав из списка ниже вариант, соответствующий Вашей версии Виндовс:

- XP SP3 | x64

- Vista | x64

- windows 7 | x64

- windows 8 | x64

- windows 8.1 | x64

- windows 10 | x64

Пока это все варианты лечения, доступные нам. Возможно, антивирусные лаборатории в скором времени придумают что-то новое, более эффективное. Увы, расшифровать данные пока нет возможности. И единственный правильный путь – это распространить данную статью между большим количеством людей, чтобы предотвратить размножение заразы. Не забудьте предупредить родственников и знакомых, особенно, если они используют устаревшие версии Виндовс.

Из этой статьи вы узнали, что за вирус Wannacry windows 7 и как не допустить его проникновение на компьютер. Буду рад услышать любые мысли по этому поводу в комментариях.

С уважением, Виктор!

it-tehnik.ru

Как защититься от вируса WannaCry

Вирус-шифровальщик WannaCry, или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в windows 7

Видов брандмауэров существует множество. Самый простой firewall — это стандартный инструмент windows, который обеспечивает базовую защиту и без которого ПК не продержался бы в «чистом» состоянии и 2 минуты. Сторонние брандмауэры — например, встроенные в антивирусные программы — работают гораздо эффективнее.

Преимущество брандмауэров в том, что они блокируют все подключения, которые не соответствуют указанному набору правил, т.е. работают по принципу «запрещено все, что не разрешено». Из-за этого при использовании firewall для защиты от вируса WannaCry скорее придется открывать нужные порты, чем закрывать ненужные. Убедиться в том, что брандмауэр windows 10 работает, можно, открыв настройки программы через поиск и зайдя в дополнительные параметры. Если порты по умолчанию открыты, закрыть 135 и 445 можно, создав соответствующие правила через настройки брандмауэра в разделе входящих подключений.

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с windows Worms Doors Cleaner

windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

Скачать windows Worms Doors Cleaner можно по ссылке: https://downloads.hotdownloads.ru/windows_worms_doors_cleaner/wwdc.exe

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

- Чтобы закрыть порты с помощью windows Worms Doors Cleaner от WannaCry, нужно нажать на кнопку Disable.

- После этого красные кресты заменятся зелеными галочками, и появятся надписи, говорящие о том, что порты успешно заблокированы.

- После этого программу нужно закрыть, а компьютер — перезагрузить.

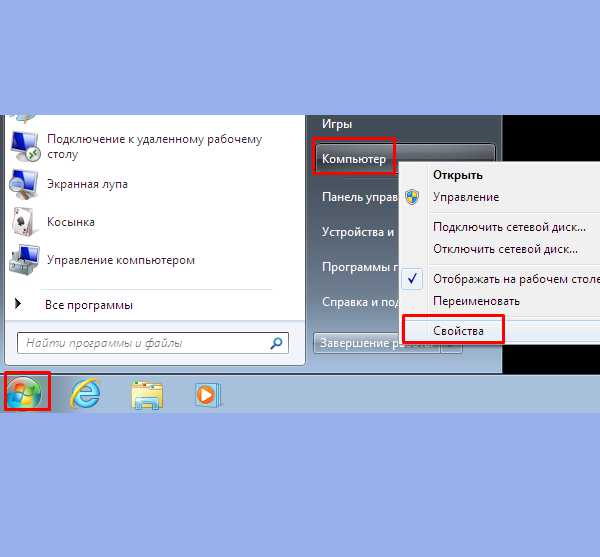

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Закрытие порта 135

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

- 1. Запускается программа Dcomcnfg.exe. Сделать это можно через окно «Выполнить» открываемое сочетанием Win+R или через меню «Пуск».

Запускаем Dcomcnfg.exe

- 2. Открывается вкладка «Свойства по умолчанию».

- 3. Снимается галочка в пункте «Разрешить использование DCOM».

- 4. Программа закрывается с сохранением изменений.

- 5. Компьютер перезагружается.

В системах windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

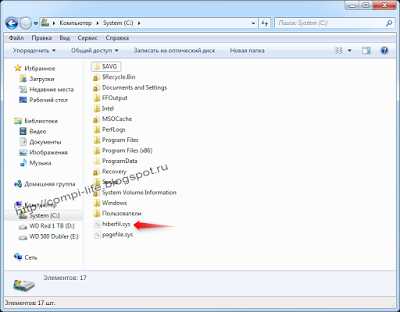

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

- 1. Запускается редактор реестра (regedit в окне «Выполнить»).

- 2. Ищется ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole.

- 3. Параметр EnableDCOM меняется с Y на N.

- 4. Компьютер перезагружается.

Редактировать реестр можно только из-под учетной записи администратора.

Закрытие порта 445

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP. Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

Первый способ:

- 1. Открываются свойства используемого подключения.

- 2. Открываются свойства TCP/IPv4.

- 3. Нажимается кнопка «Дополнительно…»

- 4. На вкладке WINS ставится флажок у пункта «Отключить NetBIOS через TCP/IP».

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

Второй способ:

- 1. Открывается редактор реестра.

- 2. Ищутся параметры NetBT в разделе ControlSet001 системных записей.

- 3. Удаляется параметр TransportBindName.

То же самое следует сделать в следующих разделах:

- ControlSet002;

- CurrentControlSet.

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

SdelaiComp.ru

Защита windows от вируса-шифровальщика Wana Decrypt0r

Вероятно, из СМИ, все уже в курсе, что 12 мая по всему миру зафиксированы массовые заражения ОС windows вирусом-шифровальщиком Wana decrypt0r 2.0 (WannaCry, WCry). Для атаки используется довольно свежая уязвимость в протоколе доступа к общим файлам и принтерам - SMBv1. После заражения компьютера, вирус шифрует некоторые файлы (документы, почту, файлы баз) на жестком диске пользователя, меняя их расширения на WCRY. За расшифровку файлов вирус-вымогатель требует перевести 300$. Под угрозой в первую очередь находятся все ОС windows, на которых отсутствует исправляющее уязвимость обновление, с включенным протоколом SMB 1.0, напрямую подключенные к Интернету и с доступным извне портом 445. Отмечались и другие способы проникновения шифровальщика в системы (зараженные сайты, рассылки). После попадания вируса внутрь периметра локальной сеть, он может распространяться автономно, сканируя уязвимые хосты в сети.

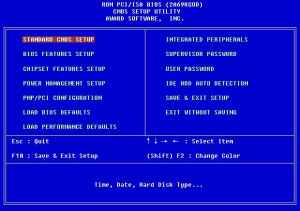

Обновления безопасности windows для защиты от WannaCry

Уязвимость в SMB 1.0, эксплуатируемая вирусом, исправлена в обновлениях безопасности MS17-010, выпущенных 14 марта 2017 года. В том случае, если ваши компьютеры регулярно обновляются через windows Update или WSUS, достаточно проверить наличие данного обновления на компьютере как описано ниже.

| Vista, windows Server 2008 | wmic qfe list | findstr 4012598 |

| windows 7, windows Server 2008 R2 | wmic qfe list | findstr 4012212 илиwmic qfe list | findstr 4012215 |

| windows 8.1 | wmic qfe list | findstr 4012213илиwmic qfe list | findstr 4012216 |

| windows Server 2012 | wmic qfe list | findstr 4012214илиwmic qfe list | findstr 4012217 |

| windows Server 2012 R2 | wmic qfe list | findstr 4012213илиwmic qfe list | findstr 4012216 |

| windows 10 | wmic qfe list | findstr 4012606 |

| windows 10 1511 | wmic qfe list | findstr 4013198 |

| windows 10 1607 | wmic qfe list | findstr 4013429 |

| windows Server 2016 | wmic qfe list | findstr 4013429 |

В том случае, если команда возвращает подобный ответ, значит патч, закрывающий уязвимость, у вас уже установлен.

ttp://support.microsoft.com/?kbid=4012213 MSK-DC2 Security Update KB4012213 CORP\admin 5/13/2017

Если команда ничего не возвращает, нужно скачать и установить соответствующее обновления. В том случае, если установлены апрельские или майские обновления безопасности windows (в рамках новой накопительной модели обновления windows), ваш компьютер также защищен.

Стоит отметить, что, несмотря на то что windows XP, windows Server 2003, windows 8 уже сняты с поддержки, Microsoft оперативно выпустило обновление и дня них.

Совет. Прямые ссылки на патчи для исправления уязвимости под снятые с поддержки системы:

windows XP SP3 x86 RUS — https://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

windows XP SP3 x86 ENU — https://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

windows XP SP2 x64 RUS — https://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

windows XP SP2 x64 ENU — https://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

windows Server 2003 x86 RUS — https://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

windows Server 2003 x86 ENU — https://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

windows Server 2003 x64 RUS – https://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

windows Server 2003 x64 ENU — https://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

windows 8 x86 — https://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

windows 8 x64 — https://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Отключение SMB v 1.0

Простым и действенным способом защиты от уязвимости является полное отключение протокола SMB 1.0 на клиентах и серверах. В том случае, если в вашей сети не осталось компьютеров с windows XP или windows Server 2003, это можно выполнить с помощью команды

dism /online /norestart /disable-feature /featurename:SMB1Protocol

или по рекомендациям в статье Отключение SMB 1.0 в windows 10 / Server 2016

Статус атаки WCry

По последней информации, распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Как оказалось, в коде вирус была зашито обращение к этому домену, при отрицательном ответе вирус начинал шифрование документов. Судя по всему, таким способо разработчики оставили для себе возможность быстро приостановить распространение вируса. Чем воспользовался один из энтузиастов.

Естественно, авторам вируса ничего не мешает написать свежую версию своего творения под эксплойт ETERNALBLUE, и он продолжит свое черное дело. Таким образом, для предотвращения атак Ransom:Win32.WannaCrypt необходимо установить нужные обновления (и устанавливать их регулярно), обновить антивирусы, отключить SMB 1.0 (если применимл), и не открывать без необходимости порт 445 в Интернет.

И еще приведу ссылки на полезные статьи, позволяющие минимизировать вред и вероятность атаки шифровальщиков в windows системах:

winitpro.ru

WannaCry: как не стать жертвой вируса

Согласие на обработку персональных данныхНастоящим в соответствии с Федеральным законом № 152-ФЗ «О персональных данных» от 27.07.2006 года Вы подтверждаете свое согласие на обработку ООО «3ДНьюс» персональных данных: сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, блокирование, обезличивание, уничтожение.

Мы, ООО «3ДНьюс» (ОГРН 1047796098382, юр.адрес: 121151 г. Москва, Кутузовский пр-т, д. 22, стр. 1), гарантируем конфиденциальность получаемой нами информации. Обработка персональных данных осуществляется только в целях идентификации участников конкурса, проводимого на страницах сайта www.3dnews.ru, а также доставки призов победителям конкурса.

Настоящее согласие распространяется на следующие Ваши персональные данные: фамилия, имя и отчество, адрес электронной почты, контактный телефон, адрес проживания, возраст, род занятий.

Срок действия Вашего согласия является неограниченным, однако, Вы вправе в любой момент отозвать настоящее согласие, путём направления электронного уведомления на адрес [email protected] с пометкой «отзыв согласия на обработку персональных данных». Обращаем Ваше внимание, что отзыв Вашего согласия на обработку персональных данных влечёт за собой удаление Вашей анкеты, что сделает невозможным Ваше участие проводимом на сайте www.3dnews.ru конкурсе.

Page 2

12 мая компьютеры по всему миру подверглись массированной кибератаке — самой масштабной за последнее время. Целью злоумышленников является получение выкупа за восстановление доступа к зашифрованным в ходе нападения файлам.

Изображения «Лаборатории Касперского»

В ходе атаки применена вредоносная программа WannaCry. Для проникновения в систему она использует одну из уязвимостей в windows (MS17-010). Корпорация Microsoft уже выпустила патч для этой «дыры», но, как показали последние события, компьютеры по всему миру остаются незащищёнными, поскольку их владельцы или администраторы до сих пор не установили апдейт.

Как сообщает «Лаборатория Касперского», на текущий момент атаки WannaCry зафиксированы в 74 странах, при этом общее количество нападений превышает 45 тыс. Причём «Лаборатория Касперского» подчёркивает, что истинное число атак может быть намного больше.

Проникнув в систему, зловред приступает к шифрованию файлов с десятками различных расширений. Это документы, изображения, музыка, видеоматериалы, архивы, файлы баз данных и многое-многое другое.

Далее вредоносная программа выводит сообщение (на разных языках, в зависимости от региона) с требование выкупа: жертве предлагается перечислить от $300 до $600 в биткоинах за восстановление доступа к файлам. При этом киберпреступники предупреждают, что в дальнейшем сумма возрастёт, а по истечении определённого времени восстановить информацию будет невозможно.

По оценкам «Лаборатории Касперского», больше всего атак пришлось на компьютеры в России. В частности, пострадали системы Министерства внутренних дел Российской Федерации. Вот что пишет ведомство в официальном сообщении: «12 мая Департаментом информационных технологий, связи и защиты информации МВД России была зафиксирована вирусная атака на персональные компьютеры ведомства, находящиеся под управлением операционной системы windows. Благодаря своевременно принятым мерам было блокировано порядка тысячи заражённых компьютеров, что составляет менее 1 %. Серверные ресурсы МВД России не подвергались заражению благодаря использованию иных операционных систем и отечественных серверов с российским процессором "Эльбрус". В настоящее время выявленная активность вируса локализована. Утечка служебной информации с информационных ресурсов МВД России полностью исключена».

По имеющейся информации, для атаки злоумышленники использовали модифицированную программу EternalBlue, изначально разработанную Агентством национальной безопасности США.

«Противоядие для компьютеров, заражённых WannaCry, пока не выпущено», — добавляет Би-би-си.

Обновление (11:55)

Avast сообщает, что было зафиксировано более 57 тысяч атак в 99 странах. По данным компании, больше всего инцидентов произошло на территории России, Украины и Тайваня. По сообщениям СМИ, в России атакам подверглись сети и системы МВД, Следственного комитета, «Мегафона», «Билайна», «Связного», РЖД, Минздрава, Сбербанка.

Впервые один из образцов данного зловреда был замечен ещё в феврале. В марте Microsoft выпустила обновление, закрывающее уязвимость, которая позволяет зловреду попасть в систему. Для пользователей windows Defender вчера выпустили дополнительное обновление баз. Заметный рост активности зловреда начался в пятницу, в 10 утра по московскому времени, а к полудню он стал лавинообразным. Это связано с тем, что после заражения одного компьютера сразу же начинается поиск других незащищённых систем во всех доступных этому ПК сетях, так что всё это похоже на цепную реакцию. Атака ведётся на открытые SMB-порты 139 и 445. NYT подготовила анимированную карту заражений по всему миру.

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

— MalwareTech (@MalwareTechBlog) May 13, 2017В Talos (принадлежит Cisco) отметили, что в коде программы один из управляющих хостов, к которому вирус постоянно пытается обратиться. Если обращение происходит успешно, то дальнейшие попытки заражения прекращаются. К счастью, автор блога @MalwareTechBlog вместе с сотрудником Proofpoint зарегистрировали этот домен и стали отслеживать активность вируса — сразу после делегирования к нему были зафиксированы тысячи одновременных обращений. Для прекращения глобальной эпидемии понадобилось всего-то $10,69 и немного времени. Тем не менее, зловред имеет модульную структуру, то есть после проникновения могут быть загружены дополнительные инструменты для различных атак.

Исследователи MalwareTech подготовили карту заражений, которая обновляется в режиме реального времени. На текущий момент ими было зарегистрировано более 125 тысяч обращений от заражённых хостов, однако почти все они уже неактивны. Тем не менее, всем пользователям windows рекомендуется установить последние обновления безопасности! Кроме того, Microsoft выпустила патчи и для старых систем (ссылки в конце записи в блоге): windows Server 2003 SP2 x64, windows Server 2003 SP2 x86, windows XP SP2 x64, windows XP SP3 x86, windows XP Embedded SP3 x86, windows 8 x86, windows 8 x64.

Обновление 2 (15:30)

Со всего мира продолжают приходить известия о последствиях атаки. Renault была вынуждена приостановить работу одного из заводов на северо-западе Франции. Британское предприятие Nissan пошло на аналогичный шаг, персонал отпущен домой до устранения неполадок. Британское правительство созвало экстренный комитет для оценки ситуации. Жители Германии жалуются на то, что информационно табло и терминалы железных дорог тоже оказались заражены. Есть сообщения о том, что пострадали табло в аэропортах. Среди жертв указаны энергетическая компания и поставщик газа в Испании, национальные провайдеры Испании и Португалии, пакистанская авиакомпания, полицейские участки в Китае, школы и университеты по всему миру, а также сеть банкоматов в Китае. Сообщается, что на испанской фабрике Renault также замечен вирус.

https://twitter.com/henkvaness/status/863269936264826880

В России в нескольких регионах пострадали компьютеры ГИБДД — не работает система выдачи прав. ФСБ с помощью системы ГосСОПКА (Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак) разослала предупреждение о вирусе и рекомендации по защите. Однако эксперты предупреждают, что пока удалось остановить только первую волну заражений (см. выше), а в Интернете уже замечены новые модификации вируса.

Данное информационное табло принадлежит не Сбербанку, а его партнёру. К сети банка оно не подключено.

Кроме того, на Bitcoin-кошельки преступников продолжают поступать средства. На текущий момент они собрали чуть больше 13,5 биткойнов, что эквивалентно 23,4 тыс. долларов США.

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

3dnews.ru

Вирус-шифровальщик WannaCry заблокировал ПК! Как защититься от заражения?

Вечером 12 мая мир столкнулся с масштабной атакой вируса-вымогателя WannaCry (WannaCryptor), который выполняет шифрование всей находящейся информации на ПК и ноутбуках с операционной системой windows.

Основные цели атаки были направлены на корпоративный сектор, за ним потянуло уже и телекоммуникационные компании Испании, Португалии, Китая и Англии.  Интерактивная карта заражения (КЛИКНИ ПО КАРТЕ)

Интерактивная карта заражения (КЛИКНИ ПО КАРТЕ) Окно с требованием выкупа

Окно с требованием выкупа

Шифрует файлы следующих расширений

Шифрует файлы следующих расширенийРекомендации по защите от заражения WannaCry

Несмотря на нацеленность вируса атаки корпоративного сектора, обычный пользователь так же не застрахован от проникновения WannaCry и возможной потери доступа к файлам.В настоящее время специалисты «Лаборатории Касперского», «ESET NOD32» и других антивирусных продуктов, ведут активную работу над написанием программы для дешифрования файлов, которое будет в помощь пользователям зараженных ПК для восстановления доступа к файлам.

Пользователи windows 10, у которых задействована в системе windows Defender защищены от вируса, потому что в этом случае все уведомления сообщаются автоматически.Ну а у тех, кто установил и пользуется windows Update, защита была обновлена в марте 2017 года.Для всех пользователей сторонних антивирусных продуктов рекомендуется выполнить загрузку последних обновлении.

Рекомендации по удалению WannaCry

1.Выполните загрузку своего ПК в безопасном режиме с загрузкой сетевых драйверов. В windows 7 это можно выполнить во время перезагрузки системы и нажав клавишу F8, для windows 10 и windows 8.2.Можете попробовать самостоятельно избавиться от нежелательного приложения через раздел «Программы и компоненты» (в прошлых системах «Удаление программ»).Однако в том случае чтобы предотвратить риск ошибки и случайного повреждения вашей системы, стоит в первую очередь провести проверку антивирусными программами вроде SpyHunter Anti-MalwareTool (Скачать), Malwarebytes Anti-malware (Скачать) или STOPZilla (Скачать).3.Восстановление файлов можно выполнить воспользовавшийся декрипторами, а также утилитой Shadow Explorer. Есть бесплатное (для некоммерческого использования) приложение R.saver созданное русскими разработчиками, но рекомендуется только для жителей стран СССР. Хочу обратить ваше внимание, данные способы совсем не гарантируют полностью восстановления файлов зараженных вирусом. Удачи и всего хорошего!#Вам понравится, прочтите >>> Как изменить канал новостей в Microsoft Edge?

Оцените статью (4 голосов, оценка: 5,00 из 5) Загрузка...windows10all.ru