Как удалить powershell в windows 7

Удаление предыдущих версий windows PowerShell и удаленного управления windows

Применимо к: Exchange Server 2010 SP2, Exchange Server 2010 SP3

Последнее изменение раздела: 2011-03-19

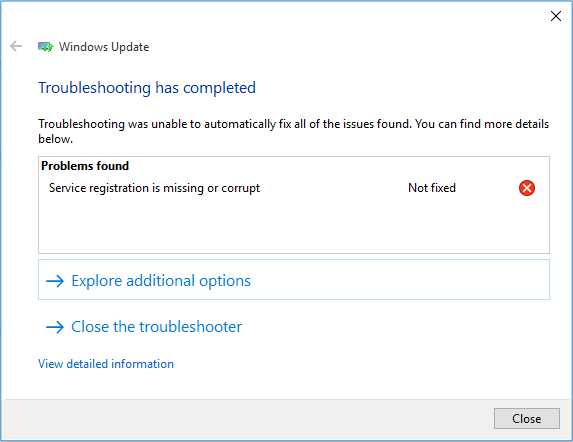

Необходимо удалить предыдущие версии windows PowerShell и службы удаленного управления windows (WinRM), чтобы можно было установить windows Management Framework, которая включает windows PowerShell 2.0 и WinRM 2.0. Эту процедуру следует выполнять на компьютерах под управлением windows Vista, windows Server 2008, windows Server 2003 или windows XP.

Эту процедуру не требуется выполнять на компьютерах под управлением windows 7 или windows Server 2008 R2. Текущая версия windows Management Framework уже установлена в этих операционных системах.

Необходимы сведения о других задачах управления, связанных с windows PowerShell и службой удаленного управления windows? См. раздел Управление подключениями командной консоли Exchange.

| Чтобы запустить удаленную командную консоль Exchange на компьютере с установленной версией Microsoft Exchange Server 2010, эту процедуру выполнять не требуется. Дополнительные сведения об открытии командной консоли Exchange с помощью установленных средств управления Exchange см. в разделе Открытие командной консоли Exchange. |

Для выполнения этой процедуры необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе запись "Установка PowerShell и WinRM" в разделе Разрешения инфраструктуры Exchange и командной консоли.

-

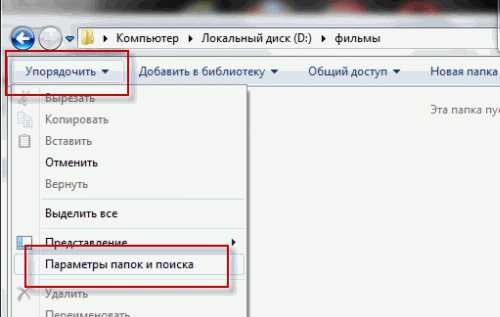

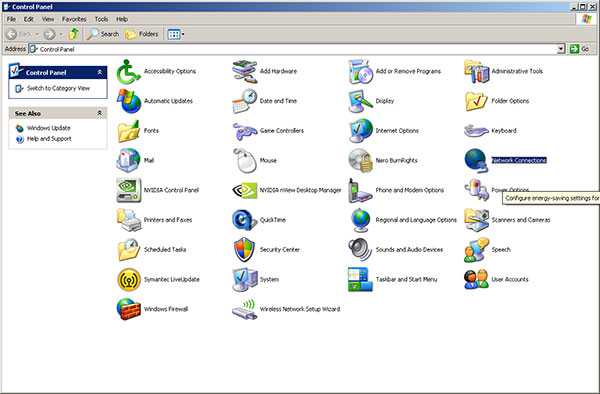

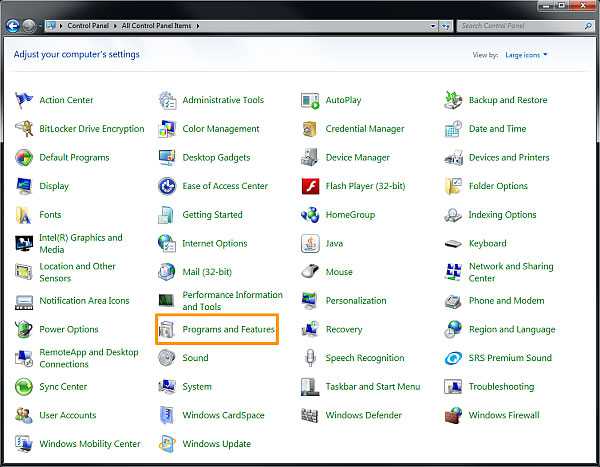

На панели управления в разделе Программы откройте компонент Программы и компоненты.

-

Удалите все экземпляры windows PowerShell, которые указаны в списке установленных программ или обновлений. Если были установлены CTP-версии windows PowerShell v2, предыдущие версии могут называться windows PowerShell(TM) V2. Если установлена версия windows PowerShell v1, она может отображаться как обновление windows с одним из следующих номеров статей базы знаний:

Примечание. Для просмотра установленных обновлений может потребоваться щелкнуть в боковой панели задач ссылку Просмотр установленных обновлений.

Для выполнения этой процедуры необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе запись "Установка PowerShell и WinRM" в разделе Разрешения инфраструктуры Exchange и командной консоли.

-

Запустите Диспетчер сервера и выберите пункт Функции.

-

Выберите пункт Удалить возможности.

-

Выберите значение windows PowerShell и следуйте инструкциям по удалению.

Для выполнения этой процедуры необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе запись "Установка PowerShell и WinRM" в разделе Разрешения инфраструктуры Exchange и командной консоли.

-

На панели управления в разделе Программы выберите Программы и компоненты.

-

Удалите все экземпляры windows PowerShell, которые указаны в списке установленных программ или обновлений.

Примечание. Чтобы просмотреть установленные обновления, может потребоваться щелкнуть ссылку Просмотр установленных обновлений на боковой панели задач.

Для выполнения этой процедуры необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе запись "Установка PowerShell и WinRM" в разделе Разрешения инфраструктуры Exchange и командной консоли.

-

На панели управления в разделе Программы выберите Программы и компоненты.

-

Удалите все экземпляры службы удаленного управления windows, которые указаны в списке установленных программ или обновлений. WinRM может отображаться как обновление windows с одним из следующих номеров статей базы знаний:

Примечание. Чтобы просмотреть установленные обновления, может потребоваться щелкнуть ссылку Просмотр установленных обновлений на боковой панели задач.

-

На панели управления откройте Установка и удаление программ.

-

Удалите все экземпляры windows PowerShell, которые указаны в списке установленных программ или обновлений. windows PowerShell может отображаться как обновление windows с номером статьи базы знаний KB926139.

Примечание. Для просмотра установленных обновлений может потребоваться установить флажок Показать обновления.

-

На панели управления выберите Установка и удаление программ.

-

Удалите все экземпляры службы удаленного управления windows, которые указаны в списке установленных программ или обновлений. WinRM может отображаться как обновление windows с номером статьи в базе знаний KB936059.

Примечание. Чтобы просмотреть установленные обновления, может потребоваться установить флажок Показать обновления.

После удаления всех ранее установленных версий windows PowerShell и WinRM необходимо установить компонент windows Management Framework. Дополнительные сведения см. в разделе Установка windows Management Framework.

technet.microsoft.com

Очистка журналов событий windows с помощью PowerShell и wevtutil

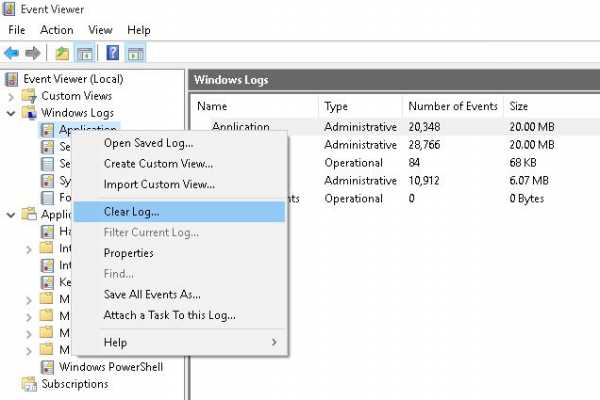

В некоторых случаях требуется удалить на компьютере или сервере все записи в журнале событий windows. Конечно, очистку системных журналов, можно выполнить и из графической оснастки просмотра событий — Eventvwr.msc (ПКМ по нужному журналу ->Clear Log), однако начиная с Vista, в windows используется несколько десятков журналов для различных компонентов системы, и очищать их все из консоли Event Viewer будет довольно утомительно. Гораздо проще очистить логи из командной строки: с помощью PowerShell или встроенной утилиты wevtutil.

Очистка журналов событий с помощью PowerShell

В том случае, если у вас установлен PowerShell 3 (по умолчанию уже установлен в windows 8 / windows Server 2012 и выше), для получения списка журналов и их очистки можно воспользоваться командлетами Get-EventLog и Clear-EventLog.

Запустите консоль PowerShell с правами администратора и с помощью следующей команды выведите список всех имеющихся в системе классических журналов событий с их максимальными размерами и количеством событий в них.

Get-EventLog –LogName *

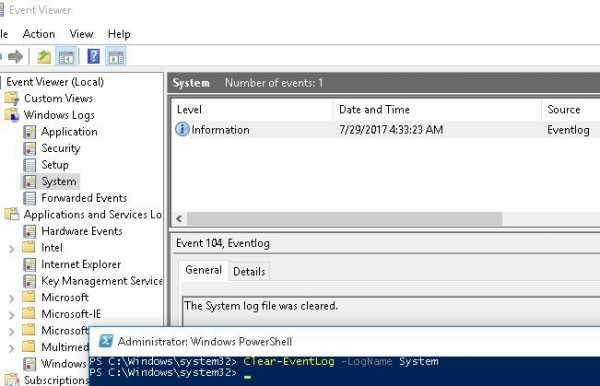

Для удаления всех событий из конкретного журнала событий (например, журнала System), воспользуйтесь командой:

Clear-EventLog –LogName System

В результате, все события из этого журнала будут удалены, а в журнале события останется только одно событие EventId 104 с текстом «The System log file was cleared».

Для очистки всех журналов событий нужно бы перенаправить имена журналов в конвейер, однако, к сожалению это запрещено. Поэтому нам придется воспользоваться циклом ForEach:

Для очистки всех журналов событий нужно бы перенаправить имена журналов в конвейер, однако, к сожалению это запрещено. Поэтому нам придется воспользоваться циклом ForEach:

Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log }

Таким образом, будут очищены все классические журналы EventLogs.

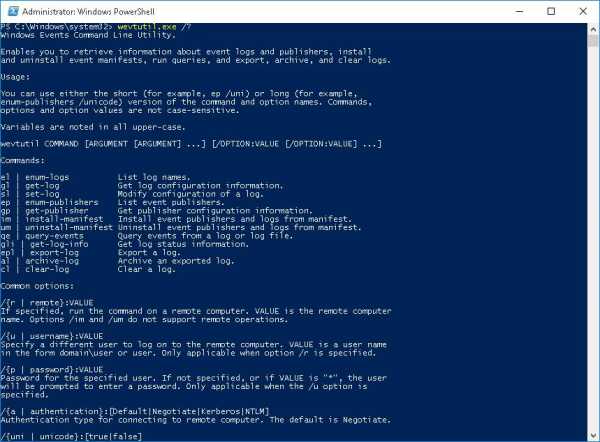

Очистка журналов с помощью консольной утилиты WevtUtil.exe

Для работы с событиями в windows уже довольно давно имеется в наличии мощная утилита командой строки WevtUtil.exe. Ее синтаксис немного сложноват на первый взгляд. Вот, к примеру, что возвращает help утилиты:

Чтобы вывести список зарегистрированных в системе журналов событий, выполните команду:

Чтобы вывести список зарегистрированных в системе журналов событий, выполните команду:

WevtUtil enum-logs или более короткий вариант:

WevtUtil el

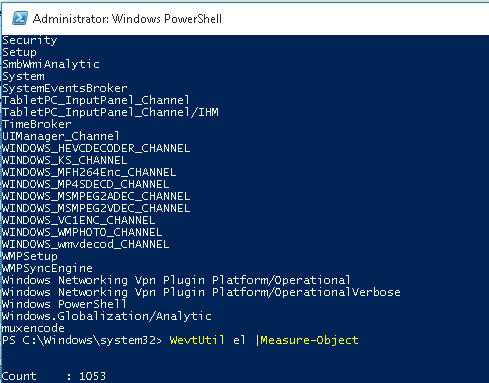

На экране отобразится довольно внушительный список имеющихся журналов.

Можно получить более подробную информацию по конкретному журналу:

Можно получить более подробную информацию по конкретному журналу:

WevtUtil gl Setup

Очистка событий в конкретном журнале выполняется так:

WevtUtil cl Setup

Перед очисткой можно создать резервную копию событий в журнале, сохранив их в файл: WevtUtil cl Setup /bu:SetupLog_Bak.evtx

Чтобы очистить сразу все журналы, можно воспользоваться командлетом Powershell Get-WinEvent для получения всех объектов журналов и Wevtutil.exe для их очистки:

Get-WinEvent -ListLog * -Force | % { Wevtutil.exe cl $_.LogName }

или так

Wevtutil el | ForEach { wevtutil cl “$_”}

Очистка журналов может быть выполнена и из классической командной строки:

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"

winitpro.ru

Как удалить PowerShell

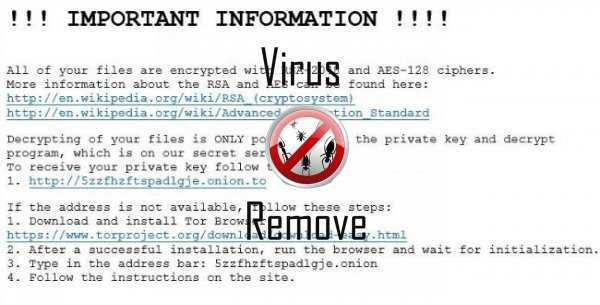

PowerShell (также известный как вирус PowerShell) — это вирус. который блокирует доступ к вицтим’s личные и конфиденциальные данные. Эта вредоносная программа запрещает пользователям открывать свои собственные файлы, такие как изображения, видео, базы данных, и многое другое. PowerShell вполне очевидна для большинства вирусов выкуп, так как он не использовать любое расширение для зашифрованных файлов.

Вирус PowerShell капли записку о том, что случилось с вашими файлами. Автор вредоносные программы утверждали, что единственный способ вернуть эти данные через программу расшифровщик или закрытый ключ. Но, чтобы иметь возможность получить такой ключ, пострадавших, надо платить первый выкуп. Требуемая сумма по-прежнему остается нераскрытой. Автор вредоносной программы просто советовали жертва должна перейти по ссылке и скачать и установить браузер Tor для предоставления инструкций по оплате. Злоумышленник гарантировал, что ключ для расшифровки будет отправлен к вам как только компенсация была сделана.

Мы настоятельно советовал не связываться с кибер-мошенников и даже не думает платить выкуп. Автор вируса PowerShell действительно не сможет расшифровать ваши файлы, даже после того, как была произведена оплата. Общаясь с ними, безусловно, пустая трата времени и Ваших денег.

Вирус PowerShell просто создана, чтобы выкачивать деньги из своих жертв. Давая их спрос, как позволить им или терпеть этих людей, чтобы получить прибыль от этой схемы. Так что лучше с ними не сталкиваться. Лучшее, что вы можете сделать, чтобы вернуть ваши файлы на данный момент через ваши резервные копии.

PowerShell и самый выкуп вирус использовать несколько хитрых методов, чтобы широко распространить его. Этот вирус часто поражают своей целевой машине, выступающей в качестве вредоносных вложений электронной почты. Какой-то вирус ransom может произошло расслоение во многих загружаемых программ. И некоторые из них могут проникнуть в компьютер, найдя Уязвимость системы.

Спасти вашу машину от дальнейших атак, вы должны удалить вирус PowerShell как можно скорее. Затем просканируйте компьютер с помощью надежных анти-вирус инструмент для того, чтобы не было не осталось вредоносных элементов.

- PowerShell деактивирует установленного программного обеспечения.

- Крадет или использует ваши конфиденциальные данные

- Показывает поддельные предупреждения системы безопасности, всплывающих окон и рекламы.

- Перенаправление браузера на зараженных страниц.

- Общее поведение PowerShell и некоторые другие текст emplaining som информация связанные с поведением

- Распределяет через платить за установку или в комплекте с программным обеспечением сторонних производителей.

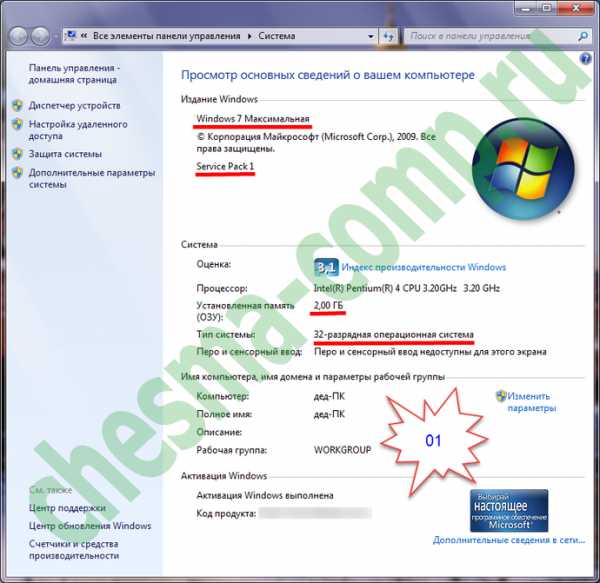

- windows 8 21%

- windows 7 27%

- windows Vista 12%

- windows XP 40%

| ESET-NOD32 | 8894 | Win32/Wajam.A |

| K7 AntiVirus | 9.179.12403 | Unwanted-Program ( 00454f261 ) |

| Tencent | 1.0.0.1 | Win32.Trojan.Bprotector.Wlfh |

| Malwarebytes | 1.75.0.1 | PUP.Optional.Wajam.A |

| Dr.Web | Adware.Searcher.2467 | |

| NANO AntiVirus | 0.26.0.55366 | Trojan.Win32.Searcher.bpjlwd |

| Kingsoft AntiVirus | 2013.4.9.267 | Win32.Troj.Generic.a.(kcloud) |

| Qihoo-360 | 1.0.0.1015 | Win32/Virus.RiskTool.825 |

| Baidu-International | 3.5.1.41473 | Trojan.Win32.Agent.peo |

| VIPRE Antivirus | 22224 | MalSign.Generic |

| McAfee | 5.600.0.1067 | Win32.Application.OptimizerPro.E |

| VIPRE Antivirus | 22702 | Wajam (fs) |

| Malwarebytes | v2013.10.29.10 | PUP.Optional.MalSign.Generic |

| McAfee-GW-Edition | 2013 | Win32.Application.OptimizerPro.E |

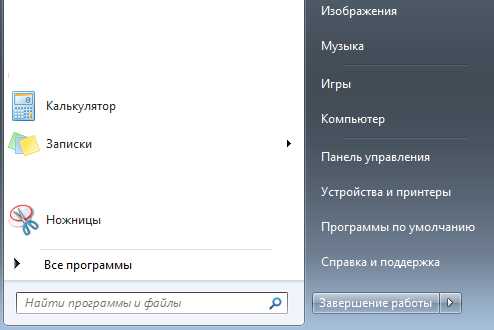

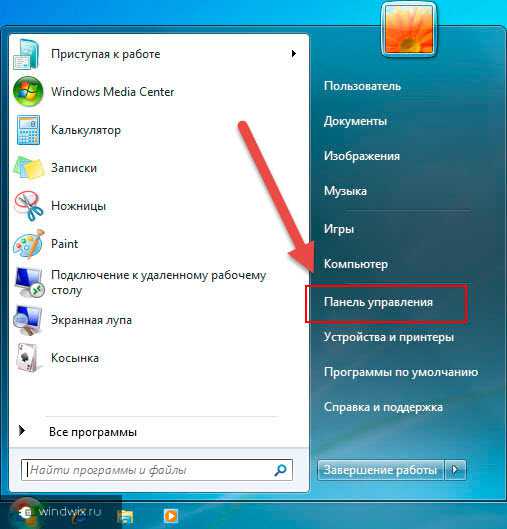

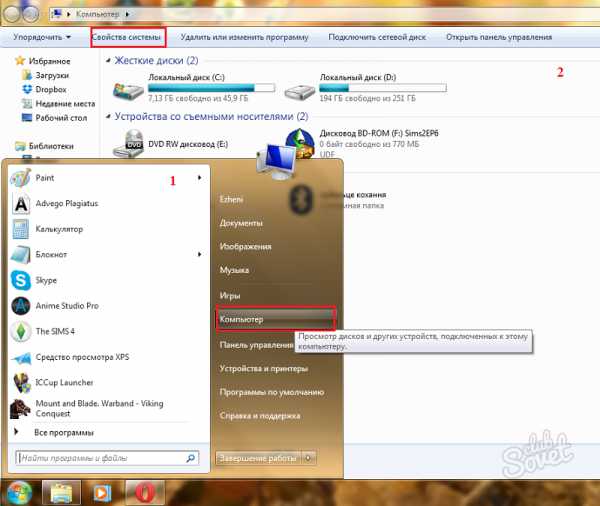

- Перетащите курсор мыши слева от панели задач и нажмите кнопку начать , чтобы открыть меню.

- Откройте Панель управления и дважды щелкните значок Установка и удаление программ.

- Удалить нежелательных приложений.

- Нажмите значок меню Пуск на панели задач и выберите Панель управления.

- Выберите Удаление программы и найдите нежелательных приложений

- Щелкните правой кнопкой мыши приложение, которое вы хотите удалить и выберите Удалить.

- Щелкните правой кнопкой мыши на экране Metro UI, выберите все приложения и затем Панель управления.

- Перейти на Удаление программы и щелкните правой кнопкой мыши приложение, которое вы хотите удалить.

- Выберите Удалить.

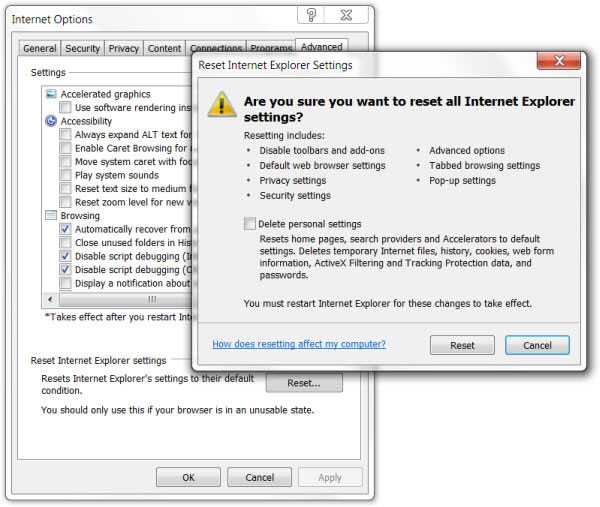

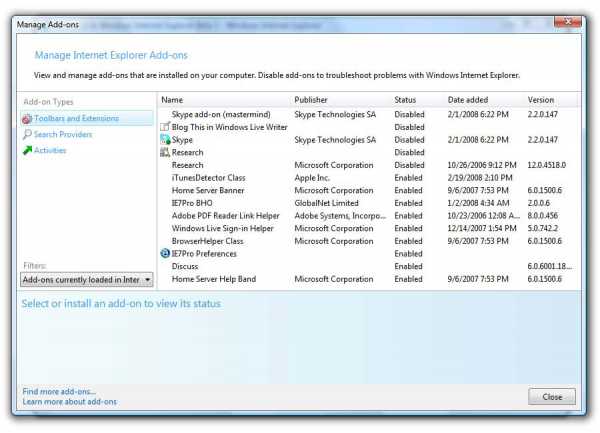

- Идти на Alt + T и нажмите Свойства обозревателя.

- В этом разделе перейдите на вкладку «Дополнительно» и затем нажмите на кнопку «Сброс».

- Перейдите → «Сброс настроек Internet Explorer» потом «Удалить личные настройки» и нажмите на опцию «Сброс».

- После этого нажмите на «Закрыть» и перейдите на кнопку ОК, чтобы сохранить изменения.

- Нажмите на вкладки Alt + T и перейти на Управление надстройками. Перейти к панели инструментов и расширения и здесь, чтобы избавиться от нежелательного расширения.

- Нажмите на Поиск поставщиков и установить любую страницу как ваш новый инструмент поиска.

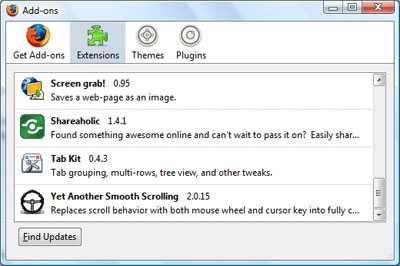

- Как у вас есть ваш браузер открыт, введите about:addons в поле URL показано.

- Перемещение по списку расширений и дополнений, удалить элементы, имеющие что-то общее с PowerShell (или те, которые вы можете найти незнакомые). Если расширение не предусмотрено Mozilla, Google, Microsoft, Oracle или Adobe, вы должны быть почти уверен, что вам придется удалить его.

- Затем, сброс Firefox, делая это: двигаться- Firefox -> Help (Справка в меню для пользователей OSX) -> Сведения об устранении неполадок. Наконец,сбросить Firefox.

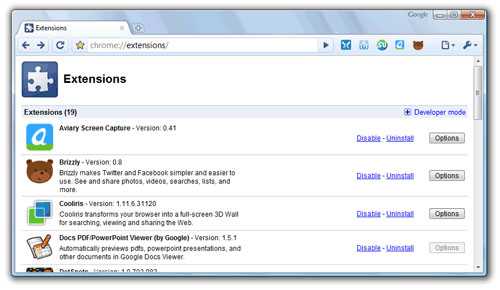

- В поле отображаемый URL-адрес введите chrome://extensions.

- Посмотрите на предоставленные расширения и заботиться о тех, которые вы найдете ненужных (связанные с PowerShell), удалив его. Если вы не знаете, является ли один или другой должны быть удалены раз и навсегда, временно отключить некоторые из них.

- Затем перезапустите Chrome.

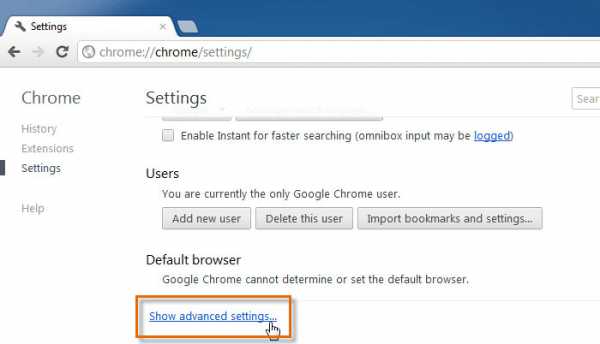

- При необходимости вы можете ввести в chrome://settings в URL-бар, переместить Дополнительные параметры, перейдите в нижнюю и выбрать Сброс настроек браузера.

www.2remove-threats.com

windows PowerShell: ????????? ?? ??????!

windows PowerShell Держитесь за кресло!Дон Джонс (Don Jones)

Меня всегда раздражали двойственные сообщения от Майкрософт по поводу управления серверами. С одной стороны правильно, когда нам говорят установить средства управления на собственные клиентские компьютеры и использовать их для управления серверами. Не нужно обращаться в центр обработки данных, и даже использование удаленного рабочего стола — это, по сути, жульничество, потому что это то же самое, что обращение в центр обработки данных, избегая лишь пешей прогулки. С другой стороны, существует множество задач по управлению серверами, которые не так уж легко выполнить, используя существующие средства удаленного доступа, например изменение IP-адреса или любых других сетевых параметров.

Еще один прекрасный пример — это настройка установки Server Core. Добавление ролей, конфигурация сети, даже активация windows производится из местного окна консоли или с помощью удаленного компьютера с помощью средств командной строки. Существующие на данный момент средства — эта либо специально созданные точечные решения для решения разовых задач, либо решения, для которых требуется знание инструментария управления windows (WMI). Я предпочитаю инструментарий WMI, но откровенно говоря, для большинства администраторов это слишком сложное средство, требующее массу времени для изучения, и в основном оно остается невостребованным.

windows PowerShell обещает все упростить, слегка облегчив в использовании инструментарий WMI, а также, что куда более важно, включив все административные задачи в гораздо более простые в использовании командлеты, приблизительно соответствующие служебным программам командной строки, которыми все уже пользуются на протяжении многих лет. Проблема оболочки в том, что помимо инструментария WMI, это в сущности местная оболочка. Многие основные командлеты конфигурации операционной системы не поддерживают связь с удаленным компьютером. Оболочка также не решает и более вопиющих проблем инструментария WMI, например использования удаленных вызовов для уделенного подключения. Удаленные вызовы — это проблема в средах, использующих брандмауэры (а где их нет в наши дни?), зачастую делающих инструментарий WMI бесполезным для любого удаленного управления.

Решение

Корпорация Майкрософт была в курсе этих недостатков достаточно давно, но не торопилась с выпуском всех необходимых исправлений в виде единого продукта. Таким продуктом является windows PowerShell v2, включающий в себя удаленное управление windows (WRM). Оба они впервые выдут в свет в windows 7 и windows Server 2008 R2, и оба будут по умолчанию установлены в обеих операционных системах.

Данные технологии также будут доступны для предыдущих версий, возможно до windows XP. Но на момент написания данного материала официальных заявления о том, какие предыдущие версии операционных систем будут поддерживаться не было (чем старше ОС, тем сложнее задача для Майкрософт, поскольку более старые версии могут не иметь необходимых технологий).

WinRM — это основная технология, с помощью которой все это стало возможно. Применение корпорацией Майкрософт WS-MAN или веб-служб для управления, как подразумевается в самом названии, использующих для связи протоколы HTTP и HTTPS, означает более легкое прохождение трафика через брандмауэр. В отличие от RPC, которые начинают с некоей единой хорошо известной точки, а затем связь переходит в некий выбираемый в случайном порядке порт, протоколы HTTP и HTTPS используют один единственный порт. По умолчанию это порты 80 и 443, которые впоследствии можно изменить, если они вам не нравятся. WinRM дает возможность многим приложениям «прослушивать» входящие подключения, а windows PowerShell v2 это то самое приложение, которое способно все это делать. (Лично мне кажется, что инструментарий WMI в конечном итоге может быть переведен на использование WinRM).

Фактически вы сидите за компьютером клиента и просите его связаться по протоколу SSH с удаленным компьютером. Это активирует WinRM на удаленном компьютере, что, в свою очередь, запускает экземпляр windows PowerShell v2 на удаленном компьютере. Этот экземпляр оболочки может исполнять ваши команды и доставлять результаты обратно на ваш компьютер.

Посмотреть в действии

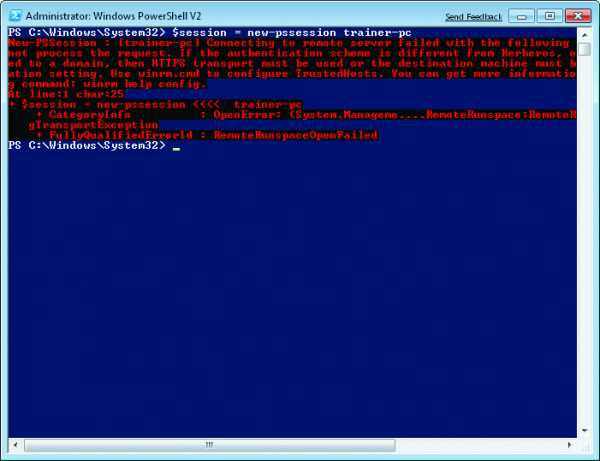

Официальные бета-выпуски windows 7 стали первым случаем, когда весь мир мог ознакомиться с ними: Открыть сеанс windows PowerShell на одном или на нескольких серверах и запустить Enable-PSRemoting, чтобы настроить WinRM и запустить службу WinRM. Затем, перейти на клиентский компьютер, на котором запущена windows PowerShell v2 и запустить $session = New-PSSession computername, указав имя сервера, который был только что настроен для удаленного управления. Командлет New-PSSession может также принимать альтернативные учетные данные, если это требуется, а также может использовать нестандартные порты, если вы произвели соответствующую настройку.

Если вы видите длинное сообщение о программной ошибке, подобное приведенному на рис. 1, причина в способе проверки подлинности WinRM. По умолчанию он использует Kerberos, но в недоменной среде, такой, как на лабораторном компьютере на иллюстрации, Kerberos использовать нельзя. Когда Kerberos недоступен, WinRM требует использовать HTTPS-транспорт, что требует установки SSL-сертификата на сервере. Это делается для того, чтобы предоставить взаимную проверку подлинности между вами и сервером, и, таким образом, вы будете знать, что вы подсоединились к требуемому компьютеру. Даже определение уровня проверки подлинности как Basic или Digest в параметре проверки подлинности не окажет должного эффекта, поскольку WinRM хочет использовать HTTPS для шифрования этого трафика. Какое же самое простое решение? Будьте в домене Active Directory!

Рис. 1 Подобное длинное сообщение об ошибке может выводиться из-за способа проверки подлинности WinRM.

После активирования сеанса, вы можете начать использовать его. Сценарий Enter-PSSession $session подсоединит вас в режиме реального времени к удаленному серверу. Чудесным образом вы печатаете в его экземпляре windows PowerShell. Команды выполняются интерактивно и вы немедленно видите результаты, в отличие от SSH или схожих технологий, часто используемых на UNIX-компьютерах.

windows PowerShell даже производит некоторое шифрование по умолчанию, поэтому если не используется HTTPS, вы хорошо защищены от «подслушивания». Запустите Exit-PSSession чтобы отсоединиться от удаленной консоли и вернуться в свою локальную консоль. Командная строка оболочки даже меняется, когда вы подсоединены к удаленному компьютеру, в качестве индикации того, где вы находитесь.

Удаленное управление «один ко многим»

Возможность выполнять команды на одном компьютере замечательна, но как часто вам приходится делать что-то одно на одном сервере? Гораздо чаще мне приходится выполнять команду или набор команд на многих компьютерах. То что мы использовали до сих пор в windows PowerShell v1 называется удаленное управление "один к одному" (1:1), то есть, один администратор управляет отдельным удаленным компьютером. Но оболочка shell также предлагает удаленное управление «один ко многим» (1:n), когда один администратор может управлять несколькими компьютерами. Фокус заключается в использовании параметра –computerName сеанса New-PSSession.

Я повторю свою прошлую команду, но на этот раз я распишу параметр, а не дам оболочке решать самой: Компьютер New-PSSession –computerName. Поскольку –computerName является позиционным параметром, мне не нужно было определять сам параметр ранее, но, сделав это сейчас, мы облегчим понимание этого приема: $sessions = New-PSSession –computerName (Get-Content c:\names.txt). Предположив, что файл C:\names.txt содержит список имен компьютеров, по имени компьютеру на каждую строку, оболочка создаст удаленный сеанс с каждым из них, сохраняя полный список сеансов в переменной $sessions.

По умолчанию сеансы создаются с использованием учетных данных, с которыми запускается windows PowerShell то есть, либо учетной записи для входа или учетной записи, использованной мной с RunAs при запуске оболочки. Предупреждение: Если включен контроль учетных записей пользователей (UAC), обязательно запустите оболочку "как администратор" щелкнув правой кнопкой мыши на ее значок. Либо вы можете определить другое имя пользователя для сеансов, используя параметр команды –credential.

Как только у вас появился этот набор команд, вы можете продолжать работать с ними в режиме 1:1: Например, Enter-PSSession $sessions[0] свяжет вас с экземпляром оболочки первого компьютера. Но основные преимущества заключаются в выполнении команды на всех них сразу: Invoke-Command –scriptblock { ipconfig } 0 –session $sessions. Это запускает команду Ipconfig на всех компьютерах, к которым вы подключили сеанс и возвращает результаты на ваш компьютер. Это параллельно соединит ваши компьютеры, до 32 одновременно. Вы сможете изменить ограничение параллельного выполнения, использовав параметр –throttlelimit.

Даже не задумывайтесь

Разумеется, иногда вы будете запускать команды, которые выполняются не сразу, и, возможно, вам не захочется ожидать их завершения. В таких случаях, почему бы не включить оболочку в фоновом режиме? Всего лишь добавьте параметр –AsJob к Invoke-Command, и оболочка создаст фоновое задание.

Помните, что копия оболочки не выполняет особенно много работы; определенные вами команды выполняются на удаленных экземплярах windows PowerShell. Ваша оболочка всего лишь ожидает, когда они завершат работу и собирает результаты, отправляемые ими. Эти результаты сохраняются в качестве задания. Запустите Get-Job, чтобы увидеть все текущие задания и их состояние (например, выполняются ли они все еще). Используйте Receive-Job, чтобы захватить результаты завершенного задания. Все может выглядеть следующим образом:

technet.microsoft.com