Как включить smbv1 в windows 7

Как отключить поддержку по протоколу SMBv1 в windows 7, 8, 10?

SMBv1 является устаревшим протоколом, который подвергается атакам вирусов вымогателей, например, WannaCry. Рассмотрим, как отключить протокол SMBv1 в windows и полностью его заблокировать.

Зачем нужна поддержка SMBv1 в windows

SMBv1 это устаревший протокол обмена файлами, которому уже приблизительно 30 лет. В связи с чем может быть использоваться различными видами вирусов, как калитка, предоставляющая доступ к нашему компьютеру. Нашумевшим подтверждением этому является вирус вымогатель WannaCry, который заразил десятки тысяч операционных систем, зашифровал на них файлы и требовал оплату за расшифровку данных.

Проблемы можно было избежать, если бы протокол был выключен на компьютере. И все-таки, стоит его отключить. Несмотря на то, что Майкрософт выпустил патчи для устранения уязвимости даже для старых систем, неизвестно что через некоторое время не появится еще одна итерация вируса WannaCry, который использует дырявый протокол SMBv1 иным образом. Рассмотрим, как полностью отключить протокол в windows XP, 7, 8, 8.1 и 10?

Выключение SMBv1 в windows 7, Server 2008, Server 2008 R2

Откройте меню Пуск, а затем с помощью поисковой системы найдите программу PowerShell. В списке результатов поиска кликните на нее правой кнопкой мыши и выберите «запуск от имени администратора».

В окне PowerShell введите следующую команду для отключения SMBv1:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

После выполнения команды перезапустите windows. Таким образом можно блокировать проникновение вирусов полностью отключив поддержку smbv1.

Выключение SMBv1 в windows 8 и выше

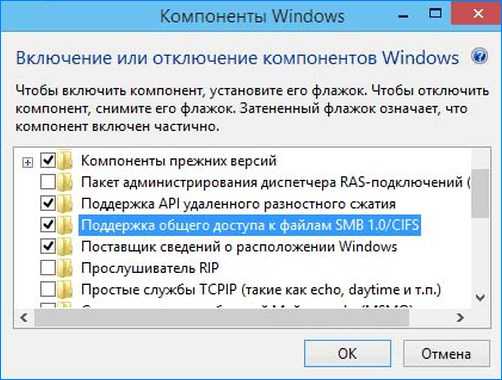

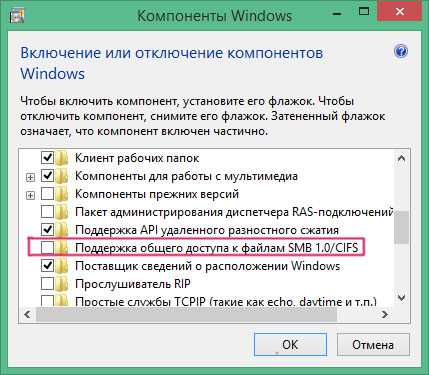

Зайдите в Панель управления, а затем в «Программы – Удаление Программ». Откроется список программ, установленных в системе. В левом меню кликните на кнопку «Включение или отключение компонентов windows».

Отобразится окно, в котором у нас появляется возможность управлять отдельными функциями windows. Здесь нужно найти SMBv1 и отключить его.

Поддержка общего доступа к файлам SMB1.0/CIFS

По умолчанию напротив этой записи установлен флажок, это означает, что функция активирована. Снимите его и нажмите на ОК, чтобы ее отключить.

Появится индикатор хода выключения функции. Затем нажмите на кнопку «Перезагрузка», чтобы завершить отключение через перезапуск компьютера. После перезагрузки протокол будет полностью отключен.

Дополнительная блокировка портов с помощью Брандмауэра

Если хотите обезопасить себя еще больше хорошей идеей является блокирование портов, которые использует SMBv1. Это 445 TCP и 137-139 UDP. Их можно легко отключить с помощью встроенного в систему Брандмауэра.

С помощью системного поиска в меню Пуск найдите инструмент «Брандмауэр windows». В окне брандмауэра кликните правой кнопкой мыши на поле «Правила для входящих подключений» и выберите пункт «Новое правило».

Здесь укажите тип «Port» и нажмите «Далее». В следующем шаге нужно указать тип. Выберите «TCP», а затем в поле «Определенные локальные порты» введите 445.

Нажмите на кнопку «Далее». В следующем окне нужно выбрать действие с указанным портом. Установите флажок «Блокировать подключение».

Нажмите «Далее» и все остальные настройки оставьте без изменений. На последнем шаге введите название для созданного правила – например, «Блокировка 445» и нажмите «Готово».

Созданное правило будет блокировать порт 445. Теперь создайте правило для блокировки UDP-портов в диапазоне 137-139. Все сделайте точно также только тип укажите UDP, а поле «Определенные локальные порты» введите 137-139.

Таким образом, созданы два правила, которые блокируют соединение по портам и тем самым вирусные атаки, проникающие через этот протокол.

InstComputer.ru

Почему и как необходимо отключить SMB1 в windows 10/8/7

SMB или Server Message Block это протокол обмена по сети, предназначенный для совместного использования файлов, принтеров и других различных устройств. Существует три версии SMB – SMBv1, SMBv2 и SMBv3. Из соображений безопасности Microsoft рекомендует отключить SMB версии 1, так как он устарел и использует технологию, которой почти 30 лет. Чтобы избежать заражения вирусами-вымогателями типа WannaCrypt нужно отключить SMB1 и установить обновления для операционной системы. Этот протокол используется windows 2000, windows XP, windows Server 2003 и windows Server 2003 R2 – поэтому сетевой файловый доступ к данным версиям ОС будет не доступен. Тоже самое относится к некоторым сетевым хранилищам, сканерам и т.п.

Отключение SMB1 из Панели управления

Пуск -> Панель управления -> Программы и компоненты -> Включение и отключение компонентов windows

Отключаем ‘Поддержка общего доступа к файлам SMB 1.0/CIFS’

Отключение SMB1 через Powershell

Откройте консоль Powershell с правами администратора и введите следующую команду:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –ForceОтключить SMB1 с помощью реестра windows

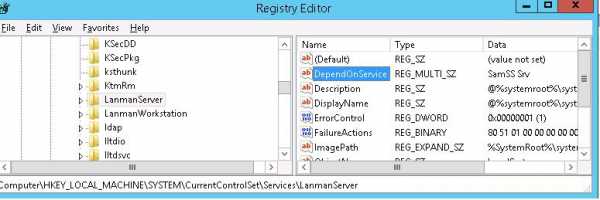

Также можно отключить SMBv1 запустив regedit.exe и перейдя к следующему разделу:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersСоздайте в этом разделе DWORD SMB1 со значением 0.

Значения для включения и отключения SMB1:

- 0 = Выключено

- 1 = Включено

После этого необходимо установить обновление MS17-010. Обновление вышло подо все версии windows, включая не поддерживаемые больше windows XP и windows Server 2003.

И в заключении хочется сказать, что, не смотря на установленный антивирус и регулярные обновления операционной системы, если Вам дороги ваши данные, необходимо в первую очередь думать о резервном копировании.

admin812.ru

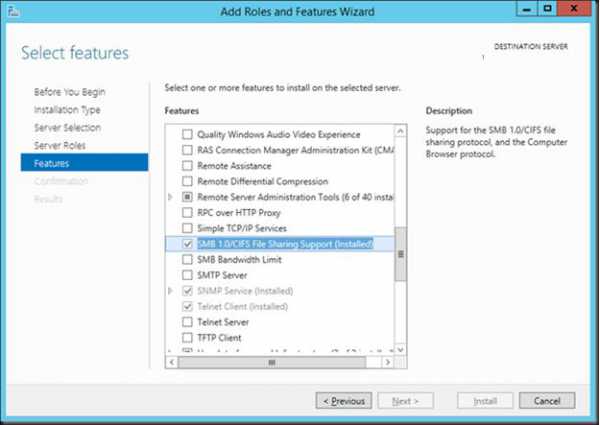

Поддержка SMB 1.0 в windows Server 2012 R2

В windows Server 2012 R2 была представлена новая версия протокола SMB 3 (технически это SMB 3.02, т.к. версия SMB 3.0 появлялась еще в windows Server 2012), а драйвер устаревшего протокола SMB 1.0 теперь по-умолчанию отключен и его компоненты не загружаются. Вследствие отсутствия поддержки SMB 1.0 устаревшие (windows XP, Server 2003 и ) и совместимые клиенты (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux) не смогут получить доступ к файлам, расположенным файловом сервере под управлением windows 2012 R2.

Различные версии протокола SMB появлялись в следующих версиях windows:

- CIFS - windows NT 4.0

- SMB 1.0 — windows 2000

- SMB 2.0 — windows Server 2008 и WIndows Vista SP1

- SMB 2.1 — windows Server 2008 R2 и windows 7

- SMB 3.0 — windows Server 2012 и windows 8

- SMB 3.02 — windows Server 2012 R2 и windows 8.1

При сетевом взаимодействии по SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно клиентом и сервером.

Сводная таблица о совместимости версии SMB на стороне клиента и сервера выглядит так:

| Операционная система | windows 8.1, Server 2012 R2 | windows 8, Server 2012 | windows 7, Server 2008 R2 | windows Vista, Server 2008 | windows XP, Server 2003 и ниже |

| windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Так, например, при подключении клиентского компьютера с windows 7 к файловому серверу с windows Server 2012 будет использоваться протокол SMB 2.1

Согласно таблице windows XP, windows Server 2003 для доступа к общим файлам и папкам могут использовать только SMB 1.0, который по-умолчанию в windows Server 2012 R2 отключен. Таким образом, если в вашей инфраструктуре одновременно оказались машины с windows XP (снятой с поддержки), windows Server 2003 / R2 и сервера с windows Server 2012 R2 нужно понимать, что устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС. А в том случае, если в windows 2012 R2 используется в качестве контроллера домена, то это означает, что клиенты на windows XP / Server 2003 не смогут выполнить логон скрипты (NETLOGON) и некоторые групповые политики, хранящиеся в сетевых папках на контроллерах домена (например, при использовании централизованного хранилища adm-шаблонов). На клиентах при попытке подключится к ресурсу на файловом сервере появляется ошибка

The specified network name is no longer availableЕсли посмотреть набор установленных по-умолчанию фич windows Server 2012 R2, среди них можно заметить установленную функцию с именем SMB 1.0/CIFS File Sharing Support. При установке данной роли в системе появляется служба Обозревателя компьютеров (Computer Browser), но сам драйвер SMB 1.0 не активен.

Совет. Если в сети не требуется поддерживать старую версию SMB для компьютеров с windows XP или windows Server 2003, этот функционал с целью уменьшения нагрузки на систему и повышений безопасности можно отключить командой

В windows Server 2012 по-умолчанию загружаются драйверы как SMB 1, так и SMB 2. Чтобы удостоверится в этом, откроем свойства системной службы Server (LanmanServer) и на вкладке Dependencies убедимся, что на сервере одновременно работают драйвера Server SMB 1.xxx Driver и SMB 2.xxx Driver.

Если открыть свойства этой же службы на windows 2012 R2 мы увидим, что драйвер, обеспечивающий поддержку SMB 1.0, отсутствует и исключен из зависимостей.

Чтобы восстановить доступ клиентов XP / 2003 по SMB к файловым серверам / контроллерам домена на windows Server 2012 R2 можно активировать поддержку SMB 1 через реестр.

Чтобы включить поддержку SMB 1.0 на windows Server 2012 R2 откройте редактор реестра, перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer и измените значение параметра DependOnService с SamSS Srv2 на SamSS Srv.

После этого сервер нужно перезагрузить и убедится, что драйвер SMB 1.0 вновь работает.

Эту операцию нужно выполнить на всех файловых серверах и контроллерах домена, к которым подключаются старые версии ОС.

winitpro.ru

Закрываемся от массированной атаки вирусом-шифровальщиком Wana decrypt0r 2.0 » MS windows » Блог полезных статей о разработке и раскрутке сайтов

Начиная с 12 мая 2017 года началась массированная атака вируса-вымогателя “Wana decrypt0r 2.0″. Если вы работаете на операционной системе windows — сохраните важные данные на внешний накопитель, а лучше в облако и не в одно. Атаки производятся на разные сети, которые совершенно никак не связанных между собой.

Как отключить брешь в безопасности без обновления от Microsoft

Уязвимость можно прикрыть несколькими способами отключив поддержку протокола SMBv1.

Панель управления -> Установка и удаление программ -> Включение или отключение компонентов windows -> Отключить то, где упоминается SMB.или выполните следующую команду в командной строке если ваша версии windows выше 8:

dism /online /norestart /disable-feature /featurename:SMB1Protocolили

- Заходим в центр управления сетями и общим доступом

- Заходим в свойства сетевого адаптера и убираем галочки напротив строчек

- “Клиент для сетей Microsoft”

- “Служба доступа к файлам и принтерам сетей Microsoft”

- Заходим в “изменить дополнительные параметры общего доступа” и везде ставим отключить.

- Все! Протокол SMB отключён.

Еще для перестраховки можно добавить правила блокировки портов виндоус-фаервол:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_virus_TCP-135" netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_virus_TCP-445"Как уберечь себя от вируса Wana decrypt0r 2.0?

Еще в марте 2017 года компания Microsoft выпустила заплатку в накопительном обновлении безопасности – ее нужно обязательно установить! Она закрывает уязвимость, через которую проникает шифровальщик. Вирус эксплуатирует уязвимость в протоколе SMBv1 (доступ к компьютеру из сети).

Ссылки на официальные патчи (MS17-010) с сайта микрософт

windows 10 x64 windows 10 x86 windows 8.1 x64 windows 8.1 x86 windows 7 x64 SP1 windows 7 x86 SP1 windows Server 2008 R2 x64 windows Server 2008 x64 windows Server 2008 x86 windows Vista x64 Edition SP 2 windows Vista x86 SP 2 windows Server 2003 x64 windows Server 2003 x86 windows XP SP3 windows XP SP2 x64

Уязвимости поддаются все известные версии ОС windows – это от XP до windows 10 и все серверные решения начиная от windows Server 2000.

Обязательно используйте антивирус (желательно проверенный временем и с позитивной репутацией), а еще лучше – фаервол. Регулярно обновляйте антивирусные базы и вашу ОС.

Если вы заметили подозрительное поведение своего ПК (торможение, постоянно работает винчестер) просмотрите в процессах нет ли файла с именем @[email protected] или tasksche.exe.

Если вы уже подверглись вирусу и он зашифровал ваши файлы, готовьтесь морально к их потере. Пока не существует дешифратора, но специалисты уже работают над его созданием. Надеемся, что в ближайшее время он обязательно появится.

Вирус также имеет и другие названия: WCry, WannaCry, Wanna decrypt0r, WannaCrypt0r и WannaCrypt.

Уже найден набор эксплоитов, который, якобы, был украден у АНБ. Название инструмента для эксплуатации этой уязвимости – FuzzBunch. Еще одна плохая новость в том, что в этом наборе есть DoublePulsar, который эксплуатирует уязвимость системы если открыт 445 порт, внедряя через него вредоносный код прямо в память ОС. По этому, обязательно, следуйте рекомендациям изложенным в этом посте.

artkiev.com

Как отключить протокол SMB

Эта документация перемещена в архив и не поддерживается.

SQL Server 2008

- SQL Server 2008 R2

- SQL Server 2005

На серверах в демилитаризованной зоне сети необходимо отключить все ненужные протоколы, в том числе протокол SMB. Веб-серверам и DNS-серверам не нужен протокол SMB. Этот протокол необходимо отключить, чтобы противостоять угрозе сбора сведений о пользователях.

-

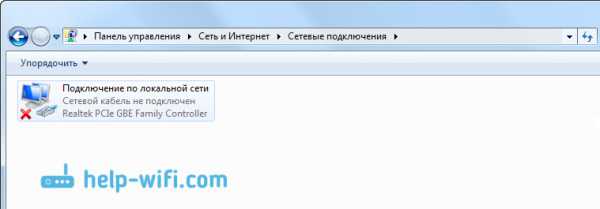

В меню Пуск выберите Настройки и щелкните Сетевые подключения.

Щелкните правой кнопкой мыши подключение к Интернету и выберите пункт Свойства.

-

Установите флажок Клиент для сетей Microsoft и нажмите кнопку Удалить.

-

Выполните шаги для удаления.

-

Выберите Службу доступа к файлам и принтерам сетей Microsoft и нажмите кнопку Удалить.

-

Выполните шаги для удаления.

-

В окне «Подключение по локальной сети — свойства» используйте диалоговое окно Свойства: Протокол Интернета (TCP/IP), чтобы удалить компоненты Совместный доступ к файлам и принтерам сетей Microsoft и Клиент для сетей Microsoft.

technet.microsoft.com