Как известно ip адрес компьютера состоит из четырех чисел

СЕТИ

КОМПЬЮТЕРНЫЕ СЕТИ

| Для поиска информации в сети Интернет с помощью поисковых систем (например, Google, Rambler, Yandex, Yahoo!) пользователи задают … | ключевые слова |

| В таблице приведены запросы к поисковому серверу. Номера запросов в порядке возрастания количества страниц, которые найдет поисковый сервер по каждому запросу, соответствуют последовательности _____ (для обозначения логической операции «ИЛИ» используется символ | , а для операции «И» – символ &). | 3-2-1 |

| Для поиска в сети Интернет информации об отдыхе в Сочи или Адлере нужно воспользоваться условием _______________ (для обозначения логической операции «ИЛИ» используется символ |, а для операции «И» – символ &). | отдых&(Сочи|Адлер) |

| Как известно, IP-адрес компьютера состоит из четырех чисел, разделенных точками. Каждое из чисел IP-адреса может принимать десятичные значения от 0 до … | Решение: IP-адрес компьютера состоит из четырех чисел, разделенных точками. Для хранения каждого из чисел IP-адреса выделяют 8 бит. Максимальным восьмиразрядным двоичным числом является . Следовательно, каждое из чисел IP-адреса может принимать десятичные значения от 0 до 255. |

| Компьютер, подключенный к Интернету, обязательно должен … | |

| Задан адрес электронной почты в сети Интернет – [email protected]. Именем почтового сервиса в нем является … | |

| В соответствии со стандартом скорость передачи информации по сети может измеряться в … | Кбит/с Решение: Бит в секунду (англ. bits per second, bps) – базовая единица измерения скорости передачи информации. Обычно используют кратные единицы: Кбит/с или Мбит/с. |

| Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений … | Решение: Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений ключ расшифровки, называемый открытым ключом, а ключ шифрования (секретный, или закрытый) держать в секрете. |

| Недостатком систем шифрования с открытым ключом является … |

|

| Аппаратное обеспечение локальной вычислительной сети включает … | рабочие станции, сервер, коммуникационное оборудование |

| Автоматическое шифрование-расшифрование информации при записи на носители обеспечивает файловая система … | NTFS |

| Прокси-сервер сети Интернет … | обеспечивает анонимизацию доступа к различным ресурсам |

| Устройство, обеспечивающее соединение административно независимых коммуникационных сетей, – это … | роутер |

| Шлюз – это устройство, которое | позволяет организовать обмен данными между двумя сетями, использующими различные протоколы взаимодействия |

| Мост – это устройство, соединяющее … | две сети, использующие одинаковые методы передачи данных |

| Аппаратное обеспечение локальной вычислительной сети включает … | рабочие станции, сервер, коммуникационное оборудование Решение: Аппаратное обеспечение локальной вычислительной сети включает рабочие станции, сервер, коммуникационное оборудование. Рабочая станция – абонентская система, специализированная на выполнении определенных задач пользователя. Сервер – сетевой компьютер, на котором находятся доступные клиентам ресурсы. Коммуникационное оборудование – соединительные кабели и пр. |

| Сетевым протоколом является | PPP Решение: PPP (Point to Point Protocol) – протокол канального уровня, позволяющий использовать для выхода в Интернет обычные модемные линии. ECP (Enhanced Capability Port) – порт с расширенными возможностями. URL (Uniform Resource Locator – единый указатель ресурсов) – единообразный определитель местонахождения ресурса. Это стандартизированный способ записи адреса ресурса в сети Интернет. WWW (World Wide Web – Всемирная паутина) – распределенная система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету. |

| Поставщиком Интернет-услуг является … | провайдер |

| При задании электронного пароля необходимо соблюдать ряд мер предосторожности, в частности … | поменять пароль, если Вы по какой-либо причине сообщили его Вашим родственникам |

| Наиболее эффективным средством контроля данных в сети являются … |

|

| Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является … |

|

| Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно … |

|

| Вредоносная программа ________________ проникает в компьютер под видом другой программы (известной и безвредной) и имеет при этом скрытые деструктивные функции. | |

| В Интернете по протоколу SMTP работает … | почтовый сервер для отправления сообщений |

| В Интернете по протоколу POP работает … | почтовый сервер для получения сообщений |

| Для быстрого перехода от одного www-документа к другому используется … | |

| Если адрес сервера – www.academia.edu.ru, то именем домена верхнего уровня в нем является … | ru |

| Документ запрашивается со страницы сайта университета по следующему адресу: https://university.faculty.edu/document.txt. Доменным именем компьютера, в котором находится документ, является … | university.faculty.edu |

| Компьютер, подключенный к сети Интернет, может иметь два следующих адреса: | цифровой и доменный |

| На сервере graphics.sc находится файл picture.gif, доступ к которому осуществляется по протоколу ftp. Правильно записанным адресом указанного файла является … | ftp://graphics.sc/picture.gif |

| Для просмотра web-страниц используются … | браузеры |

| Топологиями локальных вычислительных сетей являются … | звезда, шина, кольцо |

| Сетевой сервис FTP предназначен для … | перемещения данных между различными операционными системами |

| Сетевые операционные системы – это комплекс программ, которые … | обеспечивают одновременную работу группы пользователей |

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

StudFiles.net

ВСе ответы

9. Сетевым протоколом является …

| PPP | |||

| WWW | |||

| ECP | |||

| URL |

Решение: PPP (Point to Point Protocol) – протокол канального уровня, позволяющий использовать для выхода в Интернет обычные модемные линии. ECP (Enhanced Capability Port) – порт с расширенными возможностями. URL (Uniform Resource Locator – единый указатель ресурсов) – единообразный определитель местонахождения ресурса. Это стандартизированный способ записи адреса ресурса в сети Интернет. WWW (World Wide Web – Всемирная паутина) – распределенная система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету.

10. Поставщиком Интернет-услуг является …

| провайдер | |||

| компьютер, подключенный к Интернету | |||

| браузер | |||

| модем, подключенный к сети Интернет |

12. На сервере graphics.sc находится файл picture.gif, доступ к которому осуществляется по протоколу ftp. Правильно записанным адресом указанного файла является …

| ftp://graphics.sc/picture.gif | |||

| ftp://picture.gif/graphics.sc | |||

| ftp://graphics.sc.picture.gif | |||

| ftp://picture.gif.graphics.sc |

13. В соответствии со стандартом скорость передачи информации по сети может измеряться в …

| Кбит/с | |||

| Кбайт/мин | |||

| Кбит/мин | |||

| Кбайт/с |

14. Для быстрого перехода от одного www-документа к другому используется …

| гиперссылка | |||

| браузер | |||

| сайт | |||

| тег |

15. Документ запрашивается со страницы сайта университета по следующему адресу: https://university.faculty.edu/document.txt. Доменным именем компьютера, в котором находится документ, является …

| university.faculty.edu | |||

| university | |||

| faculty | |||

| university.faculty |

17. Компьютер, подключенный к Интернету, обязательно должен …

| получить IP-адрес | |||

| иметь установленный web-сервер | |||

| получить доменное имя | |||

| иметь размещенный на нем web -сайт |

18. Для просмотра web-страниц используются …

| браузеры | |||

| Интернет-порталы | |||

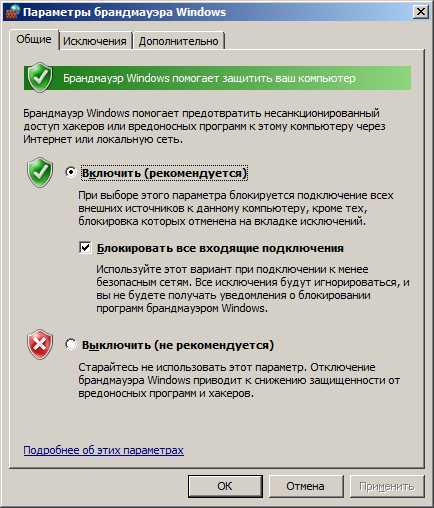

| брандмауэры | |||

| программы хэширования |

19. Наиболее эффективным средством контроля данных в сети являются …

| пароли, идентификационные карты и ключи | |||

| системы архивации | |||

| RAID-диски | |||

| антивирусные программы |

20. Мост – это устройство, соединяющее …

| две сети, использующие одинаковые методы передачи данных | |||

| две сети, имеющие одинаковый сервер | |||

| рабочие станции одной сети | |||

| абонентов локальной вычислительной сети |

21. Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений …

| открытый ключ шифрования | |||

| закрытый ключ шифрования | |||

| вид вашей цифровой подписи | |||

| используемый вами алгоритм шифрования |

22. Топологиями локальных вычислительных сетей являются …

| звезда, шина, кольцо | ||

| ромашка, сфера, звезда | ||

| серверная, доменная, терминальная | ||

| корпоративная, административная, смешанная |

23. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| использование программно-аппаратных средств защиты | ||

| установка пароля на BIOS | ||

| установка пароля на операционную систему | ||

| использование новейшей операционной системы |

24. Компьютер, подключенный к сети Интернет, может иметь два следующих адреса:

| цифровой и доменный | |||

| цифровой и пользовательский | |||

| символьный и доменный | |||

| прямой и обратный |

25. В Интернете используются различные сервисы: электронная почта, телеконференции, Интернет-пейджер, Интернет-магазин и т.д. Сервисная система, при помощи которой можно общаться через сеть Интернет с другими людьми в режиме реального времени, имеет наименование …

| IRC | ||

| Windows Chat | ||

| Slideshare | ||

| FTP |

26. Система обмена через Интернет мгновенными сообщениями называется …

| ICQ | |||

| IRC | |||

| URL | |||

| GPS |

27. Сетевой сервис FTP предназначен для …

| перемещения данных между различными операционными системами | |||

| проведения видеоконференций | |||

| просмотра web-страниц | |||

| «скачивания» сообщений и приложенных файлов |

28. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| использование программно-аппаратных средств защиты | |||

| установка пароля на BIOS | |||

| установка пароля на операционную систему | |||

| использование новейшей операционной системы |

29. Как известно, IP-адрес компьютера состоит из четырех чисел, разделенных точками. Каждое из чисел IP-адреса может принимать десятичные значения от 0 до …

| 255 | |||

| 256 | |||

| 999 | |||

| 192 |

30. Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно …

| использовать цифровую подпись | |||

| послать сообщение по секретному каналу связи | |||

| заархивировать сообщение | |||

| закрыть сообщение паролем |

31. Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений …

| открытый ключ шифрования | |||

| закрытый ключ шифрования | |||

| вид вашей цифровой подписи | |||

| используемый вами алгоритм шифрования |

32. Для создания web-приложений не используется язык …

| ALGOL | |||

| PERL | |||

| JAVA SCRIPT | |||

| PHP |

Системы счисления

В системе счисления с основанием ____ десятичное число 26 записывается в виде 101.

| 5 | ||

| 2 | ||

| 8 | ||

| 16 |

2. Значение суммы в шестнадцатеричной системе счисления равно …

| 800016 | |||

| 8FFF16 | |||

| 7FFF16 | |||

| 700016 |

3. Значение суммы в десятичной системе счисления равно …

| 29 | |||

| 121 | |||

| 28 | |||

| 111 |

4. Значение выражения в двоичной системе счисления равно …

| 11002 | |||

| 01012 | |||

| 00112 | |||

| 10102 |

5. Десятичному числу соответствует шестнадцатеричное число …

| F79D | |||

| 139716 | |||

| 1397016 | |||

| ED7F |

6. Разность шестнадцатеричных чисел равна …

| 6EF016 | |||

| 689016 | |||

| 645016 | |||

| 6DB016 |

7. Значение суммы чисел в восьмеричной системе счисления равно …

| 320 | ||

| 2110 | ||

| 298 | ||

| 318 |

8. Двоичному числу соответствует шестнадцатеричное число …

| 5D16 | |||

| 1816 | |||

| D516 | |||

| 8116 |

9. Разность двоичных чисел равна …

| 100102 | |||

| 110102 | |||

| 101002 | |||

| 101012 |

Файл

1. На локальном диске H: выполнена последовательность действий: 1) создать папку A; 2) открыть папку A; 3) создать папку 1; 4) закрыть папку A; 5) создать папку B; 6) создать папку 2. Структурой папок, созданной в результате этих действий, будет …

2. Преподаватель работал в папке D:\Материалы к занятиям\Группа 11\Лабораторные работы. Затем перешел в дереве папок на уровень выше, спустился в папку Лекции и удалил из нее файл Введение. Полным именем файла, который удалил преподаватель, будет …

| D:\Материалы к занятиям\Группа 11\Лекции\Введение | |||

| D:\Материалы к занятиям\Группа 11\Введение | |||

| D:\Материалы к занятиям\Лекции\Введение | |||

| D:\Введение\Материалы к занятиям\Группа 11\Лекции |

Решение: Преподаватель работал в папке Лабораторные работы, которая вложена в папку Группа 11. Поэтому, перейдя на уровень выше, преподаватель попал в папку Группа 11, из которой спустился в папку Лекции и из папки Лекции удалил файл Введение. Таким образом, полное имя удаленного файла Введение будет следующим: D:\Материалы к занятиям\Группа 11\Лекции\Введение

3. На некотором жестком диске размер кластера составляет 512 байт. На этот диск записаны четыре файла размерами 100, 200, 1000 и 2500 байт. Для хранения всех четырех файлов необходимо ___________ кластера(-ов).

| 9 | |||

| 7 | |||

| 8 | |||

| 7,5 |

4. Общим признаком объединена группа расширений имен файлов …

| .bmp, .jpeg, .cdr, .png | |||

| .txt, .doc, .rtf, .bat | |||

| .bmp, .jpeg, .mpeg, .wav | |||

| .zip, .com, .ppt, .mp3 |

5. Имя файла newgames666.exe не удовлетворяет маске имен файлов …

| *game?.*x? | ||

| *g?me*.?x? | ||

| *game*.?x* | ||

| *g?me*.*x* |

6. Расширением имени файла, созданного в графическом редакторе Paint, является …

| .bmp | |||

| .cdr | |||

| .ppt | |||

| .psd |

7. В качестве имени файла недопустимо использовать последовательность символов …

| Лабораторная работа: кодирование информации.doc | ||

| Лабораторная работа. Кодирование информации.doc | ||

| Лабораторная_работа_кодирование_информации.doc | ||

| Лабораторная-работа-кодирование-информации-.doc |

8. Графические файлы, позволяющие хранить анимированные изображения, имеют расширение…

| .gif | |||

| .tiff | |||

| .jpeg | |||

| .png |

9. В некоторой папке хранятся файлы:

Имена всех этих файлов удовлетворяют маске …

| p*a_??.c* | |||

| p*a_??.c?? | |||

| p?a_??.c* | |||

| p*a_?.c* |

10. Пользователь, перемещаясь из одной папки в другую, последовательно посетил папки ACADEMY, COURSE, GROUP, E:\, PROFESSOR, LECTIONS. При каждом перемещении пользователь либо спускался на уровень ниже, либо поднимался на уровень выше. Полным именем папки, из которой начал перемещение пользователь, будет …

| E:\GROUP\COURSE\ACADEMY | ||

| E:\PROFESSOR\LECTIONS\ACADEMY | ||

| E:\ACADEMY\COURSE\GROUP | ||

| E:\ACADEMY |

11. В некоторой папке хранится список файлов, первоначально упорядоченный по дате: Производится сортировка файлов по имени в порядке возрастания. Последним в списке окажется файл …

| 6А.doc | |||

| 2Б.doc | |||

| 10Б.doc | |||

| 11А.doc |

StudFiles.net

Задача №12. Адресация в интернете. Восстановление IP- адресов, определение адреса сети, определение количества адресов и номера компьютера в сети.

Автор материалов — Лада Борисовна Есакова.

Адрес документа в Интернете состоит из следующих частей:

Протокол ( чаще всего http или ftp), последовательность символов «://» , доменное имя сайта, каталог на сервере, где находится файл, имя файла. Каталоги разделяются символом «/».

Например: https://www.hs.ru/files/user/olga/filenew.zip

IP-адрес компьютера имеет длину 4 байта. Для удобства IP-адрес записывают в виде четырех чисел, разделенных точками. Числа принимают значения от 0 до 255 (т.к. 255 — 8 единиц в двоичной системе – наибольшее число, которое можно записать в один байт).

IP-адрес состоит из двух частей: адреса сети и номера компьютера в этой сети. Для деления адреса на части используют маску. Маска – это 32-битное число, в двоичной записи которого сначала стоят единицы, а потом – нули. Единицы определяют часть адреса, относящуюся к адресу сети, а нули – часть адреса, относящуюся к номеру компьютера в сети.

Адрес файла в интернете

Пример 1.

| A | .net |

| Б | ftp |

| В | :// |

| Г | http |

| Д | / |

| Е | .org |

| Ж | txt |

Доступ к файлу ftp.net , находящемуся на сервере txt.org, осуществляется по протоколу http. В таблице фрагменты адреса файла закодированы буквами от А до Ж. Запишите последовательность этих букв, кодирующую адрес указанного файла в сети Интернет.

Решение:

При записи адреса файла в интернете сначала указывается протокол, затем ставится последовательность символов ://, затем имя сервера, затем символ /, и лишь потом имя файла: https://txt.org/ftp.net.

Ответ: ГВЖЕДБА

Восстановление IP-адресов

Пример 2.

Петя записал IP-адрес школьного сервера на листке бумаги и положил его в карман куртки. Петина мама случайно постирала куртку вместе с запиской. После стирки Петя обнаружил в кармане четыре обрывка с фрагментами IP-адреса. Эти

фрагменты обозначены буквами А, Б, В и Г. Восстановите IP-адрес. В ответе укажите последовательность букв, обозначающих фрагменты, в порядке, соответствующем IP-адресу.

Решение:

IP-адрес представляет собой 4 числа, разделенные точками, причем эти числа не больше 255.

Посмотрим внимательнее на данные фрагменты: под буквой Г мы видим «.42». Так как числа в IP-адресе не могут быть больше 255, мы не можем ничего дописать к этому числу, а фрагментов, начинающихся с точки, больше нет, следовательно, этот фрагмент – последний.

На фрагменте под буквой Б число без точек, значит, это либо последний фрагмент, либо первый. Место последнего фрагмента уже занято, значит фрагмент Б первый.

В конце фрагмента А — число 212, отделенное точкой, значит за фрагментом А должен следовать фрагмент, начинающийся с точки. Значит, фрагмент А идет перед фрагментом Г.

Ответ: БВАГ

Определение адреса сети

Пример 3.

В терминологии сетей TCP/IP маской сети называется двоичное число, определяющее, какая часть IP-адреса узла сети относится к адресу сети, а какая — к адресу самого узла в этой сети. Обычно маска записывается по тем же правилам, что и IP-адрес. Адрес сети получается в результате применения поразрядной конъюнкции к заданным IP-адресу узла и маске.

По заданным IP-адресу узла и маске определите адрес сети.

IP-адрес узла: 218.137.218.137

Маска: 255.255.248.0

При записи ответа выберите из приведённых в таблице чисел четыре элемента IP-адреса и запишите в нужном порядке соответствующие им буквы без использования точек.

При записи ответа выберите из приведенных в таблице чисел 4 фрагмента четыре элемента IP-адреса и запишите в нужном порядке соответствующие им буквы без точек.

| A | B | C | D | E | F | G | H |

| 255 | 249 | 218 | 216 | 137 | 32 | 8 | 0 |

Пример. Пусть искомый адрес сети 192.168.128.0 и дана таблица

| A | B | C | D | E | F | G | H |

| 128 | 168 | 255 | 8 | 127 | 0 | 17 | 192 |

В этом случае правильный ответ будет HBAF.

Решение:

Адрес сети получается в результате поразрядной конъюнкции чисел маски и чисел адреса узла (в двоичном коде). Конъюнкция 0 с любым числом всегда равна 0, а конъюнкция 25510 (8 единиц в двоичной системе) с любым числом равна этому числу.

IP-адрес узла: 218.137.218.137

Маска: 255.255.248.0

Значит, первые два числа адреса сети останутся такими же, как у IP-адрес узла, а последнее число будет 0. Нам осталось провести поразрядную конъюнкцию двоичной записи чисел 218 и 248.

24810 = 111110002

21810 = 110110102

Результатом конъюнкции является число 110110002 = 216.

Сопоставим варианты ответа получившимся числам: 218, 137, 216, 0.

Ответ: CEDH

Определение маски сети

Пример 4.

В терминологии сетей TCP/IP маской сети называется двоичное число,

определяющее, какая часть IP-адреса узла сети относится к адресу сети,

а какая – к адресу самого узла в этой сети. Обычно маска записывается

по тем же правилам, что и IP-адрес, – в виде четырёх байтов, причём каждый

байт записывается в виде десятичного числа. При этом в маске сначала

(в старших разрядах) стоят единицы, а затем с некоторого разряда – нули.

Адрес сети получается в результате применения поразрядной конъюнкции

к заданному IP-адресу узла и маске.

Например, если IP-адрес узла равен 231.32.255.131, а маска равна

255.255.240.0, то адрес сети равен 231.32.240.0.

Для узла с IP-адресом 111.81.208.27 адрес сети равен 111.81.192.0. Чему

равно наименьшее возможное значение третьего слева байта маски? Ответ

запишите в виде десятичного числа.

Решение:

Поскольку нас интересует только третий байт маски, запишем третий байт IP-адреса и адреса сети в двоичной системе счисления:

20810 = 110100002

19210 = 110000002

С каким числом нужно произвести конъюнкцию 110100002 , чтобы получить 110000002 ? Очевидно, что первые две цифры должны быть единицами, а 4-я нулем.

Это или 11000000, или 11100000. По условию задачи требуется найти наименьшее значение – это 11000000.

110000002 = 19210

Ответ: 192

Подсчет количества адресов

Пример 5.

В терминологии сетей TCP/IP маской подсети называется 32-разрядное двоичное число, определяющее, какие именно разряды IP-адреса компьютера являются общими для всей подсети – в этих разрядах маски стоит 1. Обычно маски записываются в виде четверки десятичных чисел — по тем же правилам, что и IP-адреса. Для некоторой подсети используется маска 255.255.254.0. Сколько различных адресов компьютеров теоретически допускает эта маска, если два адреса (адрес сети и широковещательный) не используют?

Решение:

За адрес компьютера в маске отвечают разряды, содержащие нули. В маске 255.255.254.0. первые два числа состоят полностью из единиц, т.е. определяют адрес сети. Запишем третье число маски в двоичном виде: 254 = 111111102 .

Четвертое число маски в двоичном представлении состоит из 8 нулей.

Т.е. маска выглядит следующим образом:

11111111 11111111 11111110 00000000

Т.е. под адрес компьютера выделено 9 разрядов, значит туда можно записать 29 = 512 адресов, но, так как два адреса не используются, получаем 512 – 2 = 510.

Ответ: 510

Определение номера компьютера в сети

Пример 6.

Маской подсети называется 32-разрядное двоичное число, которое определяет, какая часть IP-адреса компьютера относится к адресу сети, а какая часть IP-адреса определяет адрес компьютера в подсети. В маске подсети старшие биты, отведенные в IP-адресе компьютера для адреса сети, имеют значение 1; младшие биты, отведенные в IP-адресе компьютера для адреса компьютера в подсети, имеют значение 0.

Если маска подсети 255.255.224.0 и IP-адрес компьютера в сети 206.158.124.67, то номер компьютера в сети равен_____

Решение:

Первые два числа маски равны 255 (в двоичной записи состоят полностью из единиц). Третье число маски 22410 = 111000002. Четвертое число маски состоит из 8 нулей. Т.е. маска выглядит следующим образом:

11111111 11111111 11100000 00000000

Т.е. под адрес компьютера отведено 13 разрядов.

Запишем последние два числа IP-адреса компьютера в сети: 12410 = 11111002

6710 = 10000112

Т.е. последние два числа IP-адреса компьютера в сети записываются так:

01111100 01000011. Нам нужны только последние 13 разрядов (подчеркнутая часть), переведем её в десятичную систему счисления: 11100010000112 = 723510

Ответ: 7235

Звоните нам: 8 (800) 775-06-82 (бесплатный звонок по России) +7 (495) 984-09-27 (бесплатный звонок по Москве)

Или нажмите на кнопку «Узнать больше», чтобы заполнить контактную форму. Мы обязательно Вам перезвоним.

ege-study.ru

Дисциплина «Информатика»

1. Тема: Моделирование как метод познанияРезультатом процесса формализации является ___________ модель.

Весь вопрос с ответом

2. Тема: Принципы организации и основные топологии вычислительных сетей. Принципы построения сетейКак известно, IP-адрес компьютера состоит из четырех чисел, разделенных точками. Каждое из чисел IP-адреса может принимать десятичные значения от 0 до …

Весь вопрос с ответом

3. Тема: Устройства ввода/вывода данных, их разновидности и основные характеристикиДля ввода точечных (растровых) изображений можно использовать …

Весь вопрос с ответом

4. Тема: Технологии обработки текстовой информацииДля графического объекта в приведенном фрагменте текста выбрано обтекание текстом …

Весь вопрос с ответом

5. Тема: Позиционные системы счисленияДвоичному числу соответствует шестнадцатеричное число …

Весь вопрос с ответом

6. Тема: Сетевой сервис и сетевые стандарты. Средства использования сетевых сервисовВ таблице приведены запросы к поисковому серверу. Номера запросов в порядке возрастания количества страниц, которые найдет поисковый сервер по каждому запросу, соответствуют последовательности _____ (для обозначения логической операции «ИЛИ» используется символ | , а для операции «И» – символ &).

Весь вопрос с ответом

7. Тема: Файловая структура ОС. Операции с файламиПреподаватель работал в папке D:\Материалы к занятиям\Группа 11\Лабораторные работы. Затем перешел в дереве папок на уровень выше, спустился в папку Лекции и удалил из нее файл Введение. Полным именем файла, который удалил преподаватель, будет …

Весь вопрос с ответом

8. Тема: Общее понятие о базах данных. Основные понятия систем управления базами данных. Модели данныхПеречислите характеристики объекта СКЛАД, которые должны быть отражены в структуре реляционной базы данных, если необходимо получить следующую информацию: - наименование и количество товара с истекшим сроком хранения; - наименование товара с ценой менее 70 руб.; - наименование всех товаров на общую сумму более 2000 руб. Построенная модель не должна содержать избыточную информацию.

Весь вопрос с ответом

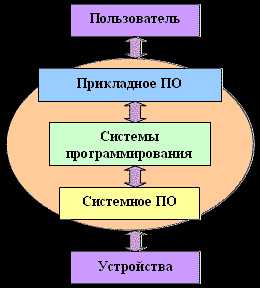

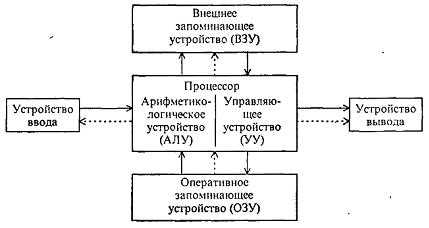

9. Тема: История развития ЭВМ На рисунке представлена функциональная схема ЭВМ, предложенная …

На рисунке представлена функциональная схема ЭВМ, предложенная …

Весь вопрос с ответом

10. Тема: Технологии обработки графической информацииБез потери качества масштабируются ____________ изображения.

Весь вопрос с ответом

11. Тема: Сетевой сервис и сетевые стандарты. Средства использования сетевых сервисовСистема обмена через Интернет мгновенными сообщениями называется …

Весь вопрос с ответом

12. Тема: Электронные таблицы. Формулы в MS ExcelФрагмент электронной таблицы в режиме отображения формул имеет вид: Формула из ячейки A1 копируется в ячейку B3. В ячейке B3 появится формула …

Весь вопрос с ответом

13. Тема: История развития ЭВМПервая отечественная ЭВМ была разработана под руководством …

Весь вопрос с ответом

14. Тема: Устройства ввода/вывода данных, их разновидности и основные характеристикиТакие параметры, как разрешающая способность и производительность, характерны для …

Весь вопрос с ответом

15. Тема: Состав и назначение основных элементов персонального компьютера, их характеристики. Центральный процессор. Системные шины. Слоты расширенияИнформация на магнитных дисках записывается …

Весь вопрос с ответом

i-exam.net