Что делать если вирус зашифровал все файлы на компьютере

Вирус зашифровал файлы и переименовал. Как расшифровать файлы, зашифрованные вирусом

В последнее время наблюдается всплеск активности нового поколения вредоносных компьютерных программ. Появились они достаточно давно (6 – 8 лет назад), но темпы их внедрения достигли своего максимума именно сейчас. Все чаще можно столкнуться с тем, что вирус зашифровал файлы.

Уже известно, что это не просто примитивные вредоносные ПО, к примеру, блокирующие компьютер (вызывающие появление синего экрана), а серьезные программы, нацеленные на повреждение, как правило, бухгалтерских данных. Они шифруют все имеющиеся файлы, находящиеся в пределах досягаемости, включая данные 1С бухгалтерии, docx, xlsx, jpg, doc, xls, pdf, zip.

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

Способ внедрения данных вредоносных программ

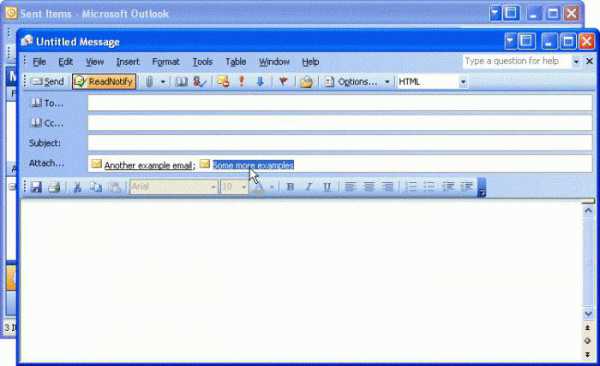

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму прикреплен файл с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный "Касперский" (антивирусная программа), ни "Вирус Тотал" (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Как избежать заражения данным вирусом?

Следует проверять каждый полученный файл. Особое внимание уделяется вордовским документам, которые имеют внедренные pdf.

Варианты «зараженных» писем

Их достаточно много. Самые распространенные варианты того, как вирус зашифровал файлы, представлены ниже. Во всех случаях на электронную почту приходят следующие документы:

- Уведомление касательно начала процесса рассмотрения поданного на конкретную компанию судебного иска (в письме предлагается проверить данные посредством перехода по указанной ссылке).

- Письмо из ВАС РФ о взыскании долга.

- Сообщение из Сбербанка относительно увеличения существующей задолженности.

- Уведомление о фиксации нарушения ПДД.

- Письмо из Коллекторского агентства с указанием максимально возможной отсрочки платежа.

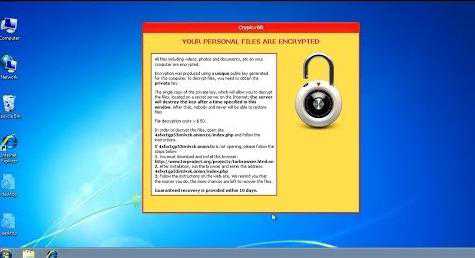

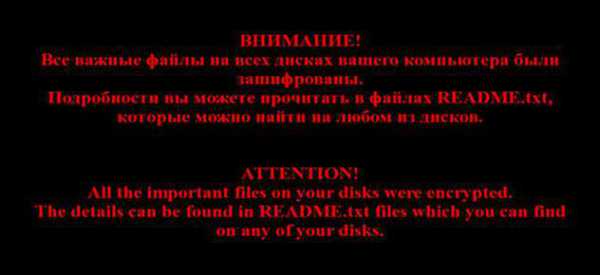

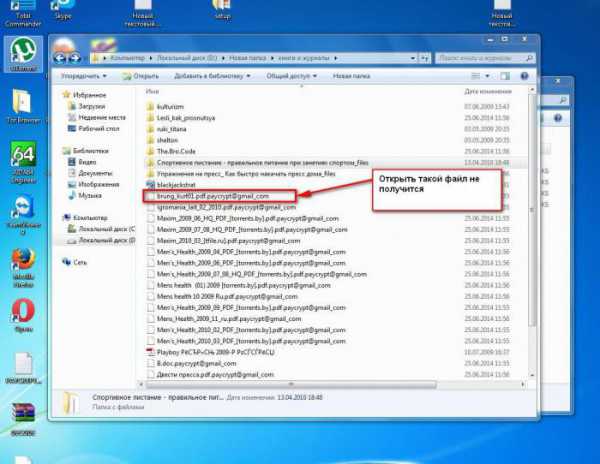

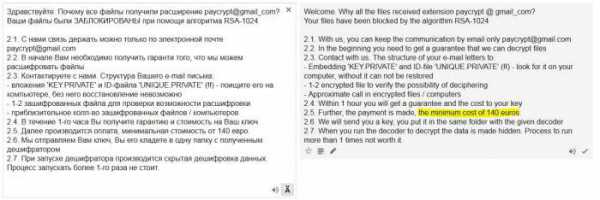

Уведомление о шифровании файлов

Оно после заражения появится в корневой папке диска С. Иногда во все каталоги с поврежденным текстом помещаются файлы типа ЧТО_ДЕЛАТЬ.txt, CONTACT.txt. Там пользователя информируют о шифровании его файлов, которое осуществлено посредством надежных криптостойких алгоритмов. А также его предупреждают о нецелесообразности применения сторонних утилит, так как это может привести к окончательному повреждению файлов, что, в свою очередь, приведет к невозможности их последующей расшифровки.

В уведомлении рекомендуется оставить компьютер в неизменном состоянии. В нем указано время хранения предоставленного ключа (как правило, это 2 суток). Прописана точная дата, после которой любого рода обращения будут игнорироваться.

В конце предоставляется е-мейл. Там также говорится, что пользователь должен указать свой ID и что любое из нижеперечисленных действий может привести к ликвидации ключа, а именно:

- оскорбления;

- запрос реквизитов без дальнейшей оплаты;

- угрозы.

Как расшифровать файлы, зашифрованные вирусом?

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода – незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа – вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат – вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

Вирус зашифровал файлы: что делать?

Для проведения процедуры дешифровки потребуется:

- Совершить бэкап (резервное копирование имеющихся файлов). По окончании дешифровки все удалится само по себе.

- На компьютере (зараженном) необходимо запустить данную вредоносную программу, затем дождаться, когда появится окно, содержащее требование касаемо введения кода.

- Далее потребуется запустить из приложенного архивного файла Patcher.exe.

- Следующим шагом является введение номера процесса вируса, после чего надо нажать кнопку «Энтер».

- Появится сообщение «patched», что означает затирание команд сравнения.

- Далее следует в поле введения кода набрать любые символы, а затем нажать кнопку «Ок».

- Вирус начинает процесс дешифровки файлов, по окончании которого он сам себя ликвидирует.

Как избежать потери данных из-за рассматриваемого вредоносного ПО?

Стоит знать, что в ситуации, когда вирус зашифровал файлы, для процесса их дешифровки потребуется время. Важным моментом выступает то, что в вышеупомянутом вредоносном ПО существует ошибка, позволяющая сохранить часть файлов, если быстро обесточить компьютер (выдернуть вилку из розетки, выключить сетевой фильтр, вытащить батарею в случае с ноутбуком), как только появится большое количество файлов с ранее указанным расширением.

Еще раз следует подчеркнуть, что главное – это постоянно создавать резервное копирование, но не в другую папку, не на съемный носитель, вставленный в компьютер, так как данная модификация вируса доберётся и до этих мест. Стоит сохранять бэкапы на другом компьютере, на винчестер, который постоянно не присоединен к компьютеру, и в облако.

Относиться следует с подозрением ко всем документам, которые приходят на почту от неизвестных лиц (в виде резюме, накладной, Постановления из ВАС РФ или налоговой и др.). Не надо их запускать на своем компьютере (для этих целей можно выделить нетбук, не содержащий важных данных).

Вредоносная программа *[email protected]: способы устранения

В ситуации, когда вышеуказанный вирус зашифровал файлы cbf, doc, jpg и т. д., существует всего три варианта развития события:

- Самый простой способ избавиться от него – удалить все зараженные файлы (это приемлемо, если только данные не особо важные).

- Зайти в лабораторию антивирусной программы, к примеру, Dr. WEB. Выслать разработчикам несколько зараженных файлов обязательно вместе с ключом для дешифровки, находящегося на компьютере в качестве KEY.PRIVATE.

- Самый затратный способ. Он предполагает оплату запрошенной хакерами суммы за дешифрование зараженных файлов. Как правило, стоимость данной услуги в пределах 200 – 500 долл. США. Это приемлемо в ситуации, когда вирус зашифровал файлы крупной компании, в которой ежедневно протекает существенный информационный поток, и данная вредоносная программа может за считаные секунды нанести колоссальный вред. В связи с этим оплата – самый быстрый вариант восстановления зараженных файлов.

Иногда результативным оказывается и дополнительный вариант. В случае когда вирус зашифровал файлы (paycrypt@gmail_com либо иное вредоносное ПО), может помочь откат системы на несколько дней назад.

Программа для дешифровки RectorDecryptor

Если вирус зашифровал файлы jpg, doc, cbf и т. п., то может помочь специальная программа. Для этого сначала потребуется зайти в автозагрузки и отключить все, кроме антивируса. Далее необходимо перезагрузить компьютер. Просмотреть все файлы, выделить подозрительные. В поле под названием «Команда» указано месторасположение конкретного файла (внимание уделять стоит приложениям, не имеющим подписи: производитель – нет данных).

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

Чтобы приступить к дешифровке, необходимо скачать вышеуказанную программу. Затем запустить ее и нажать кнопку «Начать проверку», указав измененные файлы и их расширение. В современных версиях данной программы можно указать лишь сам зараженный файл и нажать кнопку «Открыть». После этого файлы будут расшифрованы.

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

В итоге все поврежденные файлы будут расшифрованы в ту же самую директорию, где они находились первоначально. В завершение останется лишь удалить все имеющиеся файлы с подозрительным расширением, для чего можно проставить галочку в запросе «Удалять зашифрованные файлы после успешной расшифровки», нажав предварительно кнопку «Изменить параметры проверки». Однако лучше ее не ставить, так как в случае неудачной дешифровки файлов они могут удалиться, и впоследствии придется их сначала восстанавливать.

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

Нюансы удаления зашифрованных файлов

При попытке ликвидации всех поврежденных файлов посредством стандартного поиска и последующего удаления может начаться зависание и замедление работы компьютера. В связи с этим для данной процедуры стоит воспользоваться специальной командной строкой. После ее запуска необходимо вписать следующее: del «<диск>:\*.<расширение зараженного файла>» /f /s.

Обязательно надо удалить такие файлы, как «Прочти-меня.txt», для чего в той же командной строке следует указать: del «<диск>:\*.<имя файла>»/f /s.

Таким образом, можно отметить, что в случае, если вирус переименовал и зашифровал файлы, то не стоит сразу тратить средства на покупку ключа у злоумышленников, сначала стоит попробовать разобраться в проблеме самостоятельно. Лучше вложить деньги в приобретение специальной программы для расшифровки поврежденных файлов.

Напоследок стоит напомнить, что в данной статье рассматривался вопрос касаемо того, как расшифровать файлы, зашифрованные вирусом.

fb.ru

Файлы зашифрованы! Что делать, если вирус зашифровал файлы

Категория: Публикации Опубликовано: 15 Март 2015 Сразу хотелось бы отметить, что если файлы зашифрованы последними модификациями вируса – шифровальщика [email protected], то напрямую расшифровать файлы, зашифрованные вирусом [email protected], не представляется возможным. По описанию ведущих разработчиков антивирусных компаний, в процессе шифрации файлов вирусом [email protected] ключ дешифрации каждый раз уникален, отправляется в процессе шифрования на управляющие сервера злоумышленнику и не сохраняется на компьютере. Можно лишь попытаться восстановить файлы из системных теневых копий, которые на системном диске должны создаваться автоматически, содержать в т.ч. папку «Документы» и «Рабочий стол». Далее разобрать, почему так произошло, и минимизировать риск заражения – шифрации файлов в дальнейшем.Итог «работы» данного вида вируса – вымогателя, все Ваши файлы – документы зашифрованы по маске, иконки изменены, картинка рабочего стола изменена и представляет следующее текстовое содержание: «Файлы зашифрованы! Внимание! Ватник начал подозревать, что Вы не патриот России, и зашифровал все самые важные файлы, в том числе и офисные. Но не спешите рвать волосы на голове, ведь всё можно исправить! Заплатите в казну ватника определенную сумму денег, после чего он вернет Ваши файлы! Для того, чтобы связаться с ватником, Вам необходимо написать на почту, указанную ниже. Не стоит писать много раз подряд, достаточно отметиться, отправив письмо один раз, в течение суток я отвечу. Но помните, если Вы не отпишите на почту в течение 48 часов, то Ваш ключ расшифровки удаляется без возможности восстановления!»Т.о. внешне вирус [email protected] файлы зашифрованы проявляет себя, когда все файлы по его списку уже зашифрованы и он свою «работу» выполнил, выводя требования с вымогательством за расшифровку файлов на рабочем столе компьютера.

Обычно вирус-шифровальщик [email protected] файлы зашифрованы распространяется через почтовую рассылку, причем заголовок письма и текстовое содержание несут в себе явно провоцирующий на открытие письма и вложения характер. Подделывая письма и содержимое за отправку от якобы различных ведомств, учреждений, клиентов, с самым провоцирующим описанием, например:- «В соответствии со статьей 131 УК РФ, Вы приглашаетесь на заседание суда по уголовному делу № 112/15 от 15 ноября 2014 года в качестве свидетеля»;

- письмо от якобы «Федеральной налоговой службы»;

- письмо от якобы «Арбитражный суд «[email protected]»;

- «№26671 Судебная повестка по гражданскому делу»;

- письмо от якобы «Областного суда»;

- письмо от якобы «Арбитражного суда «[email protected]»;

- … различные подобные провокационные письма.

*.jpg, *.jpeg, *.doc, *.docx, *.xls, *xlsx, *.dbf, *.1cd, *.psd, *.dwg, *.xml, *.zip, *.rar, *.db3, *.pdf, *.rtf, *.7z:, .kwm, *.arj, *.xlsm, *.key, *.cer, *.accdb, *.odt, *.ppt, *.mdb, *.dt, *.gsf, *.ppsx, *.pptx, *.txt

При шифровании файлов вирусом [email protected], данные на системном диске обрабатываются в последнюю очередь, а это означает, что когда Вы у себя на рабочем столе компьютера увидели изменения файлов на непонятные названия и изменения рабочего стола, вирус-шифровальщик файлы зашифрованы уже успел пройтись по всем Вашим дискам и доступным вирусу, под Вашей учетной записью, ресурсам. Ключ шифрования сгенерированный, уникальный для каждого компьютера, и состоит из 2048 символов, что делает невозможным расшифровку методами подбора ключей.Реальное имя файла по маске заменяется мусорным и к нему дописывается «признак заражения»Данные представлены по материалам источника: virusinfo.info

Проанализировав работу данного вируса-вымогателя файлы зашифрованы [email protected], эксперты дают следующие заключения:- «С расшифровкой помочь не сможем», forum.kaspersky.com

- Описание проанализированного алгоритма работы вируса-шифровальщика [email protected], с аналогичным в темах форума заключением: virusinfo.info

- «С расшифровкой не поможем», virusinfo.info

- Отсутствие положительных заключений по конкретным обращениям, с пересылаемыми файлами для анализа и предоставленными системными данными, на прочих официальных форумах ведущих производителей антивирусных продуктов.

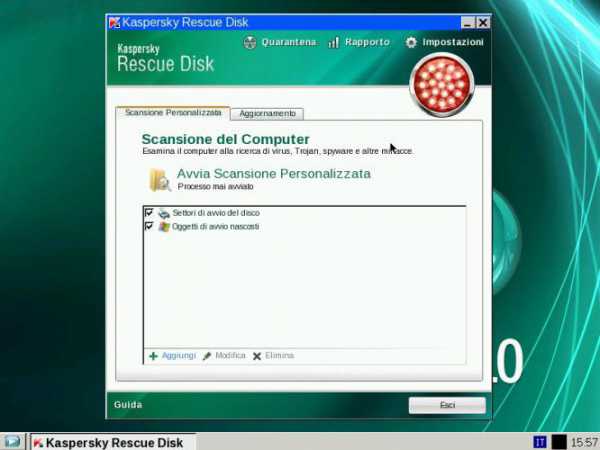

Для этого, чтобы иметь возможность восстановления папок целиком, после процедуры проверки компьютера и перемещения в карантин активных вирусных файлов, возможно установить бесплатную программу по извлечению данных из системных точек восстановления System Restore Explorer, подключить ранее созданные системные точки восстановления и просмотреть содержимое на предмет восстановления зашифрованных файлов.

Прежде всего это общие рекомендации по предотвращению заражения компьютера вирусами. Необходимо держать операционную систему с офисными компонентами, браузер и дополнения к браузеру, в актуальных состояниях, с установленными всеми последними изменениями и исправлениями.И если обновления операционной системы у Вас настроены и происходят автоматически, дополнения же к браузеру далеко не всегда обновляются таким же образом, устаревшие версии которых могут служить лазейками для проникновения вирусов на компьютер. Т.о. необходимо проверить, например по статус - баннеру «Ваша безопасность» справа, на страницах данного сайта, что сам браузер и дополнения обновлены и не содержат известных уязвимостей.Необходимо установить на компьютер именно хороший антивирус от известных производителей, давно специализирующихся в данной области. Например версии антивирусных решений Касперского 2015 содержат компонент, призванный бороться с вирусами-шифраторами файлы зашифрованы, анализируя поведение программ, вносящих изменения в файлы и создавая фоновые резервные копии файлов, возвращая их на «родное» место, если происходит попытка шифрации файлов.

Необходимо настроить резервное копирование файлов и данных, причем таким образом, чтобы без дополнительных манипуляций резервные копии были недоступны даже самому пользователю за компьютером. Например с помощью программ резервного копирования, которые «отрезают» кусок диска для резервирования в отдельную область, недоступную операционной системе без дополнительных манипуляций.Необходимо четко разграничить процесс ежедневной работы за компьютером с администрированием компьютера. Создать свою учетную запись с обычными правами пользователя и ежедневно работать именно с данной ограниченной учетной записью, производя вход с правами Администратора (или выполняя задачи от имени Администратора) только при необходимости по обслуживанию операционной системы, установке-переустановке, деинсталляции программ и подобных операций. Таким образом, под ограниченной учетной записью, даже если вирус файлы зашифрованы и проникнет на компьютер каким-либо образом, он не сможет нанести вред и изменения операционной системе, «полазить» - изменить разделы с резервными копиями, изменить или удалить системные точки восстановления с содержимым в них профилей пользователей, с данными и файлами.

Необходимо крайне настороженно и подозрительно относится ко всем броским письмам, с вызывающим содержимым, пересылая подобные письма, по согласованию, Вашему знакомому профессионалу в IT области, для проверки на вредоносное содержимое.Компьютерная помощь окажет весь спектр услуг по анализу зараженного вирусом – шифровальщиком компьютера файлы зашифрованы [email protected]. Предварительно проведем анализ – очистку компьютера от активного заражения, переместив в карантин и обезвредив, до принятия окончательного решения, все подозрительные и найденные вирусы-шифраторы. Проанализируем компьютер на предмет возможности восстановления оригинальных файлов из системных точек восстановления до заражения и шифрации. Окажем комплекс услуг по предотвращению заражения компьютера в дальнейшем вирусами и шифраторами файлы зашифрованы [email protected]. По согласованию переустановим антивирус на последнюю версию с функционалом предотвращения шифрования файлов. Проверим и обновим операционную систему, офисные приложения, браузер и дополнения, до последних версий, с исправлениями последних найденных брешей и уязвимостей. Произведем комплекс мер по разграничению доступа к файлам и настройке оборудования с операционной системой. По согласованию установив и настроив разграниченное резервное копирование на отдельные разделы дисков или сетевое оборудование.Мы минимизируем риски.Если уже так случилось, что Вас обокрал вирус-вымогатель, значит пришло время железных дверей и засов.

kp-mosk.ru

Вирус зашифровал файлы в XTBL - что делать?

Существует множество вредоносных компьютерных программ. С каждым днем их количество увеличивается, они становятся более профессиональными и опасными. Не все антивирусы способны с ними бороться. В последнее время стала популярной такая проблема, когда вирус зашифровал файлы в XTBL. Пользователь не имеет доступа к личной информации.

Как поступать в этом случае? К сожалению, многие пользователи допускают распространенные ошибки, в результате чего они не устраняют проблему, а делают ее более масштабной. Поэтому нужно подробно рассмотреть инструкцию к действию.

Что делает вирус на компьютере?

Всякая вредоносная программа поступает определенным образом. Но принципы их действия примерно одинаковы. Сначала они загружаются на компьютер посредством интернета, сменных носителей информации или как-то по-другому.

Затем происходит непосредственное воздействие на ОС или ПО. Задачи у всех вредоносных программ различаются, однако они не начинают работать, пока не окажутся в компьютере.

После того как вирус зашифровал файлы в XTBL, пользователь неизменно начнет предпринимать попытки открыть их. Чего, естественно, не произойдет. Но на видном месте окажется текстовой документ (или блокнот) с призывом прочитать его. В нем указывается номер кошелька или карты, на которую создатель вируса потребует сделать денежный перевод. Взамен он вернет доступ к информации. Также данные могут дополняться примечанием, что самостоятельные попытки справиться с устранением проблемы могут привести к полной потере информации.

Помимо шифрования, вирус меняет названия файлов. Обычно для этого он использует случайный набор символов.

Что нужно делать?

Когда начинает действовать вирус, ваши файлы зашифрованы, а процесс запустился относительно недавно, можно предпринять несколько попыток для того, чтобы минимизировать вред:

- Посредством "Диспетчера задач" прекратить процесс шифрования. Если компьютер подключен к интернету, его нужно отключить. Некоторые вредоносные программы работают с помощью сети.

- Записать на листок код/номер кошелька или карты, которые предлагаются в текстовом документе. Этот файл впоследствии тоже может подвергнуться атаке, хоть и маловероятно.

- Проверить компьютер установленными антивирусными программами. Лучше остальных работает Касперский, но он конфликтный. Если сможет помочь, то только после удаления других антивирусов с компьютера.

Все эти действия не помогут устранить шифрование, но они замедлят процесс. Также можно отправить разработчикам антивирусов первоначальный файл вредоносной программы. Тогда процесс по защите от такого трояна пойдет быстрее.

Все эти действия не помогут устранить шифрование, но они замедлят процесс. Также можно отправить разработчикам антивирусов первоначальный файл вредоносной программы. Тогда процесс по защите от такого трояна пойдет быстрее.

Чего делать не нужно?

Когда серьезный вирус зашифровал файлы CBF, дешифровать их сможет либо свежая антивирусная программа, либо квалифицированный специалист. Есть такие действия, которые ни в коем случае нельзя практиковать пользователям:

- Лечить или устранять вредоносное ПО автоматически или самостоятельно. Удаление источника проблемы не поможет справиться с ней.

- Переустанавливать ОС.

- Использовать дешифраторы, рекомендованные для решения похожих проблем с другими троянами (они все существенно различаются в кодах).

- Использовать дешифраторы самостоятельно, не имея навыков их подбора, либо предварительно не получив консультацию профессионалов.

- Очищать временные файлы, историю в браузере или удалять файлы, в которых нет необходимости (вирус может поменять их расположение, а не только названия, в результате теряется важная для пользователя информация).

- Менять свойства зашифрованных файлов.

Кстати, этих правил следует придерживаться, если на компьютер был загружен любой другой вирус-шифровщик.

Кстати, этих правил следует придерживаться, если на компьютер был загружен любой другой вирус-шифровщик.

Варианты устранения проблемы и последствия

Когда вирус зашифровал файлы в XTBL, пользователь не сразу может это определить. Сигналами бедствия становится, во-первых, внезапное появление и исчезновение данных. Во-вторых, ПК начинает подвисать, несмотря на то, что процессор фактически не загружается. И в-третьих, на мониторе время от времени появляется окно, где создатель и/или распространитель вредоносного ПО требует пользователя перевести деньги.

Восстановление зашифрованных вирусом файлов может пройти успешно, а может и нет. Все зависит от сложности трояна. Но есть два простых способа это сделать.

В первом случае пользователь платит деньги распространителю вируса. Недостатки метода – может не сработать. Причем вероятность довольно-таки большая.

Во втором случае нужно нанимать программистов, которые, используя имеющиеся утилиты и разработки, попробуют вернуть зашифрованную информацию. Способ действенный, но затратный временно и финансово.

Во втором случае нужно нанимать программистов, которые, используя имеющиеся утилиты и разработки, попробуют вернуть зашифрованную информацию. Способ действенный, но затратный временно и финансово.

Также можно использовать одну из предлагаемых программ, но гарантий на то, что она сработает, нет.

Программа для расшифровки

Лучше всего расшифровка файлов, зашифрованных вирусом, удается специализированным программам. Отличной утилитой является VectorDecode. Скачать ее можно на официальном сайте.

Пользователи отмечают несколько преимуществ рассматриваемой программы:

- Низкая стоимость.

- Удобство и простота использования. С интерфейсом и настройками сможет справиться даже неискушенный пользователь.

- Работает с множество зашифрованных файлов, включая CBF, VAULT и XTBL. Быстро восстанавливает информацию, открывая доступ пользователя к личным данным.

- Написана группой программистов, которые стремились создать универсальное оружие против вирусов-шифровальщиков.

Таким образом, посредством небольшой программы, за которую придется заплатить (в открытом доступе ее нет), можно устранить последствия действия вируса.

Таким образом, посредством небольшой программы, за которую придется заплатить (в открытом доступе ее нет), можно устранить последствия действия вируса.

Задачи пользователя

После того как вирус "ватник" зашифровал файлы, перед пользователями стоят две основные задачи. Во-первых, ему нужно сохранить информацию. Любая программа, которая занимается шифровкой, не работает мгновенно. Ей требуется время. Поэтому чем раньше будет обнаружен вирус, тем меньше вреда он нанесет. Если пользователь не знает, как завершить процесс в диспетчере, то ему нужно выключить оборудование. Когда техника не работает, вирусы на ней тоже не способны к действию.

Во-вторых, нужно сохранить все данные по взлому, чтобы была возможность их изучить. Велика вероятность, что атака осуществлялась вирусом, который уже известен программистам и разработчикам антивирусов. Но есть и шанс, что она новая. И тогда только данные со взлома помогут написать программу по устранению проблемы. Для этого не нужно включать компьютер после отключения питания либо удалять какие-то файлы с его жестких дисков.

Главное – не паниковать, если система подверглась атаке. Проблема сложная, но устранить ее можно. Важно не запускать ситуацию, а также не пытаться решить ее самостоятельно, если нет соответствующих навыков.

Главное – не паниковать, если система подверглась атаке. Проблема сложная, но устранить ее можно. Важно не запускать ситуацию, а также не пытаться решить ее самостоятельно, если нет соответствующих навыков.

Разновидности шифровальщиков

Существует несколько вредоносных ПО, которые принято относить к категории шифровальщиков:

- Trojan-Ransom.Win32.Rector. Этот червь обычно просит отправить СМС. Со счета абонента снимаются деньги. Последствия его деятельности устраняются утилитой RectorDecryptor.

- Trojan-Ransom.Win32.Xorist. Вирус выводит на монитор окно, где требует отправить код по почте, после чего высылает инструкции с дальнейшими действиями. Последствия устраняются при помощи XoristDecryptor.

Если вирус зашифровал файлы DOC XLS, можно попробовать найти дешифратор по названию вредоносного ПО. Кстати, в последнее время такие полезные программки выпускаются компанией Dr.Web (естественно, лицензионная версия).

Если вирус зашифровал файлы DOC XLS, можно попробовать найти дешифратор по названию вредоносного ПО. Кстати, в последнее время такие полезные программки выпускаются компанией Dr.Web (естественно, лицензионная версия).

Заключение

Дело в том, что если вирус зашифровал файлы в XTBL, то некоторые данные можно восстановить сразу. Если работа предстоит сложная, то за нее не возьмутся даже опытные профессионалы. Гораздо лучше предпринимать профилактические меры: не скачивать подозрительные файлы в интернете, не проходить по ссылкам, не открывать странные письма. Хорошо бы обзавестись качественным антивирусом, а также не пользоваться чужими сменными носителями без предварительной проверки. Тогда компьютер будет надежно защищен, и вам не придется сталкиваться с подобными неприятностями.

fb.ru

Вирус-шифровальщик: как вылечить и расшифровать файлы? Расшифровка файлов после вируса-шифровальщика

Сами по себе вирусы как компьютерная угроза сегодня никого не удивляют. Но если раньше они воздействовали на систему в целом, вызывая сбои в ее работоспособности, сегодня, с появлением такой разновидности, как вирус-шифровальщик, действия проникающей угрозы касаются больше пользовательских данных. Он представляет собой, быть может, даже большую угрозу, чем деструктивные для Windows исполняемые приложения или шпионские апплеты.

Что такое вирус-шифровальщик?

Сам по себе код, прописанный в самокопирующемся вирусе, предполагает шифрование практически всех пользовательских данных специальными криптографическими алгоритмами, не затрагивающее системные файлы операционной системы.

Сначала логика воздействия вируса многим была не совсем понятна. Все прояснилось только тогда, когда хакеры, создававшие такие апплеты, начали требовать за восстановление начальной структуры файлов деньги. При этом сам проникший вирус-шифровальщик расшифровать файлы в силу своих особенностей не позволяет. Для этого нужен специальный дешифратор, если хотите, код, пароль или алгоритм, требуемый для восстановления искомого содержимого.

Принцип проникновения в систему и работы кода вируса

Как правило, «подцепить» такую гадость в Интернете достаточно трудно. Основным источником распространения «заразы» является электронная почта на уровне инсталлированных на конкретном компьютерном терминале программ вроде Outlook, Thunderbird, The Bat и т. д. Заметим сразу: почтовых интернет-серверов это не касается, поскольку они имеют достаточно высокую степень защиты, а доступ к пользовательским данным возможен разве что на уровне облачных хранилищ.

Другое дело – приложение на компьютерном терминале. Вот тут-то для действия вирусов поле настолько широкое, что и представить себе невозможно. Правда, тут тоже стоит сделать оговорку: в большинстве случаев вирусы имеют целью крупные компании, с которых можно «содрать» деньги за предоставление кода расшифровки. Это и понятно, ведь не только на локальных компьютерных терминалах, но и на серверах таких фирм может храниться не то что полностью конфиденциальная информация, но и файлы, так сказать, в единственном экземпляре, не подлежащие уничтожению ни в коем случае. И тогда расшифровка файлов после вируса-шифровальщика становится достаточно проблематичной.

Конечно, и рядовой пользователь может подвергнуться такой атаке, но в большинстве случаев это маловероятно, если соблюдать простейшие рекомендации по открытию вложений с расширениями неизвестного типа. Даже если почтовый клиент определяет вложение с расширением .jpg как стандартный графический файл, сначала его обязательно нужно проверить штатным антивирусным сканером, установленным в системе.

Если этого не сделать, при открытии двойным кликом (стандартный метод) запустится активация кода, и начнется процесс шифрования, после чего тот же Breaking_Bad (вирус-шифровальщик) не только будет невозможно удалить, но и файлы после устранения угрозы восстановить не удастся.

Общие последствия проникновения всех вирусов такого типа

Как уже говорилось, большинство вирусов этого типа проникают в систему через электронную почту. Ну вот, допустим, в крупную организацию, на конкретный зарегистрированный мэйл приходит письмо с содержанием вроде «Мы изменили контракт, скан во вложении» или «Вам отправлена накладная по отгрузке товара (копия там-то)». Естественно, ничего не подозревающий сотрудник открывает файл и…

Все пользовательские файлы на уровне офисных документов, мультимедиа, специализированных проектов AutoCAD или еще каких-либо архиважных данных моментально зашифровываются, причем, если компьютерный терминал находится в локальной сети, вирус может передаваться и дальше, шифруя данные на других машинах (это становится заметным сразу по «торможению» системы и зависанию программ или запущенных в данный момент приложений).

По окончании процесс шифрования сам вирус, видимо, отсылает своеобразный отчет, после чего компании может прийти сообщение о том, что в систему проникла такая-то и такая-то угроза, и что расшифровать ее может только такая-то организация. Обычно это касается вируса [email protected]. Дальше идет требование оплатить услуги по дешифровке с предложением отправки нескольких файлов на электронную почту клиента, чаще всего являющуюся фиктивной.

Вред от воздействия кода

Если кто еще не понял: расшифровка файлов после вируса-шифровальщика – процесс достаточно трудоемкий. Даже если не «вестись» на требования злоумышленников и попытаться задействовать официальные государственные структуры по борьбе с компьютерными преступлениями и их предотвращению, обычно ничего путного не получается.

Если удалить все файлы, произвести восстановление системы и даже скопировать оригинальные данные со съемного носителя (естественно, если таковая копия имеется), все равно при активированном вирусе все будет зашифровано заново. Так что особо обольщаться не стоит, тем более что при вставке той же флешки в USB-порт пользователь даже не заметит, как вирус зашифрует данные и на ней. Вот тогда точно проблем не оберешься.

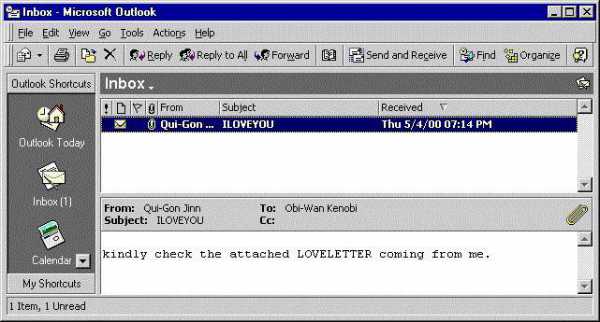

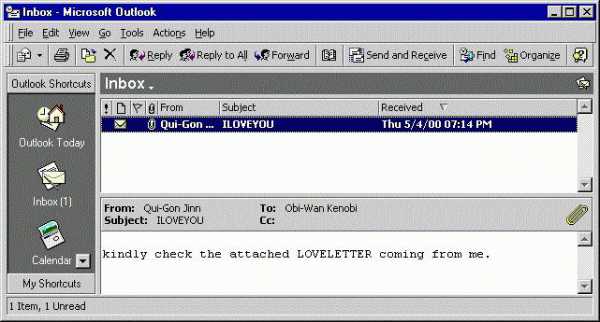

Первенец в семействе

Теперь обратим внимание на первый вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия исполняемого кода, заключенного во вложении электронной почты с предложением знакомства, в момент его появления никто еще не думал. Осознание масштабов бедствия пришло только со временем.

Тот вирус имел романтическое название «I Love You». Ничего не подозревающий юзер открывал вложение в месседже «элетронки» и получал полностью невоспроизводимые файлы мультимедиа (графика, видео и аудио). Тогда, правда, такие действия выглядели более деструктивными (нанесение вреда пользовательским медиа-библиотекам), да и денег за это никто не требовал.

Самые новые модификации

Как видим, эволюция технологий стала достаточно прибыльным делом, особенно если учесть, что многие руководители крупных организаций моментально бегут оплачивать действия по дешифрации, совершенно не думая о том, что так можно лишиться и денег, и информации.

Кстати сказать, не смотрите на все эти «левые» посты в Интернете, мол, "я оплатил/оплатила требуемую сумму, мне прислали код, все восстановилось". Чушь! Все это пишут сами разработчики вируса с целью привлечения потенциальных, извините, «лохов». А ведь, по меркам рядового юзера, суммы для оплаты достаточно серьезные: от сотни до нескольких тысяч или десятков тысяч евро или долларов.

Теперь посмотрим на новейшие типы вирусов такого типа, которые были зафиксированы относительно недавно. Все они практически похожи и относятся не только к категории шифровальщиков, но еще и к группе так называемых вымогателей. В некоторых случаях они действуют более корректно (вроде paycrypt), вроде бы высылая официальные деловые предложения или сообщения о том, что кто-то заботится о безопасности пользователя или организации. Такой вирус-шифровальщик своим сообщением просто вводит юзера в заблуждение. Если тот предпримет хоть малейшее действие по оплате, все – «развод» будет по полной.

Вирус XTBL

Относительно недавно появившийся вирус XTBL можно отнести к классическому варианту шифровальщика. Как правило, он проникает в систему через сообщения электронной почты, содержащие вложения в виде файлов с расширением .scr, которое является стандартным для скринсейвера Windows. Система и пользователь думают, что все в порядке, и активируют просмотр или сохранение вложения.

Увы, это приводит к печальным последствиям: имена файлов преобразуются в набор символов, а к основному расширению добавляется еще .xtbl, после чего на искомый адрес почты приходит сообщение о возможности дешифровки после оплаты указанной суммы (обычно 5 тысяч рублей).

Вирус CBF

Данный тип вируса тоже относится к классике жанра. Появляется он в системе после открытия вложений электронной почты, а затем переименовывает пользовательские файлы, добавляя в конце расширение вроде .nochance или .perfect.

К сожалению, расшифровка вируса-шифровальщика такого типа для анализа содержимого кода даже на стадии его появления в системе не представляется возможной, поскольку после завершения своих действий он производит самоликвидацию. Даже такое, как считают многие, универсальное средство, как RectorDecryptor, не помогает. Опять же пользователю приходит письмо с требованием оплаты, на что дается два дня.

Вирус Breaking_Bad

Этот тип угроз работает по той же схеме, но переименовывает файлы в стандартном варианте, добавляя к расширению .breaking_bad.

Этим ситуация не ограничивается. В отличие от предыдущих вирусов, этот может создавать и еще одно расширение - .Heisenberg, так что найти все зараженные файлы не всегда можно. Так что Breaking_Bad (вирус-шифровальщик) является достаточно серьезной угрозой. Кстати сказать, известны случаи, когда даже лицензионный пакет Kaspersky Endpoint Security 10 пропускает угрозу этого типа.

Вирус [email protected]

Вот еще одна, пожалуй, самая серьезная угроза, которая направлена большей частью на крупные коммерческие организации. Как правило, в какой-то отдел приходит письмо, содержащее вроде бы изменения к договору о поставке, или даже просто накладная. Вложение может содержать обычный файл .jpg (типа изображение), но чаще – исполняемый скрипт .js (Java-апплет).

Как расшифровать вирус-шифровальщик этого типа? Судя по тому, что там применяется некий неизвестный алгоритм RSA-1024, никак. Если исходить из названия, можно предположить, что это 1024-битная система шифрования. Но, если кто помнит, сегодня самой совершенной считается 256-битная AES.

Вирус-шифровальщик: как вылечить и расшифровать файлы при помощи антивирусного ПО

На сегодняшний день для расшифровки угроз такого типа решений пока не найдено. Даже такие мэтры в области антивирусной защиты, как Kaspersky, Dr. Web и Eset, не могут найти ключ к решению проблемы, когда в системе наследил вирус-шифровальщик. Как вылечить файлы? В большинстве случаев предлагается отправить запрос на официальный сайт разработчика антивируса (кстати, только при наличии в системе лицензионного ПО этого разработчика).

При этом нужно прикрепить несколько зашифрованных файлов, а также их "здоровые" оригиналы, если таковые имеются. В целом же, по большому счету мало кто сохраняет копии данных, так что проблема их отсутствия только усугубляет и без того нелицеприятную ситуацию.

Возможные способы идентификации и устранения угрозы вручную

Да, сканирование обычными антивирусами угрозы определяет и даже удаляет их из системы. Но что делать с информацией?

Некоторые пытаются использовать программы-дешифраторы вроде упомянутой уже утилиты RectorDecryptor (RakhniDecryptor). Отметим сразу: это не поможет. А в случае с вирусом Breaking_Bad так и вовсе может только навредить. И вот почему.

Дело в том, что люди, создающие такие вирусы, пытаются обезопасить себя и дать наставление другим. При использовании утилит для дешифровки вирус может отреагировать таким образом, что вся система «слетит», причем с полным уничтожением всех данных, хранящихся на жестких дисках или в логических разделах. Это, так сказать, показательный урок в назидание всем тем, кто не хочет платить. Остается надеяться только на официальные антивирусные лаборатории.

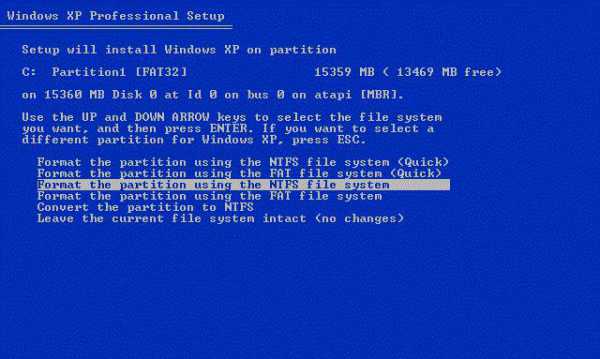

Кардинальные методы

Впрочем, если уж дела совсем плохи, придется информацией пожертвовать. Чтобы полностью избавиться от угрозы, нужно отформатировать весь винчестер, включая виртуальные разделы, после чего установить «операционку» заново.

К сожалению, иного выхода нет. Даже откат системы до определенной сохраненной точки восстановления не поможет. Вирус, может быть, и исчезнет, но файлы так и останутся зашифрованными.

Вместо послесловия

В заключение стоит отметить, что ситуация такова: вирус-шифровальщик проникает в систему, делает свое черное дело и не лечится никакими известными способами. Антивирусные средства защиты оказались не готовы к такому типу угроз. Само собой разумеется, что обнаружить вирус после его воздействия или удалить можно. Но зашифрованная информация так и останется в неприглядном виде. Так что хочется надеяться, что лучшие умы компаний-разработчиков антивирусного ПО все-таки найдут решение, хотя, судя по алгоритмам шифрования, сделать будет очень непросто. Вспомнить хотя бы шифровальную машину Enigma, которая во времена Второй мировой войны была у немецкого флота. Лучшие криптографы не могли решить проблему алгоритма для дешифровки сообщений, пока не заполучили устройство в свои руки. Так обстоят дела и тут.

fb.ru

XTBL (вирус-шифровальщик): как расшифровать? Дешифратор файлов после вируса с расширением XTBL

Относительно недавно в сети Интернет появился новейший вредитель – вирус-шифровальщик XTBL. Для многих пользователей он стал настоящей головной болью. Дело в том, что по сути своей это программа-вымогатель, справиться с которой не так-то просто. Но посмотрим, что можно сделать и какие действия предпринимать крайне не рекомендуется.

Что такое XTBL-вирус?

То, что компьютерные вирусы существуют, никому объяснять не нужно. Их сегодня можно насчитать сотни тысяч. Но вот одной из самых глобальных проблем стало недавнее появление XTBL-вируса, удаленно шифрующего данные на пользовательском компьютерном терминале.

Откровенно говоря, многие IT-гиганты типа «Лаборатории Касперского» или ESET оказались просто не готовыми к такой эпидемии, поскольку раньше не сталкивались ни с чем подобным.

Конечно, в базе данных сигнатур вирусов любой корпорации, разрабатывающей антивирусное программное обеспечение, имеется достаточно много шаблонов, по которым можно отслеживать подозрительные файлы и вредоносные коды, но, как оказывается, это не всегда помогает.

Подобная ситуация наблюдалась, когда появился всем известный и нашумевший в свое время вирус под названием «I Love You», который просто удалял мультимедийное содержимое с зараженных компьютеров. Вирус-шифровальщик XTBL действует подобным образом и представляет собой достаточно необычную модификацию трояна, совмещенную с вымогательством денежных средств.

Как вирус проникает в систему?

Что касается проникновения в систему, здесь можно отметить несколько важных аспектов. Дело в том, что вирус с расширением XTBL как таковой себя не проявляет. Чаще всего угроза приходит в виде письма на электронную почту с вложениями архивного типа или типа .scr (стандартное расширение файлов скринсэйвера Windows).

Исходя из этого, можно посоветовать, никогда не отрывать вложения, содержащие такие файлы, причем даже если они пришли из надежного источника. В крайнем случае, если имеется установленный штатный антивирусный сканер, перед открытием вложения его нужно попросту проверить на предмет содержания угроз.

Как выглядят последствия действия вируса?

Последствия, увы, крайне печальны. Если уж пользователь "подхватил" такую заразу, нужно быть предельно внимательным.

Сам вирус удаленно шифрует пользовательские файлы на компьютере (чаще всего это касается фото или музыки) с переименованием имен в набор букв и цифр и применением расширения .xtbl.

Но и это еще не все. После завершения процесса шифрования пользователю выдается системное сообщение о том, что файлы на компьютере были зашифрованы. Для того чтобы получить так называемый дешифратор файлов после вируса XTBL, юзеру предлагается заплатить кругленькую сумму (обычно в районе 5000 рублей) и отправить код на электронные адреса типа [email protected], [email protected] или [email protected].

Как уже понятно, делать этого не стоит. В итоге можно просто потратить деньги, а взамен не получить абсолютно ничего (собственно, так и происходит).

Самостоятельные попытки избавления от вируса

К сожалению, технология, по которой работает вирус с расширением XTBL, пока еще досконально не изучена, так что говорить о каких-либо активных действиях не приходится.

Беда в другом: самостоятельная попытка переименования зараженных файлов или смена расширения приводит только к тому, что вся информация будет тут же удалена. К примеру, попытались вы изменить файл типа 12345уі8758ав9gs5764.xtbl, который раньше был фотографией. После переименования, естественно, нажимается клавиша Enter для подтверждения завершения операции. Файл тут же удаляется, несмотря ни на что, причем не в «Корзину», а с жесткого диска без возможности восстановления. Использование специализированных утилит по восстановлению данных также позитивного результата не гарантирует.

Антивирусные утилиты

С антивирусами тоже не все просто. Сегодня существует реальная угроза, которую несет XTBL-вирус. Как расшифровать данные после его воздействия, пока не знает никто. Заметьте, даже специалисты «Лаборатории Касперского» честно признались, что у них на данный момент нет действенного средства для борьбы с этой неожиданной угрозой.

Хотя в некотором отношении XTBL-вирус и ведет себя как обычный троян, тем не менее действие его во многом отличается от стандартной схемы. Даже попытка поиска вирусного файла в системе стандартным сканером или в ручном режиме, а также последующее удаление приводят только к тому, что вирус создает собственную копию, маскируясь под системные или пользовательские файлы. В этом случае отыскать его на компьютере становится просто сизифовым трудом. Более того, в самом вирусе заложена защита от подобного вмешательства.

Онлайн-сканирование

Что касается онлайн-дешифрации, можно сказать только одно: на данный момент ни у кого из разработчиков нет абсолютно никаких средств для этого. Так что, если вам предлагают воспользоваться услугами какого-то веб-ресурса, можете быть уверены, что это полный развод.

В приоритете создания противоядия у всех IT-гигантов эта проблема стоит первоочередной. Но не все так плохо.

Можно ли найти дешифратор файлов после вируса XTBL?

Как уже понятно, сегодня хоть какого-то мало-мальски работающего средства по защите от этого вируса в природе не существует. Однако можно попробовать предотвратить действия, им совершаемые.

Так, например, если замечено начало процесса шифрования, его можно быстро завершить в дереве процессов, используя стандартный «Диспетчер задач».

Может быть и другая ситуация, когда на компьютерном терминале уже присутствует XTBL-вирус. Как удалить его? Сделать это можно только при помощи стандартного антивируса (но ни в коем случае не вручную), хотя и данное действие не является залогом того, что пользователь избавится от этого вредителя.

Если ничего не помогает

На крайний случай, если уж совсем ничего не помогает, можно воспользоваться для удаления трояна программами типа Rescue Disc с антивирусным программным обеспечением. Речь о дешифровании сейчас не идет. По крайней мере хотя бы удалить XTBL-вирус в еще, так сказать, незапущенном виде до старта Windows можно при помощи утилит типа Rescue Disc.

Самого-то вредителя удалить можно. Если же дело касается последствий воздействия трояна, увы, пока ничего сделать нельзя. Судя по всему, XTBL-вирус относится к вредителям нового поколения, для которых лекарство еще не создано, хотя все усилия направлены именно на это.

По последним сведениям разработчики антивирусного программного обеспечения «Лаборатории Касперского» заявили о том, что в ближайшее время средство борьбы с новоявленным компьютерным вредителем будет найдено. Ну, а рядовым пользователям остается только ждать и надеяться, что новое лекарственное средство окажется максимально действенным.

Заключение

Напоследок стоит сказать, что в отличие от стандартных методов шифрования этот вирус не использует алгоритмы типа AES. Именно поэтому расшифровать данные после воздействия вируса оказывается такой же непростой задачей, как во времена Второй мировой войны сообщения немецких ВМФ, использовавших шифровальную технологию «Энигма».

Но отчаиваться не стоит. Думается, в ближайшее время решение этой проблемы будет найдено. Тут главное – не паниковать, не выключать компьютер и не переименовывать файлы. Лучше дождаться официального релиза антивирусного решения, а то самостоятельно все просто можно испортить.

fb.ru